Industrial Security

Cyberattacker utgör ett allvarligt hot mot individer, företag och statliga organisationer

Cyberattacker är den största risken Cybersäkerhet är en avgörande faktor i den moderna affärsvärlden

Betydelsen av cybersäkerhet har ökat markant under de senaste åren. Ökningen av cyberattacker innebär stora utmaningar för företag och offentliga institutioner. Med ökande nätverk och digitalisering ökar också angreppsytan för cyberattacker. I EU inträffar till exempel en ransomware-attack var elfte sekund. Och angriparna och angreppsmetoderna blir alltmer professionella.

Att implementera en omfattande säkerhetsstrategi är avgörande för att skydda sig mot hot som ständigt utvecklas och förhindra sabotage, stopptider och dataförluster. Cybersäkerhet är en avgörande faktor för att säkerställa att ditt företag fungerar.

Genomförandet av åtgärder för cybersäkerhet blir lag

Cyber Security blir lag Realiseringen av Cyber Security är inte längre obligatorisk enbart för kritisk infrastruktur

Digitaliseringen av produktions-, produkt- och kunddata är en av de avgörande faktorerna för att öka ett företags mervärde. Därför måste dessa data vara särskilt skyddade.

EU-kommissionen har insett detta, i december 2020 presenterade de en europeisk strategi för cybersäkerhet. Här definieras standarder för säkerhet och försvarskapacitet för komponenter, system och företag mot cyberattacker. Rättsliga krav för genomförandet av cybersäkerhet har sedan länge fastställts för kritisk infrastruktur. EU:s nya NIS 2-direktiv (Network and Information Security) utvidgar nu detta. De stränga kraven i NIS 2-direktivet kan dock bara uppfyllas om de produkter som används har utvecklats enligt principen ”Security-by-Design”. Cyber Resilience Act (CRA) definierades av EU för att lösa denna utmaning. Den nya EU-maskinförordningen är ett komplement till CRA, som även ser maskiner som en produkt.

Cybersäkerhet inom industrin

Hänsyn måste tas till kraven på ICS- och IT-säkerhet

Samspelet mellan IT och OT

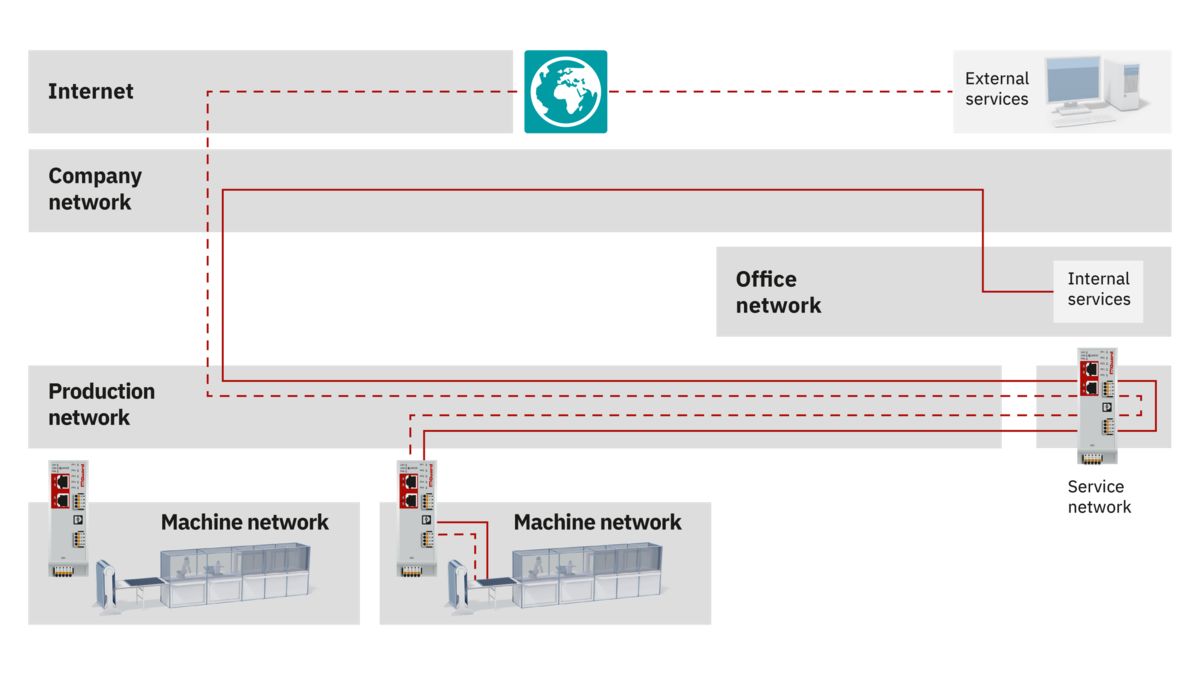

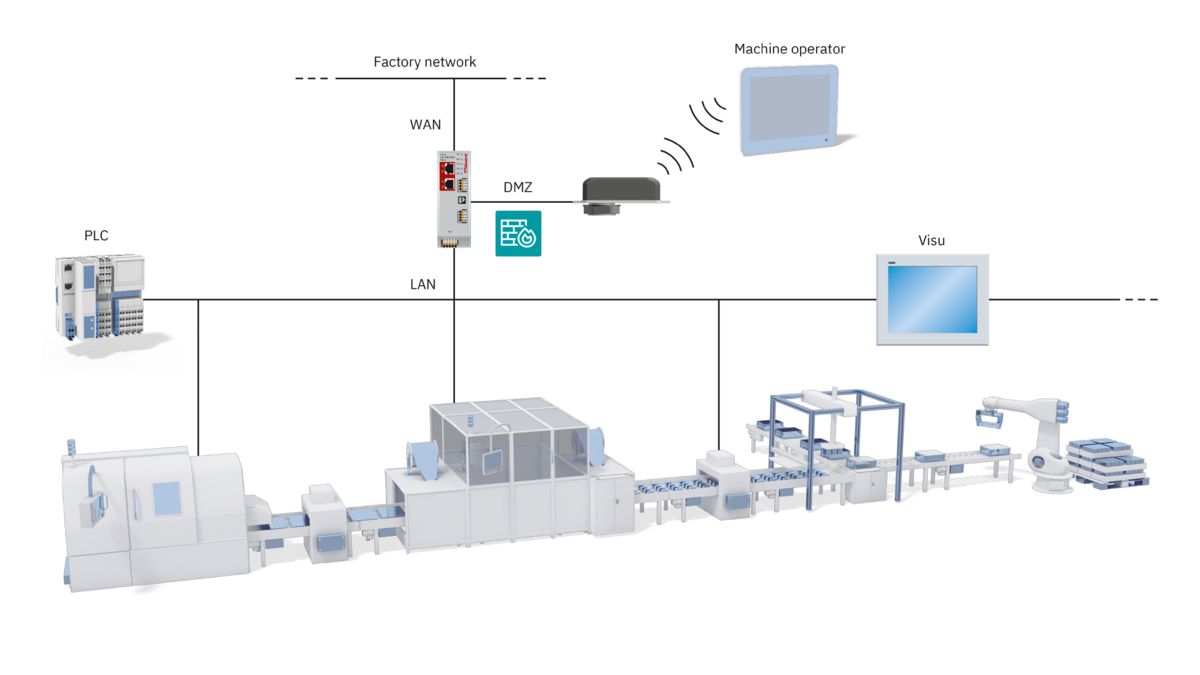

Ditt företags säkerhet förekommer i två olika världar: IT (informationsteknik) och OT (operativ teknik). För att säkerställa skyddet av dina nätverk och anläggningar är det nödvändigt att betrakta båda världarna i ett säkerhetskoncept med helhetsperspektiv. En effektiv och ändamålsenlig metod kan endast utvecklas genom en samordnad strategi.

Den internationella standardserien IEC 62443 har som målsättning att tillhandahålla ett stöd för en säker drift av industriella automationssystem (ICS-system) – från design via implementering till hantering.

För detta ändamål beskrivs grundläggande krav för komponenttillverkare, systemintegratorer och operatörer. På så sätt kompletterar IEC 62443 standarden ISO 27001, som huvudsakligen omfattar regleringar för IT-säkerhet. Tillsammans erbjuder de två standarderna ett holistiskt tillvägagångssätt för skydd mot cyberattacker.

De största hoten

Fördelarna med en ökad sammankoppling i nätverk, som ökad produktivitet eller högre flexibilitet, är uppenbara. Med allt mer heltäckande nätverk och den efterföljande snabba fusionen av IT och OT uppstår alltmer utökade attackytor inom företagsnätverk.

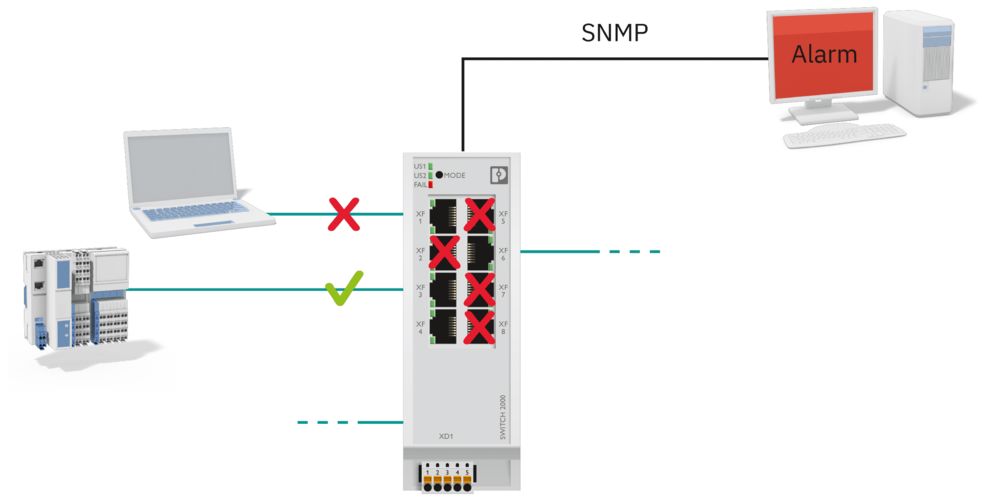

Kriminella lyckas hela tiden utnyttja potentiella svaga punkter inom IIoT (Industrial internet of things) och därmed få åtkomst till företag och infrastruktur. Frågan är hur stora automationsmiljöer kan kopplas ihop och hur industrianläggningar samtidigt kan säkras mot hackerangrepp och skadlig programvara. Följande punkter ger en översikt över de största hoten samt möjliga säkerhetsåtgärder.

Vårt koncept för cybersäkerhet

Vårt heltäckande 360°-Security-koncept

360°-Security – vårt heltäckande erbjudande utan kompromisser

Ett bra skydd mot cyberattacker kan endast lyckas när tekniska och organisatoriska åtgärder är avstämda med varandra och samverkar. Vi erbjuder därför 360°-Security som förenklar skyddet av anläggningar och säkrar dem från alla håll:

Säkra tjänster

Våra utbildade och kompetenta security-specialister ger råd om hur du kan minimera individuella säkerhetsrisker i anläggningen, och tar på begäran fram ett security-koncept (certifierat enligt IEC 62443-2-4). Vi delar även med oss av vår kunskap i utbildningar för att göra dina medarbetare redo för cybersäkerhet.

Säkra lösningar

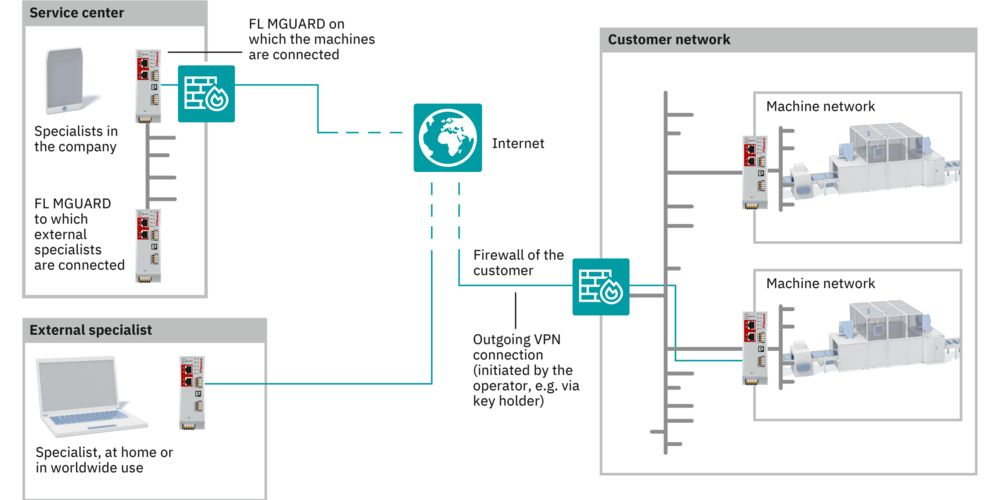

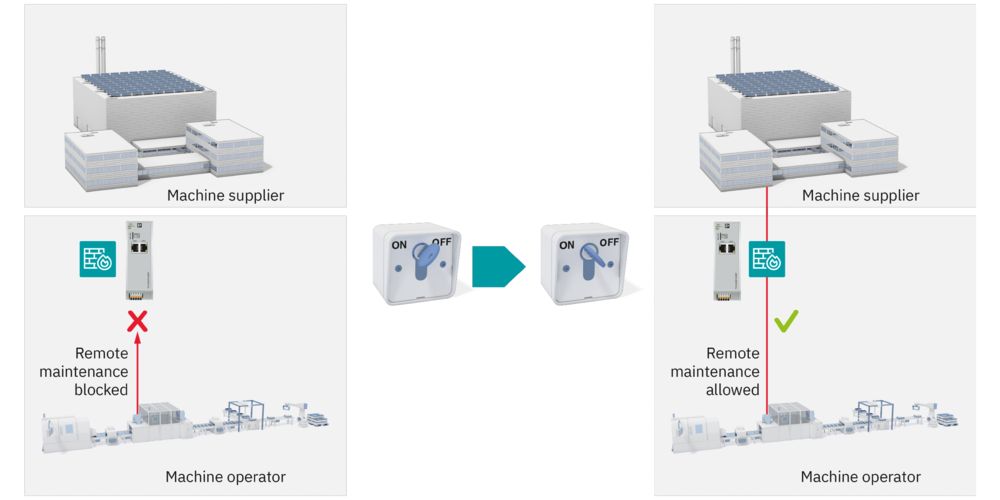

Våra säkerhetskoncept skyddar dina kritiska processer, t.ex. med hjälp av zonkoncept, en dataflödeskontroll och användning av förstärkta komponenter. Säkra processer etableras och dokumenteras.

Säkra produkter

Säkerheten är förankrad i hela livscykeln för våra produkter. Våra produkter utvecklas i enlighet med utvecklingsprocessen IEC 62443-4-1 och ett tvåsiffrigt antal enheter är redan certifierade i enlighet med IEC 62443-4-2. Dessutom ger vårt PSIRT, som också är certifierat enligt IEC 62443-4-1, ytterligare säkerhet med hjälp av transparent kommunikation om säkerhetsluckor och regelbundna säkerhetsuppdateringar.

Länkar och nedladdningar

LinkedIn: Industrial Communication och Cyber Security Bli en del av vår community nu!

Med hjälp av industriella kommunikationsnätverk kan vi på ett tillförlitligt sätt överföra data från fältet via styrsystemsnivån till molnet. På vår LinkedIn-sida Industrial Communication och Cyber Security hittar du intressant information om nätverkstillgänglighet, cybersäkerhet, fjärrövervakning och mycket mer. Bli en del av vår community!