Nisses skola

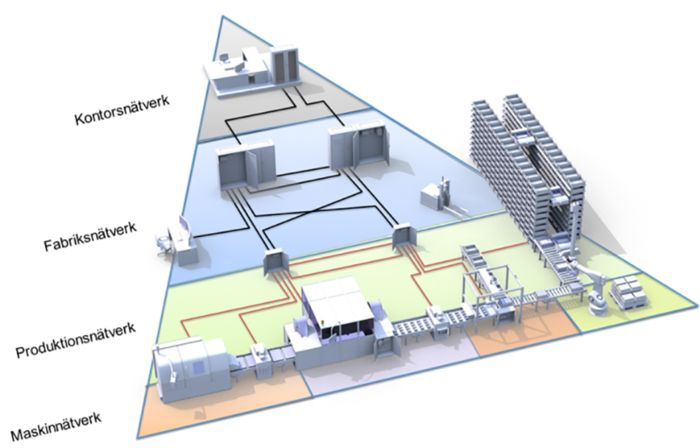

Ethernet har under de sista åren tagit steget från kontorsnätverket ner till fabriksgolvet och mer och mer tagit över uppgifter som tidigare legat på traditionella seriella protokoll som Profibus, CAN, InterBus etc. med dagens mått långsamma RS-485 gränssnitt. Anledningarna till detta är många men den stora trenden med IoT, Industri 4.0 är självklart starkt drivande eftersom man behöver kunna kommunicera helt gränslöst. Kommunikation mellan produktionsnätverket (Profibus, Modbus etc.) till det administrativa systemet är önskvärt i många fall, då man oftast endast vill tillverka på kundorder för att slippa sitta inne med kostsamma lager, men ändå vill hålla konkurrenskraften med snabba leveranstider. Att båda systemen bygger på Ethernet nätverk är då ett logiskt val. Ethernet som nätverk är en relativt mogen lösning, Det introducerades redan på 70-talet, sedan dessa har det skett en konstant utveckling. Med mognad kommer även stabilitet. Barnsjukdomarna på Ethernet är borta sedan länge och Ethernet har under de sista åren även anpassats för att uppfylla de kraven som ställs inom industrin på stabilitet, driftsäkerhet, flexibilitet och diagnostik.

Ytterligare en fördel med Ethernet är att de lösningar/mekanismer som har sitt ursprung i kontorsmiljö även i många fall kan appliceras och utnyttjas i industriella sammanhang.

Nätverk

Med nätverk menar vi enheter som kan kommunicera med varandra över ett gemensamt medium (Ethernet). Detta ställer krav på att samtliga enheter måste designas rätt från början och standardiseras så att de kan fungera tillsammans. Allt ifrån det fysiska gränssnittet med spänningsnivåer, kontakter, kablar (lager 1) och adressering med MAC-adresser (lager 2) men detta räcker inte till, vi måste även definiera hur data skall presenteras och det är av denna anledning den berömda OSI-modellen tagits fram med olika lager. Ethernet har egentligen ingen begränsning på hur många enheter som kan sitta ihop tillsammans i ett nätverk till skillnad från de traditionella seriella protokollen som CAN-Open och Profibus. Dock kommer man att märka att gör man nätverket för stort kommer det att resultera i lägre bandbredd (går långsamt) och trenden på uppkopplade enheter visar tydligt: mer data, oftare. Detta är en algoritm som inte går ihop, man kan helt enkelt inte fortsätta att hela tiden bara springa snabbare och snabbare samtidigt som man måste göra det oftare, vi måste helt enkelt på ett smartare sätt optimera nätverket. Det utvecklas kontinuerligt nya lösningar för att optimera bandbredden, diagnostiken på själva nätverket, men för att utnyttja dessa funktioner och kunna optimera sitt egna nätverk krävs lite mer kunskap än att bara installera en ”dum” unmanaged switch som oftast är lösningen idag. Med anledning av detta, för att försöka på ett begripligt sätt förklara de begrepp/termer och samtidigt öka förståelsen på utryck och funktioner som används inom industriellt Ethernet har denna artikel skrivits.

MAC-adresser

Samtliga enheter som skall kunna kommunicera på ett Ethernet nätverk behöver något som talar om vem och vad man är. Detta sköts i Ethernet genom att enheterna vid tillverkningen tilldelas en unik adress som heter MAC-Adress (Media Access Control). Dessa skall vara 100 % unika och det skall inte finnas två enheter som har samma MAC-adresser. Denna MAC-adress är 6 st. bytes som presenteras hexadecimalt . Den som är duktig på att räkna binärt inser snabbt att 6 Byte innebär att det totalt finns 281 474 976 710 656 st. möjliga MAC-adresser att tillgå. De första tre byten i MAC-adressen talar om vilken tillverkare som gjort enheten. T.ex.: 00-A0-45-XX-XX-XX, där de tre första byten

”00-A0-45” talar om att tillverkaren är Phoenix Contact. Det finns officiella register på MAC-adresser så oftast räcker det att helt enkelt googla med söksträngen på den MAC-adress man vill spåra för att hitta leverantören, men annars finns det specifika hemsidor som t.ex. https://www.macvendorlookup.com/. Användningsområdet för MAC-adresser är för kommunikation inom det lokala nätverket (man brukar säga att MAC-adresser ligger på lager 2), skall man gå utanför nätverket behöver man ”leka” lite med IP-adresser (en router som gör detta brukar man säga ligger på lager 3). MAC-adresser används för den kommunikationen på det lokala nätverket mellan nätverksenheterna (I/O-noder, PLCér, givare) till switcharna (och naturligtvis i kommunikationen mellan olika switchar). Om en enhet på det lokala nätverket vill prata med en annan enhet, skickar den ut ett ARP-telegram för att få reda på vad mottagaren har för MAC-adress. Detta skickas ut som en broadcast och endast den berörda enheten svarar med ett unicast. För att spara bandbredd och slippa skicka dessa telegram varje gång enheter behöver kommunicera, lagrar enheten som frågar (din dator t.ex.) och switcharna de anslutna enheternas MAC-adress i en tabell. Tiden som dessa MAC-adresser lagras kan man i vissa managed switchar ställa in, eftersom man ibland ha ett behov flexibelt nätverk som snabbt detekterar förändringar i nätverket.

IP-adresser

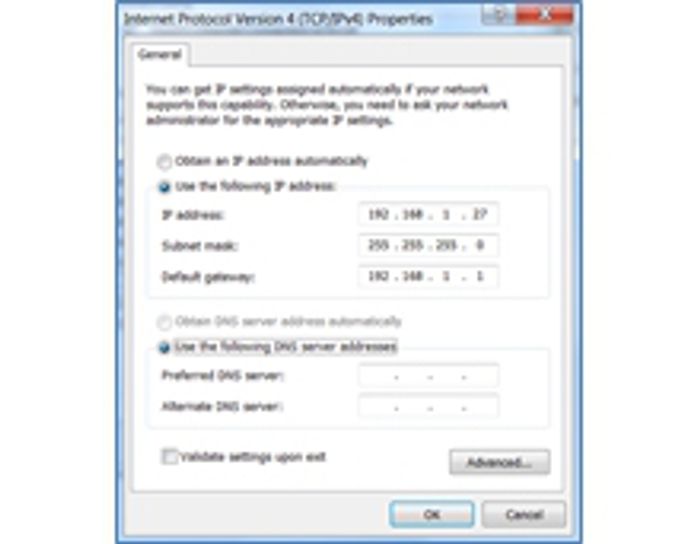

För att kunna skapa dynamisk och logisk adressering och kunna begränsa nätverken har man infört ett ”dynamisk” adressystem. Detta är den berömda IP-adressen (Internet Protocol Adress). Varje telegram på Ethernet innehåller sändarens och mottagarens IP-adress. Varför använder man då inte bara MAC-adressen istället för att krångla till det med ytterligare en överliggande adress?

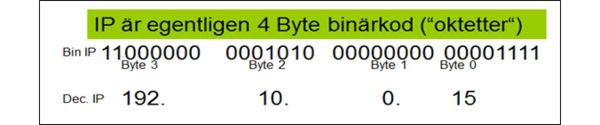

Svaret på denna fråga är att IP-adressen är dynamisk och man kan fritt döpa en MAC-adress till valfri IP och kan på detta sätt skapa en önskad struktur på nätverket med indelning i grupper (subnätverk), Sedan ger det andra fördelar som att t.ex. skulle ett IO-/nätverksenhet går sönder (med den specifika MAC-adress den har), går det inte att köpa en till med samma MAC-adress. En IP-adress består av 4 byte (kallas ofta oktett) binär data som presenteras decimalt, se fig. 1

Fig 1. En IP adress omräknat från binärt till decimalt

Man kan fritt välja vilka IP-adresser man vill använda men för att undvika konflikter med Internetadresser (publika IP-adresser)rekommenderas att man använder följande adressområden för sitt egna lokal LAN (privata IP-adresser).

- 10.0.0.0 - 10.255.255.255

- 172.16.0.0 - 172.31.255.255

- 192.168.0.0 - 192.168.255.255

Subnätmask/Subnetting

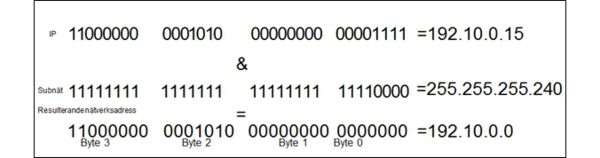

Subnätmaskens uppgift är att begränsa storleken på antalet deltagare (IP-adresser) i nätverket (kallas ofta Subnätverk). Subnätmasken är precis som IP-adressen 4 oktetter (byte) stor och är även den binärkodad men presenteras decimalt. Typiskt i ett fabriksnätverk brukar en subnätmask vara 255.255.255.0 detta kan även skrivas som ”/24”.

”/24” kommer ifrån det antalet ”1” (antalet ettor) man får om man skriver subnätmasken binärt . Exempelvis om man skriver subnätmasken 255.255.255.0 blir detta i binärform ”11111111". 11111111. 11111111.00000000”, räknar man antalet ”1” innan det kommer en ”0” blir resultatet 24 st.

Räknar man sedan ”bakifrån” antalet ”0” på ovanstående subnätmask kommer man att komma fram till att detta är 8 st. Räknar man sedan ut detta binärt, innebär det att man har 28 möjliga adresser (vilket innebär 256 st. adresser tillgängliga i detta nätverk). Så m.a.o. ett nätverk med en /24 adress kan teoretiskt ha 256 enheter som pratar med varandra. Detta är dock inte riktigt sant för två adresser är redan från början reserverade nämligen .0 (som är nätverksadressen) och .255 adressen (som är broadcast adressen), sedan brukar man oftast ha en router i nätverket (som typiskt ligger på antingen .1 eller .254 adressen). Så resultatet av en IP-adress 192.168.1.1 med en subnätmask 255.255.255.0 blir att man kan i detta nätverk använda IP-adresserna 192.168.1.1 – 192.168.1.254, enheter utanför detta adressområde kan inte nås, man kan även beskriva detta nätverk som 192.168.1.0/24 (förklaring kommer nedan). Nätverksadressen kan man relativt enkelt räkna ut genom att man kör en ”&” (and funktion) på IP-adressen och subnätmasken. Se exempel i fig. 2

Fig.2 IP-adressen 192.10.0.15 med en ”&” funktion på subnätmasken 255.255.255.240

Om du skulle göra samma beräkning som ovanstående men med skillnaden att du byter IP-adress till 192.10.0.16, kör en ”&” funktion med samma Subnätmask 255.255.255.240 (kan även kallas "/28") kommer du att upptäcka att vi helt plötsligt ligger på ett annat nätverk istället för 192.10.0.0 nätet kommer du efter beräkningen att se att du hamnar på 192.10.0.16 och har på så sätt gjort en s.k. ”subnetting” och därmed delat upp IP-ranget i olika områden som INTE kan prata med varandra. T.ex. Kan IP-adress 192.10.0.13 och IP-adress 192.10.0.14 kommunicera med varandra om subnätmasken är 255.255.255.240, men om vi skull lägga till en IP adress 192.10.0.17 skulle den inte kunna vara med i samma nätverk om den har 255.255.255.240 som subnätmask. För att dessa IP-adresser skall kunna kommunicera med varandra behöver vi antingen byta IP 192.10.0.17 till någon adress < 192.10.0.15 eller helt enkelt öka storleken på nätverket genom att välja en subnätmask som ger ett större adressområde som t.ex. en /27,/26,/25 etc. Ytterligare ett alternativ är att installera en router/layer 3 Switch (kallas ibland även en NAT-Switch).

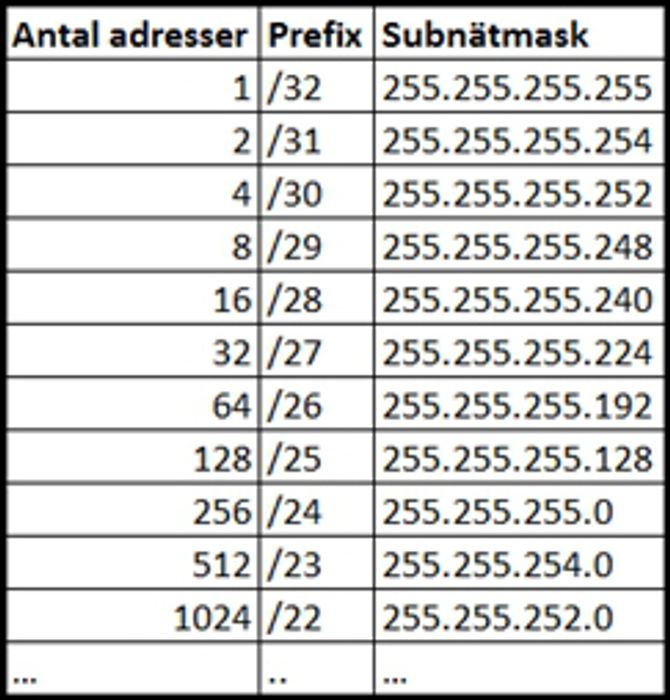

Fig 3. Antal adresser beroende på subnätmasken

Summering på nätverksmask

Nätverksmasken bestämmer storleken på nätverket (antalet noder/enheter) och skall trafiken gå utanför subnätmaskens begränsning måste vi använda en router för att kunna kommunicera. Nedanstående tabell (fig. 3) kan man använda för att hitta ”rätt storlek” med subnätmask på nätverket, men det finns även sidor på Internet som kan hjälpa till, som t.ex. http://www.subnet-calculator.com

Hårdvara

Man kan inte använda samma typ av hårdvara i industriell miljö som man använder på kontoret, helt enkelt för att på ett kontor sitter det inte massor av servomotorer, frekvensomriktare, magnetventiler, stora brytare etc. installerat. Kontorsmiljö är normalt en ganska ”snäll” miljö med lite störningar. Vi har heller inte samma behov av synkronism och determinism när vi skriver ut vår beställning av varor på den centrala skrivaren som vi behöver när vi kör en ”closed loop” reglering med en servodrift. Om det tar 1 eller 2 sekunder innan pappret kommer ut i skrivaren efter att vi tryckt på ”print” knappen, spelar helt enkelt ingen roll, men om en linjärenhet eller en ventil hinner flytta sig 10 cm för långt i vår automation är det oftast fullständig katastrof. Med anledning av detta är det självklart helt andra miljökrav vi måste ställa på våra industriella nätverkskomponenter.

Kontakter

Den normala kontakten för Ethernet är den s.k. RJ45-kontakten. Men även den har lite avarter som Push-pull utförande som bilindustrin har tagit fram. RJ45-kontakten är egentligen ingen bra industriellkontakt, men den är så vanlig så även industrin har tagit den till sig, här har det även skapats ett antal industriella versioner i bl.a. IP67 utförande, dessa är tyvärr väldigt svåra att applicera, då de helt enkelt inte passar på switchar och enheterna som skall anslutas så oftast används de som rena skåpsgenomföringar med en ”hona/hona” kontakt (kallas Keystone) som monteras i skåpsväggen.

Detta har resulterat i att industrin tagit fram en egen standard för installationer som kräver en högre kapslingsklass och det är med en M12-kontakt. Denna M12 kontakt har en egen kodning ”D-kodad”, för att kablaget till vanliga givare (A-kodade) inte skall förväxlas med nätverkskablaget.

Patchpaneler

En industriell patchpanel skiljer sig ofta mot en kommersiell produkt genom t.ex. det grundläggande kravet på montage på DIN-Skena samt att man alltid inom industrin vill använda skärmade kablage för att kunna hantera omgivningsmiljö med frekvensomformare etc. Anslutningen till en patchpanel kan ske med önskad anslutningsteknik, men den s.k. IDC tekniken är något som de flesta föredrar då det rent praktiskt är ganska svårt att skala nätverkskablar. En patchpanel är extremt användbar installationsmässigt, då kablaget inte behöver vara kontakterad när man vill ansluta t.ex. en fältenhet i ett distribuerat kopplingsskåp.

Kablar

En Ethernetkabel får enligt standarden vara maximalt 100 meter lång. Räcker inte dessa 100 meter till skall man titta på fiberoptik eller DSL (där man även kan använda ”vanlig” 2-trådskabel) som alternativ för överföringen. Men för nätverkskablar finns en uppsjö av kablar att välja mellan, men de brukar kallas TP-kablar (Twisted Pair) och normalt använder man 4 trådar, även om 8-trådar nu börjar komma för högre hastigheter. Kablarna finns i mängder av utförande beroende på om kabeln skall installeras i en kabelsläpkedja (flexibel), tåla t.ex. vissa former av oljor, rengöringsmedel, vilka hastigheter etc. som kabeln skall användas för. Men för industriell miljö bör självklart en skärmad kabel användas, ingen skulle väl få för sig att köra en Profibus slinga på matningskabel till en lampa. Detta är dock inte självklart eftersom många går ut och köper en billig nätverkskabel på närmsta el-butik, utan att ens kontrollera att den är skärmad, med åsikten att det fungerar ju hemma och en nätverkskabel är en nätverkskabel. Självklart skall man använda ett bra kablage för att slippa onödiga och tidsödande framtida problem som uppkommer om man t.ex. använder oskärmat kablage.

Switch

En switch fungerar som en ”växel” och är relativt intelligent då den lär sig vilken/vilka enheter (MAC-adresser) som sitter anslutna på vilken port och kan därmed reducera/filtrera trafiken på nätverket. En Switch sköter även anpassningen om t.ex. en enhet pratar 10Mbit och en annan enhet pratar 100Mbit. En switch kan även fungera som ett filter, då den läser in den s.k. Ethernet framen (telegrammet) och kontrollerar att detta är korrekt, skulle telegrammet vara korrupt kastas telegrammet och ökar därmed prestandan på nätverket, då vi inte slösar bandbredd på att skicka ”trasiga” telegram. Detta kallas ofta ”store and forward”. En switch rensar m.a.o. bort felaktiga telegram och ökar på detta sätt prestandan på nätverket (bandbredden). Inom industrin är det oftast smartast att tillskillnad om IT-området (där man vill uppnå en centraliserad nätverkslösning) att använda nätverksprodukter med mindre antal portar för att flytta ut intelligensen i periferin. Skulle man bygga upp det enligt traditionell IT-standard (Information Technology) för OT-nätverket (Operation Technology) skulle hela idén med industriella fältbussar, Profinet, EIP etc. går förlorad om man centraliserar all nätverkskommunikation i ett centralt switch skåp, och resultera i parallellkoppling alá 70 talet igen. En vanlig missuppfattning är att switchen måste ligga på samma IP-område som enheterna som är anslutna. Detta är dock inte sant eftersom switchen hanterar vad vi i dagligt tal kallar för lager 2, och då spelar IP-adressen ingen roll. Switchen i sig bryr sig bara om vilka MAC-adresser som sitter anslutna.

Unmanaged Switch

Dessa ”unmanaged switchar” har tagit över marknaden från de äldre typerna av s.k. ”hubbar”, då de kostnadsmässigt ligger i samma prisklass, men är som tidigare nämnts så smarta att de lär sig vad som sitter anslutet på respektive port. Detta är helt klart en förbättring jämfört med den äldre tekniken med hubbar som bara kopierade varje inkommande meddelande och skickade ut det på samtliga portar, vilket resulterade i s.k. kollisioner (flera enheter försöker skicka telegram samtidigt) med resultatet att nätverket går långsamt. En unmanaged switch hanterar oftast även ”autonegotiation” som innebär att hur snabbt enheterna som är anslutna skall prata (10 Mbit, 100 Mbit etc.), samt full eller halv duplex (halv duplex= kan ta emot data och skicka data, men inte samtidigt; full duplex= skickar och sänder data samtidigt), samt ”auto crossing” vilket innebär att switchen automatiskt ställer in så att ”sänd” paret från den kommunicerande enheten kopplas in på ”mottagningsparet” på switchen samt naturligtvis vice/versa. Men i en unmanaged switch kan man oftast inte konfigurera något alls. Unmanaged switchar finns i ett flertal olika utförande, men oftast är skillnaden bara antalet portar, antalet fiberanslutningar, temperaturområden, byggbredd, godkännanden samt ev. flödeskontroll och PCP-filter (rekommenderas till Profinet).

Tyvärr är även detta ett ganska ”flummigt begrepp” och olika tillverkare har olika definitioner av vad detta innebär, men generellt innebär begreppet att Switchen kan ställas in (manageras) på något sätt. Anledningen till detta är för att optimera nätverket (redundans, DHCP etc.) men exakt vilka inställningar som går att ställa är upp till tillverkaren, så generellt vad som ingår i en ”managed switch” är omöjligt att säga då det skiljer från tillverkare till tillverkare och produkt till produkt.

Men med kraven på industri 4.0 eller IIot (Industrial Internet of Things) kommer självklart en ökad prestanda på nätverket att krävas. Detta eftersom nätverket är ”nervtrådarna” i hela IoT-konceptet och därmed kommer det ställas högre krav eftersom man även vill ha tillgång till diagnostik, logga trafikmängden, kontrollera vilka enheter som skall ha access till vad, samt ha möjlighet på distans att göra olika inställningar. Gäller det större installationer som t.ex. en fabrik vill man oftast ha en central konfigurationsmjukvara (som t.ex. Phoenix Contact´s ”Network Manager” för switchar eller mGuard Device Manager för Routrar). Hur man ställer in funktionerna på switchen är upp till tillverkaren, men över ett web based managment har mer eller mindre blivit en standard, även om det finns olika avarter som t.ex. CLI (Command Line Interface) vilket kan jämföras med ”AT-kommandon” vilket brukar vara bekant för de som tidigare jobbat med modem. CLI är framförallt intressant om man t.ex. från styrsystemet ställa om någon inställning i switchen genom att skicka en ”textsträng”. Självklart faller även IO-Device konceptet in här om man använder Profinet som automationsnätverk. För mer info om switchar se kapitlet nätverksinställningar.

Router

En router används som länk mellan två olika subnätverk (eller mellan olika VLAN). Det inre nätverket brukar traditionellt kallas LAN (Local Area Network) och det externa nätverket WAN (Wide Area Network), m.a.o. en Router har normalt minst två olika IP-adresser: 1 adress på LAN porten och 1 adress på WAN-porten. Routern är även den enhet som du normalt brukar kalla ”Default Gateway”när du konfigurerar någon nätverksenhet, eftersom den är vägen ut ur nätverket om adressen du frågar efter inte finns i det lokala subnätverk som den frågande enheten befinner sig i.

Med ”Default Gateway” uttrycket menas att om IP-adressen som nätverksenheten vill nå inte ligger på det lokala subnätverket så styr man om trafiken till routern automatiskt. Detta kräver naturligtvis att man skrivit in detta när man gjorde inställningen av nätverket. Detta behövs inte om du ställt in din router för NAT 1:1. I kombination med Masqurading (både externt och internt). Rent praktiskt om en nätverksenhet med IP 192.168.1.10 och subnätmask (som begränsar storleken på det lokala nätverket) på 255.255.255.0 vill prata med en enhet som har IP 192.168.2.10 med subnätmask 255.255.255.0, behövs en router som länkar över trafiken mellan nätverken. Detta kan i princip göras på tre olika sätt:

Masquerading: Lura nätverket att enheterna sitter lokalt.

Routern får in ett telegram på LAN-porten som skall styras över till WAN-porten, och gör det genom att den ”lurar” nätverket på WAN-sidan genom att ange sin egen (Routerns) IP-adress på WAN porten (maskerar) som avsändare så att mottagande nätverksenhet tror att det är en lokal IP-som kommunicerar (Routerns IP-adress och skickar svaret dit). Denna metod är enkelt och bra, men kräver att enheten som vill ”komma” in från det externa nätverket har angett routerns IP-adress som sin ”Default Gateway” i sina nätverksinställningar.

Fig.4 visar en inställning i mGuard där alla IP-adresser på ”LAN-sidan” (0.0.0.0/0) maskerar sin IP-adress till mGuardens IP-adress på WAN-sidan.

Det går även att skapa en transparent ”Masqurading” som går åt båda hållen, genom att ”maskera” IP-adresser på såväl LAN-porten (Internal) som på WAN-porten (External), så att trafiken kan gå åt båda hållen. Detta gör det möjligt att komma åt båda nätverken helt och hållet. Detta är en lämplig metod om man inte behöver anpassa IP-adresser.

Fig.5 Masquerading åt båda hållen: Routern maskerar trafiken från LAN till Wan (External) med sin egen IP-adress , samt maskerar trafiken från WAN till LAN(Internal) med sin egen IP adress

NAT 1:1 : Skapa virtuella IP-adresser

NAT: Network Adress Translator, detta är precis som det engelska namnet anger en översättningstabell. Routern skapar helt enkelt en tabell med IP-adresser på LAN-sidan och skapar en korresponderande ”virtuell” IP-adress på WAN-sidan. Detta innebär att nätverksenheterna får en individuell IP-adress på båda nätverken. NAT 1:1 är ganska behändigt då man enkelt kan knyta ihop lokala och externa IP-adresser så de utan problem kan kommunicera med varandra. Typiskt är detta en funktion som t.ex. maskinbyggare är intresserad av eftersom de hela tiden använder samma IP-adresser för styrsystemet etc. och slutanvändaren ofta har behov att kunna anpassa adresserna för att passa det existerande överordnade nätverket. Den stora nackdelen är dock att detta sätt konsumerar många IP-adresser. Kombinerar man detta med Masqurading enligt exempel nedan, behöver man inte ange en ”Default Gateway” på enheterna.

Fig.6 Här visar vi en inställning i en mGuard router där vi först och främst ”maskerar” den inkommande trafiken från WAN (samtliga IP-adresser ”From IP 0.0.0.0/0) med Routerns egen LAN-adress Outgoing on Interface”Internal” (så att enheten vi vill kommunicera med tror att frågan kommer från det lokala nätverket). I rutan ”1:1 NAT” döper vi om den Lokala LAN adressen 192.168.100.30 till den ”virtuell” IP-adress 192.168.1.30 på WAN-sidan. Enable ARP boxen är ikryssad för att switcharna på båda näten skall kunna lära sig vart trafiken skall skickas i sin MAC-tabell och möjliggör även upptäckt av NAT 1:1 enheter med en MAC-Scanner t.ex.

Port Forward: En och samma IP-adress men många olika enheter

Port Forward: En och samma IP-adress men många olika enheter

Port forward: Även här skapar vi en tabell i Routern, men vi använder hela tiden samma IP-adress, vi särskiljer de riktiga IP-adresserna med tillägget på porten. Porten styr sedan om trafiken till en fördefinierad IP-adress. Detta tillvägagångssätt sparar IP-adresser och ger en enkel tvåvägskommunikation, men trafiken som styrs mellan nätverken måste vara TCP eller UDP-trafik. Samt att det ofta finns begränsningar i konfigurationsmjukvaror/programmeringsmjukvaror att de helt enkelt vill ha en ”riktig” IP-adress och inte accepterar en IP-adress med port tillägget.

Fig. 7. Om någon IP-adress (0.0.0.0/0) på WAN-sidan ansluter till Routerns externa IP t.ex. 192.168.1.1(visas genom ”%extern”)med port”:378”. enligt http: 192.168.1.1:378 (där :378 är porten) omdirigerar routern om adressen till LAN-adressen 192.168.100.30. m.a.o.: 192.168.1.1:378 => 192.168.100.30. Observera bara för TCP/UDP trafik

En ny utmaning har kommit inom industrin att man behöver ha säkerhet på nätverket eftersom man i och med att med IoT, Industri 4.0 koncepten blir mer och mer sårbar. Detta av den enkla anledningen att så många enheter blir anslutna till nätverket, antalet nätverksenheter kommer heller förmodligen inte att minska, snarare tvärt om. Riskexponeringen är oftast att ingen obehörig skall kunna förstöra eller helt enkelt få tillgång till information som den inte skall ha. I och med denna riskexponering har det även börjat tagits fram standarder för Industriell automation. Detta för att ta ett helhetsgrepp om detta, t.ex. i för installationer Tyskland har det börjat bli ett krav på att följa IEC 62443-4-2 standarden.

Sunt förnuft.

I industrin har vi sedan länge lämnat ca 20 % i reserver när vi designar en anläggning för ev. framtida expansioner. Detta även t.ex. när vi designar nätverket med x-antal lediga portar i switchen. Men..när vi lämnar reserver i ett korskopplingsskåp, då kopplar vi bara in kabeln på ena änden, den andra är inte ansluten.. varför gör man inte på samma sätt när det gäller en switch?

Lösning: Deaktivera oanvända portar i switcharna.

När du går till jobbet varje morgon låser du väl inte din ytterdörr bara för att lämna garaget och dörren till baksidan öppen på vid gavel?

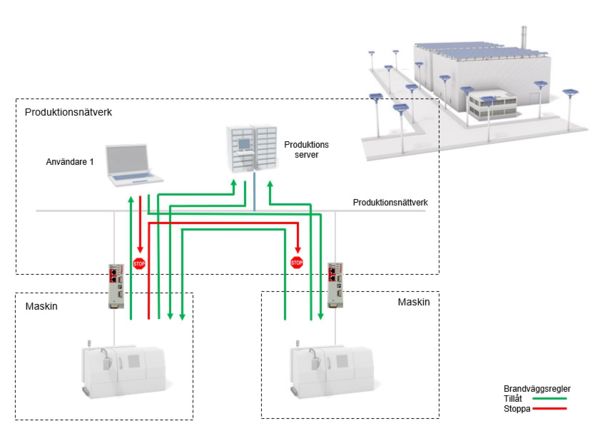

Brandvägg

En brandvägg används för att stoppa obehörig trafik att komma in i nätverket och detta sköts även detta normal i routern. Skall trafiken gå över okända nätverk (som t.ex. Internet), bör även trafiken krypteras så att informationen inte kan hamna i orätta händer (se avsnittet VPN). Detta är synnerligen viktigt nu när fler och fler industrier och företag utsätts för olika typer av ”Cyber” attacker.

En mGuard från Phoenix Contact kan man faktiskt ansluta direkt till t.ex. ett styrsystem och utan någon som helst konfigurering (genom den s.k. ”Stealth Mode”). Phoenix Contact´s serie av routrar ”mGuard” är redan från fabrik inställd för att stoppa all inkommande trafik från WAN-sidan medan all trafik från LAN-sidan kan komma ut på WAN-sidan (kallas ibland för internet diod). Detta sätt är dock ganska ”grovt och yxigt” och fungerar oftast men världen är som de flesta vet inte bara svart och vit, ofta vill man kunna kontrollera detta mer detaljerat. Detta görs genom att man i sin router (mGuard) sätter upp olika brandväggsregler efter de behov man har.

Fig. 7 Exempel på regler för ”utgående” trafik. All trafik får komma (Protocol ”All”) ut från alla på LAN-sidan (From IP 0.0.0.0/0) till alla IP adresser på WAN sidan

Fig. 8 Exempel på hur vi öppnar portarna 502 för TCP och UDP trafik, så att t.ex. Modbus trafik kan gå igenom från alla LAN-adresser till alla WAN-adresser, men allt annat stoppas.

På detta sätt kan man kontrollare

1/ Vilken typ av trafik (TCP, UDP, Ping..etc)

2 / Vilka portar (te.x port 80 för TCP etc.)

3/ Vilka IP-adresser på LAN från prata med vilka IP-adresser på WAN

Normalt i de flesta routrar att trafiken är blockerad, sen öppnar man portar efter behov.

Erfarenheten visar dock att i de flesta installationer är det svårt att veta exakt vilka telegramtyper, portar och IP-adresser som skall kommunicera. Därför har Phoenix Contact tagit fram en helt ny serie av industriella brandväggar som har en ”teach” funktion för att hjälpa användaren. Man installerar helt enkelt den industriella brandväggen (mGuard 1102 resp 1105) i gränsen mellan enheterna man vill isolera. Startar ”teach mode” och spelar helt enkelt in kommunikation i ca. 2 veckor under kontrollerade förhållanden (förslagsvis utan Internetaccess). mGuarden (1102 resp 1105) ställs sedan in från ”teach mode” till ”Protect mode” och använder de telegram som passerade under de 2-veckorna som underlag för att autogenerera brandväggsregler.

Expanderas ett system

Ofta expanderas maskinparken med tiden, nya maskiner tillkommer eller optimering av maskiner med nya funktioner sker. Resultatet av detta är ofta att de brandväggsregler vi satte upp från början blir inaktuella. mGuard serien (1102 resp 1105) har även en ”test mode”. Ställer man in mGuarden i denna, kan man få mGuarden att skicka ett medelande (SNMP eller mail) om det uppkommer en ny typ av uppkoppling som inte finns fördefinierad i de inställda brandväggsreglerna. På detta sätt kan vi lokalisera nya uppkopplingar (som spärras) samt ev. intrångsförsök utan att riskera säkerheten.

Remote access till nätverket.

I de flesta moderna installationer oberoende om det rör sig om en maskinleverantör eller en slutanvändare vill man ha möjligheten att ansluta sig till nätverket utifrån. Detta är även en funktion som ofta landar på routern om man tänkt igenom sitt nätverk noggrant redan vid planeringsfasen. Denna anslutning bör vara så säker som möjligt då man annars exponerar maskinnätverket eller fabriksnätverket direkt på Internet. För att få denna uppkoppling måste dock maskinen ha tillgång till Internet, har den inte det används ofta ett 3G/4G modem för detta ändamål. Dessa är oftast väldigt enkla att installera då man genom att bara konfigurera upp dem med PIN-kod (till SIM-kortet som sitter installerat i modemet), aktiverar paketdata (ofta 1442 som MTU), ställa in nätverkslevernatörens accesspunkt APN till Internet (t.ex. online.telia.se för Telia, 4G.tele2.se för Comviq). Sedan ansluter man modemet till en ledig port i nätverket (glöm inte att enheterna i nätverket måste ha modemets lokala IP-adress som sin ”Default Gateway”)och vips kan maskinen komma ut på internet… men…. Alla på Internet kan även komma in (och det är ganska många)…

VPN tunnel om du vill ha en säker uppkoppling

Så… för att lösa detta, är standard att man använder sig av en VPN (Virtual Private Network) tunnel. VPN är en krypterad tunnel som går mellan en VPN-klient och en VPN-server (Punkt till Punkt). Det finns även möjlighet att köra ”en VPN tunnel i en VPN-tunnel” via en teknik som kallas ”Hub´n Spoke”. Detta kan vara en lösning för mindre företag som vill skapa ett egen ”Cloud tjänst”, men ”thorugh putten” på VPN-servern/Routern kan vara en begränsning när många tunnlar körs samtidigt som då blir fallet.

Det är bara klienterna som kan initiera en uppkoppling till en server. Inte vice versa. Normalt brukar man installera klienterna ute på maskinen och servern på ”huvudkontoret”. Tunneln krypteras sedan med typiskt 128 bitar eller 256 bitar. T.ex. använder man en 128 bitar kryptering finns det 2128 möjliga kombinationer vilket innebär 3,4 x 1038. M.a.o. oerhört svårt att dekryptera för en icke behörig. I servern skapar man ett s.k. CA-cert i denna CA-cert skapar man sedan ett maskincertifikat för såväl servern samt för klienten. För att skapa dessa använder man en mjukvara t.ex. http://hohnstaedt.de/xca/. Men man även använda PSK (Pre Shared Key=lösenord), detta brukar dock av IT-avdelningar inte anses vara säkert. En mGuard från Phoenix Contact kan till skillnad från de flesta på marknaden förekommande routrarna vara såväl klient som server om man väljer en tunnel enligt IPsec (Microsoft), samt vara en klient om man väljer VPN med OPENVpn (Linux).

En fast VPN tunnel rekommenderas om man har behov av att ligga online med nätverket dygnet runt, t.ex. om man har flera olika fabriker där man har behov av att utbyta data kontinuerligt.

En VPN-tunnel kan även ha egna brandväggsregler om så önskas.

Används en/flera överordnade routrar i nätverket ovanför enheten som skapar VPN-tunnel måste man försäkra sig om att portarna 500 och 4500 får komma igenom brandväggen (IPsec). Är detta inte möjligt rekommenderas att man kör s.k. encapsultion/path finder där port 443 (https) skall vara öppen.

VPN tunnel över ett Cloud/moln

Är behovet endast temporära uppkoppling är en molnlösning oftast det bekvämaste alternativet. Med t.ex. mGuard Secure Cloud lösningen från Phoenix Contact (https://se.cloud.mguard.com/) kan man lägga upp obegränsat med antal maskiner (kallas Machines) I ett moln och administratören av “Cloud-kontot” kan bestämma vilka enheter (kallas Workstations, även detta antal är obegränsat) som får komma åt vilka maskiner. Använder man denna lösning sker uppkomlingen över en VPN-tunnel med IPsec och 256 bitars kryptering. Fördelen med denna lösning är att användarna och administratörerna inte behöver hålla på och skapa certifikat, underhålla servern etc., då alla certifikatshantering sker genom en relativt enkel ”wizzard” direkt på molnet. Nackdelen är dock att det är en abonnemangskostnad om fler än 1 VPN-tunnel skall köras samtidigt i Cloud kontot, men för en ”vanlig” maskinbyggare som gör support/uppgraderar mjukvaran är detta inget problem då man oftast bara ansluter sig till en maskin i taget.

Vanliga funktioner på en Managed Switch

Alla funktioner skiljer sig från produkt till produkt, men nedan del försöker ge en förklaring på de vanligaste begreppen.

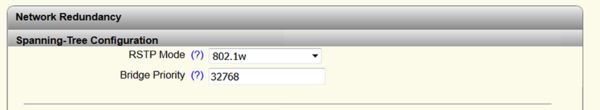

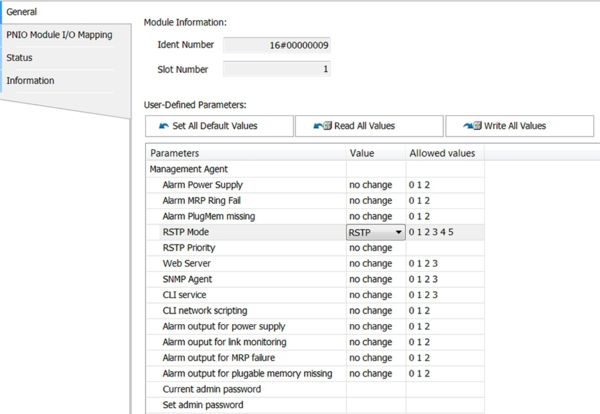

Redundans med RSTP

RSTP (Rapid Spaning Tree Protocol) är en licensfri lösning för att skapa en redundant ring, även för ”meshade” nätverksstrukturer för Ethernet (både för koppar och för fiber). Samtliga deltagare (oftast Switchar) i ringen måste ha denna funktion aktiverad för att detta skall fungera optimalt. För att sätta igång funktionen på ett enkelt sätt räcker det med att bara aktivera funktionen i Switcharna som sitter i ringen, inga fler inställningar behövs.

Fig. 7 Aktivering av RSTP genom att dra ner till fliken 802.1W i en 2000-switch från Phoenix Contact

Redundans

Den enhet som hanterar den redundanta ringen kallas för ”Root” (detta är som default den enhet med den lägsta MAC-adressen), m.a.o. inget som behöver konfigureras, men det kan vara lämpligt att definiera detta, och det görs enklast genom att ge den switch som man vill skall styra ringstrukturen (Rootén) genom att ange t.ex. ”0” i fliken ”Bridge Priority” och sedan sätta de intilliggande switcharna till t.ex. ”4096” så att man har kontroll över beteendet vid händelse av fel. Genom att göra detta så kan vi anpassa ”Rooten” för att optimalt passa applikationen, skulle denna enhet (Rooten) gå sönder blir den nya ”Rootén” den enheten med lägst ”Bridge Priority”. Detta är som tidigare sagts inget som man normalt ställer in, men möjligheten finns om man vill att ringen skall bete sig på ett förutsagt sätt i händelse av fel.

Redundans

Fig. 8 Switch 1 har port 3 ”i standby till Switch 5´s port 5 (som även den är bortkopplad, och i standby.)

Principen för en Rapid Spanning tree ring fungerar så att den stänger av och på portar i enheterna som sitter installerade i ringen, så att nätverket tror att enheterna sitter i en ”vanlig” linje struktur.

Normalt kan <15 enheter sitta i samma RSTP ring oberoende av fabrikat då detta är en IEEE-standard (802-1W resp. 802-1N etc.), men det finns även företagsspecifika lösningar för att öka antalet, t.ex. har Phoenix Contact i vissa av våra Switchar även LTS (Large Tree Support), vilket innebär att upptill 57 enheter kan sitta i samma ring. Detta ställer dock kravet att alla enheter har stöd för detta.

MRP med Profinet

MRP (Media Redundancy Protocol) är en gemensam standard för redundans i Profinet systemet, som fältenheter skall stödja. Detta koncept kan relativt enkelt styras direkt ifrån konfigurationsmjukvaran (PC-Worx, TIA-Portal, CODESYS etc.) med enheternas GSDML fil som importeras. Ofta sitter MRP-stödet till skillnad från RSTP (som bara återfinns på Switchar) integrerat i själva I/O-enheterna om dessa har två stycken nätverksportar (Phoenix Contact har detta som standard på alla I/O-enheter, men är inte alltid ett krav från alla I/O-leverantörer). Detta ger fördelen att man på detta sätt kan få en redundans ända ner på I/O-nivå. MRP är till skillnad från RSTP inte licensfritt utan här måste man köpa en licens för Mastern (kallades för ROOT i en RSTP ring) och installera den på önskad enhet i varje MRP-ring. De övriga enheterna i ringen måste vara MRP-Clienter (ingen kostnad för klienter). I en MRP ring kan det sitta 50 enheter och ringen skall ”läkas” och omkonfiguras inom 200 ms. MRP kan även användas för andra protokoll än Profinet.

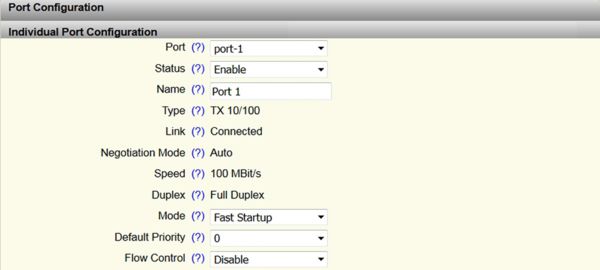

FSU för Profinet

FSU (Fast Startup) är även det en Profinet specifik funktion som framförallt tagits fram för verktygsväxlare för bilindustrin. Detta är för att om man kopplar bort en enhet och sedan ansluter en annan skall man snabbt få igång kommunikation mellan I/O´t och styrsystemet. FSU är portspecifik inställning och tar bort funktioner som Auto negotiating, Auto crossing för att spara tid i uppstarten.

Fig. 9 inställning av Mode för FSU i 2000-serien av Swichar från Phoenix Contact. Med Fast Startup skall det inkopplade I/O´t kunna kommunicera med styrsystemet inom ca. 500 ms.

LLDP är en viktig funktion för Profinet

LLDP (Link Layer Discovery Protocol) innebär att switchen lär sig vad som sitter anslutet på portarna mycket mer exakt är bara som en ”vanlig” unmanaged switch lägga till enheten genom en MAC-tabell. LLDP funktionen utnyttjas optimalt i Profinet för s.k. Device Replacement, där nyttan är att om t.ex. en I/O-enhet skulle gå sönder är det bara att ansluta en ny likadan, så sköter styrsystemet alla konfigureringar som t.ex. att ge enheten ett Profinet namn. Detta förenklar hanteringen radikalt för service och underhålla avdelningarna som annars manuellt via en extern mjukvara (t.ex. från Phoenix Contact heter den ”Net-Names”) måste tilldela den nya enheten exakt samma namn och IP-adress som den kasserade enheten. Normalt aktiveras LLDP-funktionen för samtliga portar med en ”checkbox” i Switchen, men har man ett komplext Profinet nätverk med flera styrsystem är det användbart att använda en portbaserad LLDP, så man kan ”gömma” IO-enheter från ett specifikt styrsystem, genom att deaktivera LLDP-funktionen på en viss port.

QoS: Prioritera den viktiga trafiken på nätverket

QoS (Quality of Service) är ett prioriteringssystem som innebär att om en switch får två meddelanden samtidigt kommer det meddelande med högst prioritet att skickas först till sin destination. QoS enligt Trafiken delas i prioritet från 0 till 7 där prioritet 7 är högst. T.ex. har Profinet trafik prioritet 6 om switchar med QoS används i nätverket. På Phoenix Contact´s 2000-serie av switchar finns även en specifik hårdvaru Profinet prioritering vilket innebär att om t.ex. en Web-kamera streamar sin bild med prioritet 6 samtidigt som en Profinet nod (även den med prio 6) kommer Profinet trafiken att prioriteras. Vanlig TCP/IP trafik med prioritet 1 för t.ex. paneler/skärmar får helt enkelt vänta på en ledig lucka när det inte går någon Profinet trafik.

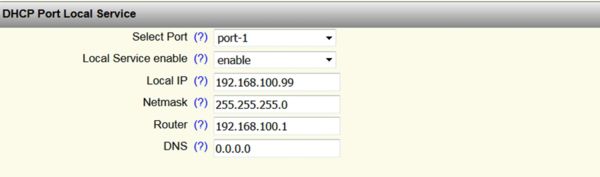

DHCP: Sätt automatiskt IP-adresser på enheter

DHCP (Dynamic Host Configuration Protocol) är ett bekvämt sätt att tilldela enheter IP-adresser i nätverket. Inom industrin är det oftast viktigt att en specifik enhet som t.ex. en Modbus, Ethernet IP nod alltid har samma IP-adress så att styrsystemet skall veta vart den önskade data finns att hämta. Därför har IP-adresserna ställs ofta manuellt till en fast IP (Statisk) inom automation, detta är dock för att möjligheten inte funnits tidigare att automatisera detta, då tidigare unmanaged switchar används. Med t.ex. 2000-serien av Switchar från Phoenix Contact man direkt från Switchen automatiskt tilldela IP-adresser genom den integrerade DHCP-servern. Detta ger möjligheten att man på förhand t.ex. säga att enheten som ansluts på port 4 alltid skall ha IP-adress 192.168.1.23 etc.

Detta är en funktion som förenklar för service/underhåll då de inte behöver förbereda några enheter, att jämföra med LLDP-funktionen som utnyttjas i Profinet.

Fig. 10 En DHCP server: Detta exempel visar funktionen i en 2000-switch, hur den enhet som ansluts på port 1 automatiskt tilldelas IP 192.168.100.99 för att hitta rätt router etc. för att förenkla för service.

DHCP-servicen kan vara portbaserad eller poolbaserad, port baserad innebär att en enskild IP-adress tilldelas på just den specifika porten som önskas, med pool-baserad delas ett helt område av IP-adresser ut så att även efterkommande enheter (men man vet dock inte riktigt vilken adress som hamnar vart) adresseras. Man kan dock i vissa enheter styra detta på MAC-adressnivå, men detta är oftast en dåligt ide eftersom vitsen försvinner om en enhet gås sönder finns ju inte längre den MAC-adressen kvar.

DHCP-Relay (kallas även ”Option 82”). Används när man i större nätverk och har en central DHCP-server som ligger på ett annat nätverk och man över en router vill sätta samtliga IP-adresser i nätverket. Anledningen till denna specialfunktion är att DHCP är en broadcast och en router normalt filtrerar bort broadcast trafik, så lösningen är helt enkelt att en DHCP Relay gör om en broadcast till en unicast. Så vill man säkerställa att detta fungerar ställer man in switchen för Option 82/DHCP-relay för automatisk hantering om man har detta scenario.

Smart Mode: Konfigurering av Switch utan dator

Smart Modem är för Phoenix Contact en möjlighet att konfigurera switchen med en ”Mode ”knapp i fronten. Med t.ex. 2000-serien av switchar kan man genom att trycka in knappen olika många gånger och sedan tyda lysdioderna på fronten ställa om switchen optimerat för t.ex. Profinet, Default, Ethernet IP eller ställa om switchen i ”unmanaged mode”.

Unmanaged mode En innovation på 2000-serien av Switchar

Med inställningen unmanaged mode på 2000-serien av switchar kan man t.ex. hantera LLDP samt Rapid Spanning Tree, utan att switchen tar någon IP-adress från nätverket. Nackdelen är när switchen är inställd på detta sätt kan man inte göra några fler modifieringar eftersom man inte längre kan nå enheten (den har ju inte längre någon IP-adress).

SD-Kort: Om man vill ha konfigureringen externt och mobilt

Samtliga switchar i 2000-serien har på baksidan ett slott där man kan stoppa in ett SD-kort för att säkerställa konfigureringen. SD-kortet måste vara från Phoenix Contact då det är formaterat på ett speciellt sätt. Man kan t.ex. göra konfigureringen på en Switch och från web based management spara ner det på SD-kortet. När detta är gjort tar man ut SD-kortet och stoppar in det i nästa Switch, när denna Switch har startat upp (bootat) har det läst in konfigureringen som fanns på SD-kortet och detta kan nu tas ut för att konfigurera fler Switchar eller läggas undan i dokumentationen etc.

IO-Device/CIP objekt för Profinet och Ethernet IP

Vissa switchar kan vara ett s.k. IO-Device eller CIP-objekt, det betyder helt enkelt att även switchen kan integreras i hårdvaru konfigurationsmjukvaran (PC-Worx, TIA-Portal, CoDeSys etc.) precis som ett vanligt I/O eller ett HMI. Implementeringen sker även den precis som när man importerar en I/O-nod i mjukvaran, man läser helt enkelt in en GSDML-fil för switchen precis som för en vanlig I/O-nod, frekvensomformare etc. med Profinet. Fördelen med detta är att styrsystemet kan sköta all konfigurering och man slipper logga in på switchen´s web based management för att göra konfigureringen.

Fig. 11 Exempel på en 2206-Switch som är ett IO-Device med GSDML-filen importerad i Codesys miljö. Här har t.ex RSTP aktiverats direkt i Codesys, OBS!! utan någon extern konfigurering med Web-based managment.

Cyklisk processdata Cyklisk processdata

När Switchen väl är integrerad i programmeringsmjukvaran (PC-Worx, TIA-portal, CoDeSys Etc.), får man tillgång till ett antal byte som cykliskt kan läsas och skrivas (Processdata).

Dessa ingångsdata används med fördel läsas om man vill ha nätverksdiagnostik för att skapa t.ex. en larmlista, hitta glappande kontakter etc.

Switcharna kan även innehålla cykliska utgångsdata som normalt används för dynamiska

konfigureringar att t.ex. stänga av och sätta igång portar på Switchen (har systemet ett ”service-läge”, måste t.ex. service personalen kunna ansluta sin laptop till en ledig port). Denna funktion är optimal när det gäller Cyber Security eftersom systemet därmed kan enkelt kan förhindra att någon obehörig kan ansluta sig på ett outnyttjad ledig port.

Asyclisk data/Records

Vill du kunna komma åt djupare data och specialkonfigureringar brukar man normal lägga detta i ett s.k. ”Record”. Dessa data är tillskillnad från processdata något som controllern aktivt måste fråga efter och den uppdateras inte automatiskt som processdata. För att kunna komma åt (läsa eller skriva) i dessa ”Records”, använder sig konfigurationsmjukvaran i Profinet miljö av ett standardiserade funktionsblock som heter RDrec och WRrec (Read Record resp. Write Record), dessa sätts upp lite olika beroende på vilket system man använder.

I dessa ”Records” kan man t.ex. i Phoenix Contact´s 2000-serie av Switcharna hämta data som t.ex. antal frames på en specifik port som har CRC fel (innebär att checksumman inte stämmer och framen förmodligen skadats under transport av t.ex. en frekvensomformare), bandbreddsbelastningen i % (t.ex. rekommenderar PN-organisationen* att nätverksbelastningen skall ligga under <20%, bör kontrolleras om belastningen ligger mellan 20-50% samt gör om strukturen om belastningen ligger på >50%), hur stark fibermottagningen är (för att tidigt upptäcka ev. föråldrade fiberkablar). Man kan mer eller mindre skapa en Profinet baserad ”processskrivare” för nätverket eller om man så vill en ”Blackbox” om man väljer logga data.

*/Källa PROFINET_Commissioning_8082_V136_DEC14

I Rockwell miljö är begreppet istället för IO-Device ett s.k. CIP-objekt.

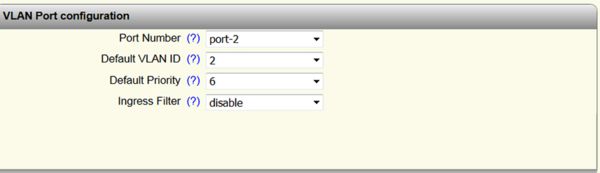

VLAN segmenterar nätverket i grupper

VLAN (Virtual LAN), Oftast är det ett bra ide att separera automationsnätverket från t.ex. SCADA-nätverket och isolera olika enheter från att prata med varandra. Detta för att på ett säkert sätt kunna garantera att bandbredden räcker till om någon enhet börjar skicka ut mängder av broadcast. Ett sätt att göra detta är att skapa VLAN. Det innebär i praktiken att man på switchen dedicerar en eller flera portar till ett VLAN genom att ge porten en VLAN ID (som kan vara en valfri siffra från 1-4096, där VLAN ID 1 är default).

Fig.12 Här ger vi port 2 tillhörighet till VLAN ID 2 med prio 6 (se även QoS) och filtrerar inte bort övrig inkommande trafik (ingress filter)

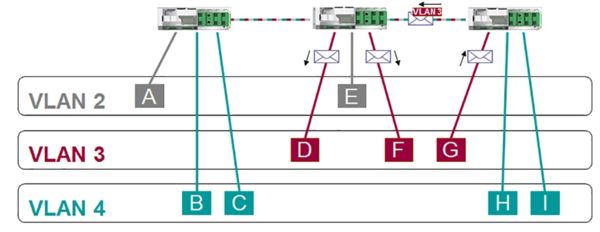

De lokala enheterna som på switchen som man önskar att de skall tillhöra ett VLAN skall på portnivå ställas in som ”untagged” medan kommunikationen mellan switcharna (om man vill sprida ut sitt VLAN till andra Switchar skall vara ”Tagged”.) Om flera VLAN skall överföras på en gemensam port brukar denna gemensamma port kallas ”Trunk” eller Aggregation.

Fig 13. Trafiken mellan Switcharna är Trunkar (och har ”Taggad” trafik) och transporterar VLAN2,VLAN3 och VLAN4. Bokstäverna är lokala enheter och är ”otaggade”

Segmenteringen i fig. 14 gör t.ex. så att enheterna ”A” och ”E ”i VLAN 2 kan prata med varandra och förhindrar t.ex. att ett telegram från enhet ”B” kommer in i deras nätverk. Om kommunikation skall ske mellan olika VLAN, behöver man installera en router/layer 3 Switch för att hantera detta.

Diagnostik: Hitta nätverksproblemen direkt

Ett vanligt problem inom industrin är att kablage och kontakter slits ganska hårt (ta t.ex. en rörligt kabelsläpkedja) eller att en närliggande frekvensomformare stör kommunikationen. Dessa problem är ofta väldigt svåra att hitta för ibland fungerar det och ibland inte. Tidigare fick man installera en ”HUB” där problemet fanns och sätta igång en wireshark inspelning. Det har dock kommit funktioner för att förenkla detta med t.ex. lokal diagnostik direkt på Switchen.

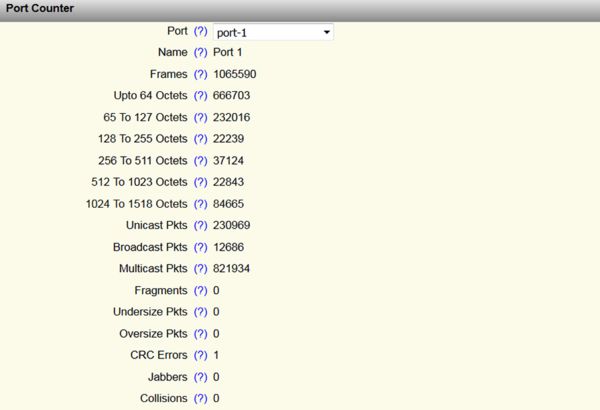

Fig 14. En av diagnostikdelarna i 2000-serien av switchar från Phoenix Contact som visar hur många frames och vilken storlek, typ samt ev. fel som inträffat på en port (i detta fall port 1).

Med denna diagnostik integrerad direkt i en switch kan vi direkt utesluta felkällor samt hitta problem och ev. flaskhalsar mycket snabbare felsökning. Det finns även delar där man kan se nätverksbelastning direkt i ”%” vilket förenklar ev. dimensionerings fel av nätverket. I t.ex. ett Profinet nätverk rekommenderas enligt PN-organisationen att man skall kontroller om man har >20 % nätverksbelastning.

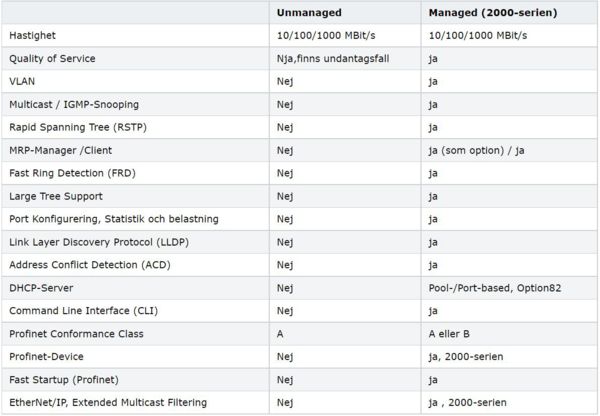

Sammanställning: Skillnader mellan managed och unmanaged switchar

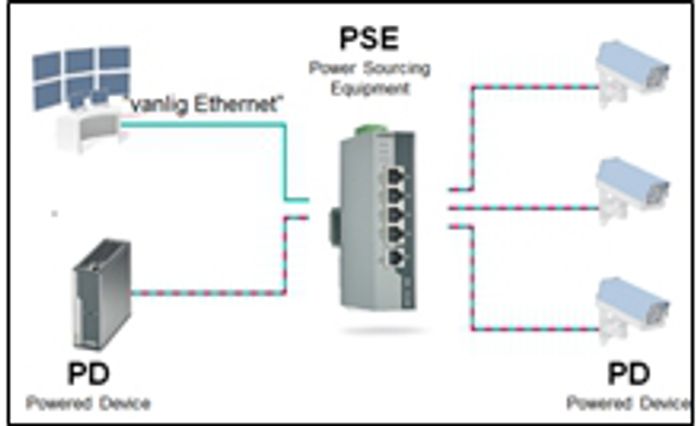

PoE: Mata nätverksenheterna över nätverkskabeln

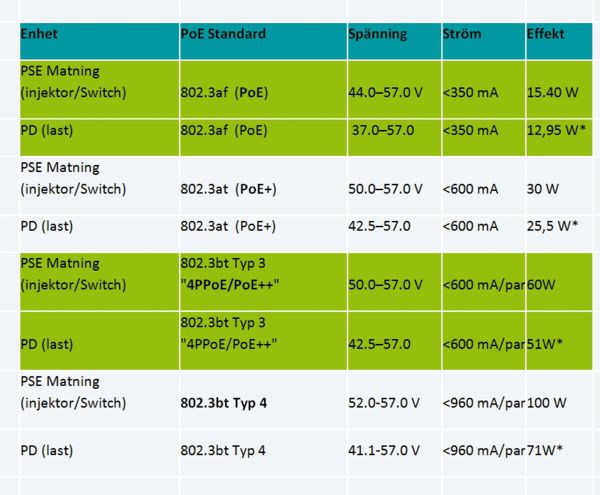

PoE (Power over Ethernet) är en standard som tagits fram framförallt för att mata och samtidigt kommunicera med Webkameror, larmdosor, och accesspunkter. PoE använder ”vanliga” nätverkskablar och finns i olika effektklasser (PoE, PoE+, PoE++). Systemet består av en PSE Power Sourcing Equipment (vanligtvis en PoE Switch, PoE injektor) samt en eller flera PD (Powered Device) som t.ex. Web-kameror, PoE-splitter etc.

Tabellen ovan visar olika typer av PoE och som kan utläsas är det olika värden för PSE och PD enheterna. Detta kommer av att man får förluster på kablarna.

Normalt använder man en Switch som PSE enhet för att mata PD enheterna och de finns i managed och unmanaged utföranden. Med en managed PoE switch brukar man som vanligt få mer diagnostik och fler valmöjligheter. I dessa kan man beroende på vald modell ställa in den maximala effektuttaget/port, läsa av effektförbrukningen, aktivera, deaktivera PoE´n beroende på dagen/tiden på dygnet, vilket öppnar nya möjligheter framförallt inom fastighetsautomation, infrastruktur där det börjat komma olika typer av LED-belysningar som drivs av PoE, men även för Web-kameror man kanske inte vill använda dygnet runt, olika typer av värmare etc.

PoE injektor

Har man en befintlig installation och redan installerat en ”vanlig” switch och har någon enstaka enhet som behöver PoE-matning, kan det vara lämpligt att installera en s.k. PoE Injektor. Denna enhet har en inkommande port för vanlig Ethernet och sedan en utgående port där PoE matningen är pålagd . För att få in den extra matningen som behövs finns oftast i industriella applikationer en matningsplint för 24VDC.

PoE Splitter

Detta är exakt det motsatta som en PoE injektor. Här kommer en inkommande PoE matad nätverkskabel in i enheten och på ”utsidan” sitter en vanlig nätverksanslutning samt en 24VDC matning för de externa enheterna. Detta kan vara en smart lösning om man redan har en PoE-Switch men vill kunna ansluta en vanlig industriell nätverksprodukt utan stöd för PoE, då man slipper dra ut en separat spänningsmatning.