Industrial Security

Cyberangrep utgjør en alvorlig trussel mot enkeltpersoner, bedrifter og offentlige organisasjoner

Cyberangrep er en av de største risikoene Cyber Security er en avgjørende faktor i det moderne næringslivet

Betydningen av Cyber Security har økt betraktelig de senere årene. Økningen i cyberangrep skaper store utfordringer for bedrifter og offentlige institusjoner. Med tiltakende nettorganisering og digitalisering øker samtidig de potensielle mulighetene for cyperangrep. I EU skjer det for eksempel et løsepengevirusangrep hvert ellevte sekund. Og angriperne og angrepsmetodene blir stadig mer profesjonelle.

Implementering av en omfattende sikkerhetsstrategi er avgjørende for å beskytte mot trusler i stadig utvikling og forhindre sabotasje, svikttid eller tap av data. Cyber Security er en avgjørende faktor for å sikre bedriftens levedyktighet.

Implementering av Cyber-Security-tiltak fastholdes ved lov

Cyber Security blir lovbestemmelse Implementering av Cyber Security nå ikke bare en plikt for kritiske infrastrukturer

Digitaliseringen av produksjons-, produkt- og kundedata er en av de avgjørende faktorene for å øke verdiskapningen i en bedrift. Derfor er det viktig at denne informasjonen er særdeles godt beskyttet.

EU-kommisjonen har erkjent dette, og presenterte i desember 2020 en europeisk strategi for Cyber Security. Denne definerer standarder for sikkerheten og motstandsevnen til komponenter, systemer og bedrifter mot cyberangrep. For kritiske infrastrukturer har lovbestemte spesifikasjoner for implementering av Cyber Security vært etablert i lang tid allerede. Med det nye NIS-2-direktivet (Network and Information Security) fra EU, blir dette nå utvidet. De strenge kravene i NIS-2-direktivet kan likevel bare imøtekommes dersom produktene som benyttes, er utviklet i henhold til Security-by-Design. For å løse denne problematikken valgte EU å definere Cyber Resilience Act (CRA). Den nye EU-maskinforordningen er et supplement til CRA, som også betrakter maskiner som produkt.

Cyber Security i industrien

Det må tas hensyn til kravene til ICS- og IT-sikkerhet

Samspillet mellom IT og OT

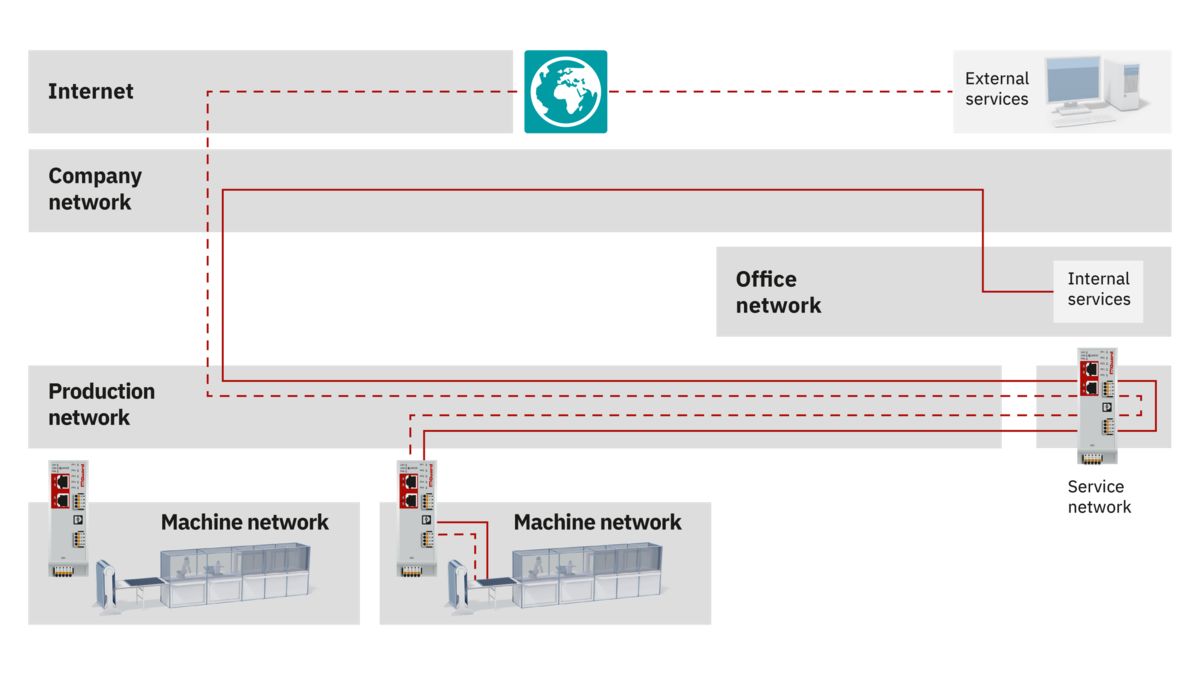

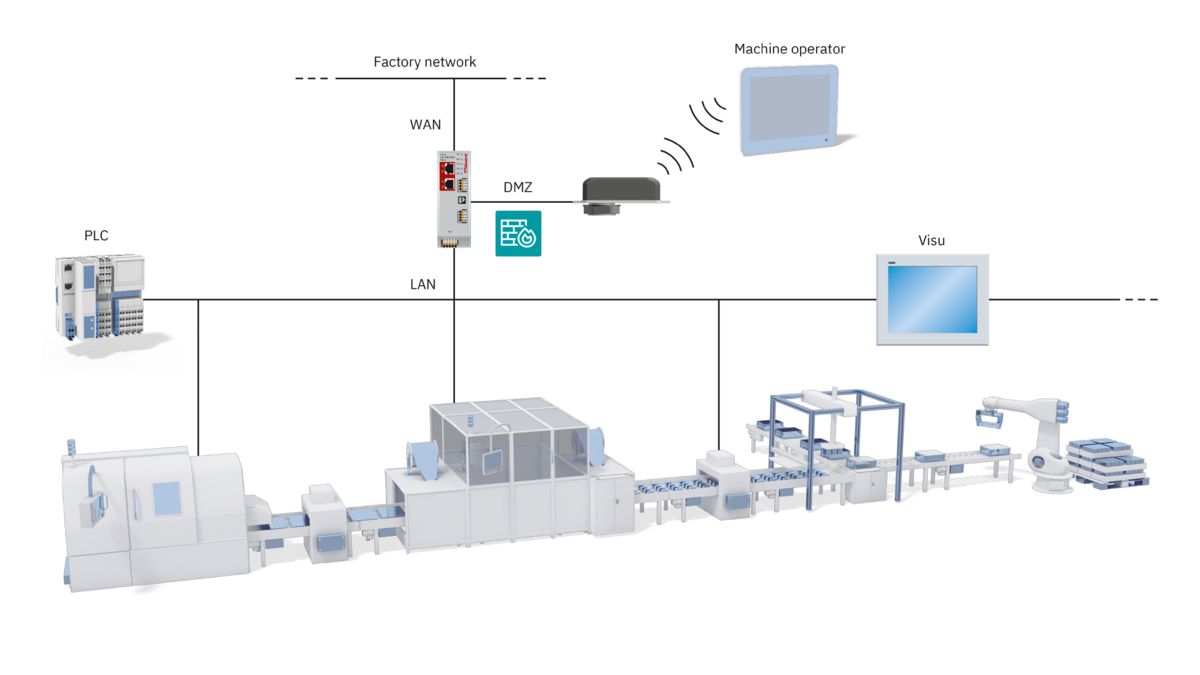

Bedriftens sikkerhet befinner seg i to verdener: IT (Information Technology) og OT (Operational Technology). For å opprettholde beskyttelsen av nettverkene og anleggene dine må begge verdener betraktes og et helhetlig sikkerhetskonsept etableres. En effektiv tilnærming er bare mulig ved hjelp av en tilpasset fremgangsmåte.

Den internasjonale standardserien IEC 62443 har som mål å bidra til sikker drift av industrielle automatiseringssystemer (ICS-systemer), fra design og helt til implementering og styring.

For dette formålet beskriver den grunnleggende krav for komponentprodusenter, systemintegratorer og driftsansvarlige. IEC 62443 supplerer dermed standarden ISO 27001, som i all hovedsak omfatter reguleringer for IT-sikkerhet. Sammen gir begge standarder en helhetlig tilnærming for å beskytte mot cyberangrep.

De største truslene

Fordelene ved en stadig voksende nettorganisering, som økt produktivitet eller fleksibilitet, er åpenbare. Med den stadig økende nettorganiseringen og dermed påfølgende sammensmelting mellom IT og OT oppstår det også større angrepsflater i bedriftenes nettverk.

Personer med kriminelle hensikter lykkes stadig i å utnytte potensielt svake punkter i IIoT (Industrial Internet of Things) og får slik tilgang til bedrifter og ulike infrastrukturer. Dermed oppstår også spørsmålet om i hvor stort omfang automatiseringsomgivelser skal nettorganiseres, og samtidig i hvor stor grad industrianlegg kan sikres mot hackerangrep eller ondartet programvare. Punktene nedenfor gir deg en oversikt over de største truslene og mulige beskyttelsestiltak.

Vårt Cyber Security-konsept

Vårt komplette 360°-Security-konsept

360°-Security – vårt komplette tilbud uten kompromisser

En god sikring mot cyberangrep er kun mulig dersom innbyrdes tilpassede tekniske og organisatoriske tiltak griper inn i hverandre. Derfor tilbyr vi 360°-Security, som forenkler beskyttelsen av anlegg og sikrer dem fra alle sider:

Sikre tjenesteytelser

Våre opplærte, kompetente Security-eksperter viser deg hvordan du kan redusere de individuelle sikkerhetsrisikoene i anlegget ditt, og utformer om ønsket et Security-konsept (sertifisert etter IEC 62443-2-4). Vi videreformidler kunnskapen vår gjennom opplæring, slik at også dine ansatte skal være i toppform for Cyber Security.

Sikre løsninger

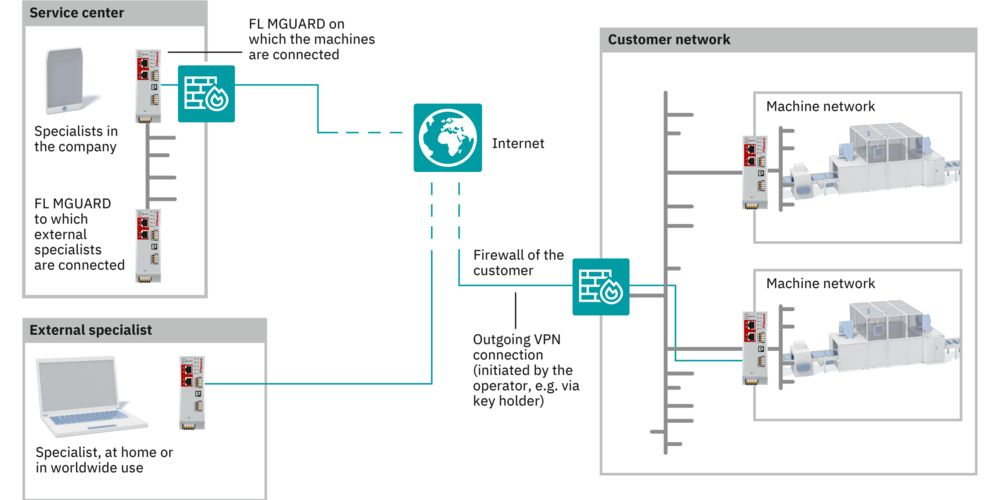

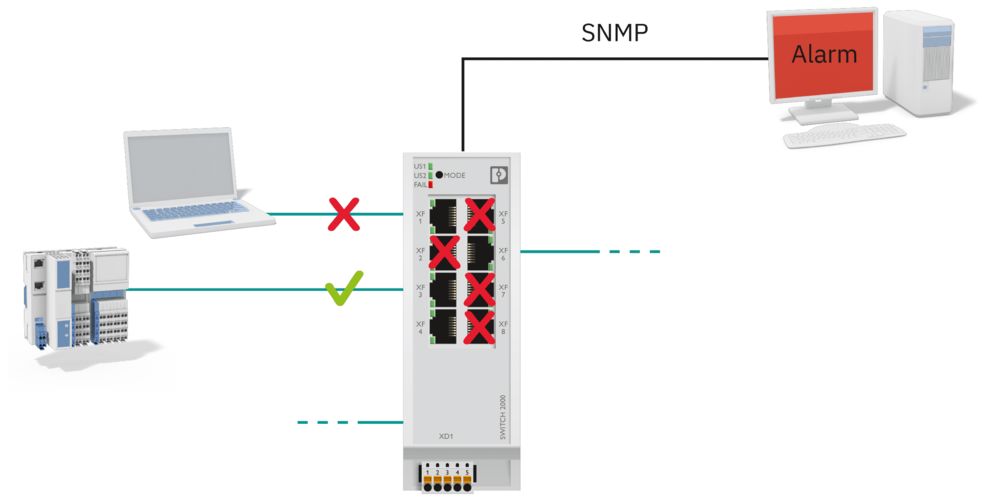

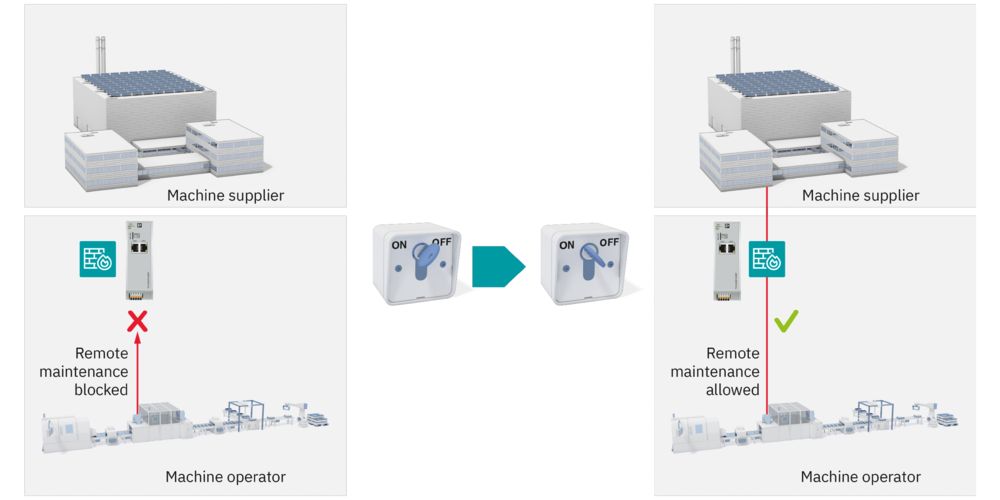

Våre Security-konsepter beskytter de kritiske prosessene dine, f.eks. ved hjelp av sonekonsepter, dataflytkontroll og bruk av herdede komponenter. Videre etableres og dokumenteres sikre prosesser.

Sikre produkter

Security er fast forankret gjennom hele livssyklusen til produktene våre. Produktene våre er utviklet i samsvar med utviklingsprosessen IEC 62443-4-1, og et tosifret antall enheter er allerede sertifisert i henhold til IEC 62443-4-2. I tillegg sørger PSIRT-en vår, som også er sertifisert i henhold til IEC 62443-4-1, for ytterligere sikkerhet gjennom åpen kommunikasjon om sikkerhetsproblemer og regelmessige sikkerhetsoppdateringer.

Lenker og nedlastinger

LinkedIn: Industrial Communication og Cyber Security Bli en del av fellesskapet vårt i dag!

Ved hjelp av industrielle kommunikasjonsnettverk kan vi overføre data fra felten via styrenivået og helt til skyen absolutt pålitelig. På vår LinkedIn-side Industrial Communication og Cyber Security vil du finne interessant informasjon om temaene nettverkstilgjengelighet, Cyber Security, fjernvedlikehold og mye mer. Bli en del av fellesskapet vårt!