Industrial Security

Cyberataki stanowią poważne zagrożenie dla osób prywatnych, firm i organizacji rządowych

Cyberataki jako największe ryzyko Cyberbezpieczeństwo jest decydującym czynnikiem we współczesnym świecie biznesu

Znaczenie cyberbezpieczeństwa znacznie wzrosło w ostatnich latach. Wzrost liczby cyberataków stanowi poważne wyzwanie dla firm i instytucji publicznych. Wraz z rozwojem sieci i cyfryzacji zwiększa się również powierzchnia ataku dla cyberataków. Na przykład w Unii Europejskiej atak ransomware ma miejsce co jedenaście sekund. A napastnicy i metody ataków stają się coraz bardziej profesjonalne.

Wdrożenie kompleksowej strategii bezpieczeństwa jest niezbędne, aby zapewnić ochronę z ciągle ewoluującymi zagrożeniami i zapobiec sabotażowi, przestojom lub utracie danych. Cyberbezpieczeństwo jest decydującym czynnikiem zapewniającym rentowność firmy.

Wdrożenie środków bezpieczeństwa cybernetycznego staje się obowiązkowe

Cyberbezpieczeństwo staje się obowiązkowe Wdrożenie cyberbezpieczeństwa jest obowiązkowe już nie tylko dla infrastruktury krytycznej

Cyfryzacja danych dotyczących produkcji, produktów i klientów jest jednym z decydujących czynników zwiększających wartość dodaną firmy. Dane te muszą być zatem objęte szczególną ochroną.

Komisja Europejska uznała ten fakt i w grudniu 2020 r. przedstawiła europejską strategię na rzecz cyberbezpieczeństwa. Określa ona standardy bezpieczeństwa i zdolności obronnych komponentów, systemów i firm przed cyberatakami. Wymogi prawne dotyczące wdrażania cyberbezpieczeństwa zostały już dawno ustanowione dla infrastruktury krytycznej. Nowa dyrektywa UE w sprawie bezpieczeństwa sieci i informacji (NIS 2) rozszerza ten zakres. Jednak rygorystyczne wymagania dyrektywy NIS-2 mogą być spełnione tylko wtedy, gdy używane produkty zostały opracowane zgodnie z zasadami projektowania bezpieczeństwa. Rozporządzenie o odporności cybernetycznej (CRA) zostało zdefiniowane przez UE w celu rozwiązania tego wyzwania. Nowe rozporządzenie UE w sprawie maszyn jest uzupełnieniem rozporządzenia CRA, które również uznaje maszyny za produkt.

Cyberbezpieczeństwo w przemyśle

Konieczność spełnienia wymogów bezpieczeństwa ICS i IT

Połączenie IT i OT

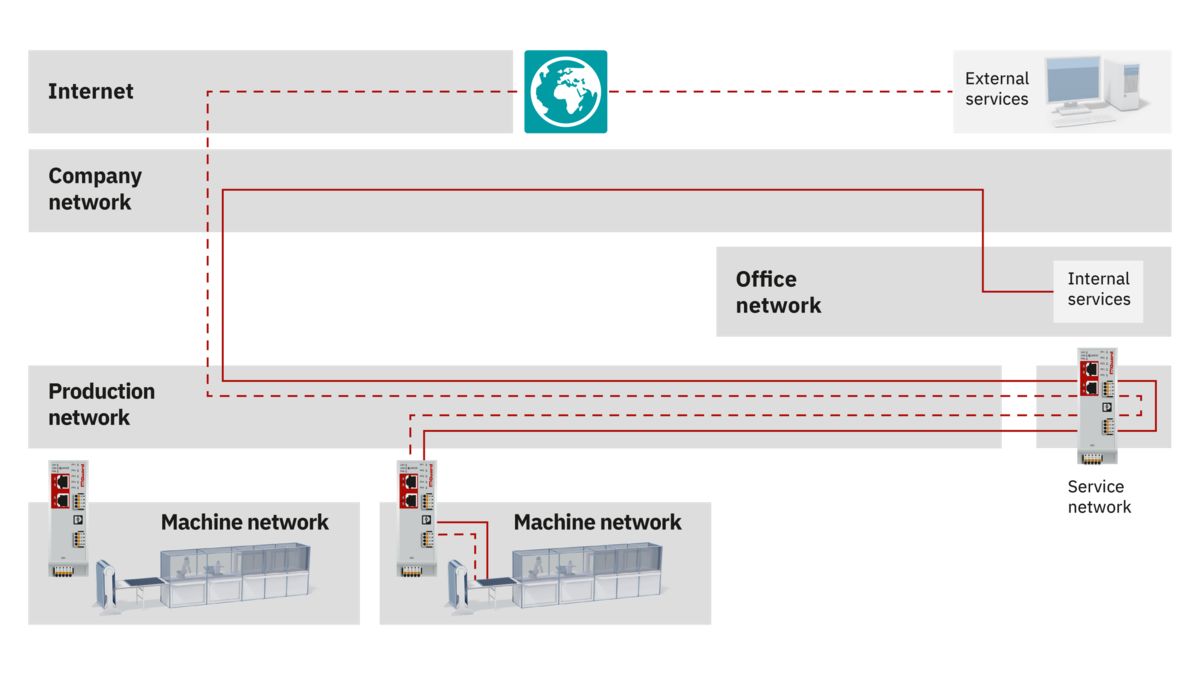

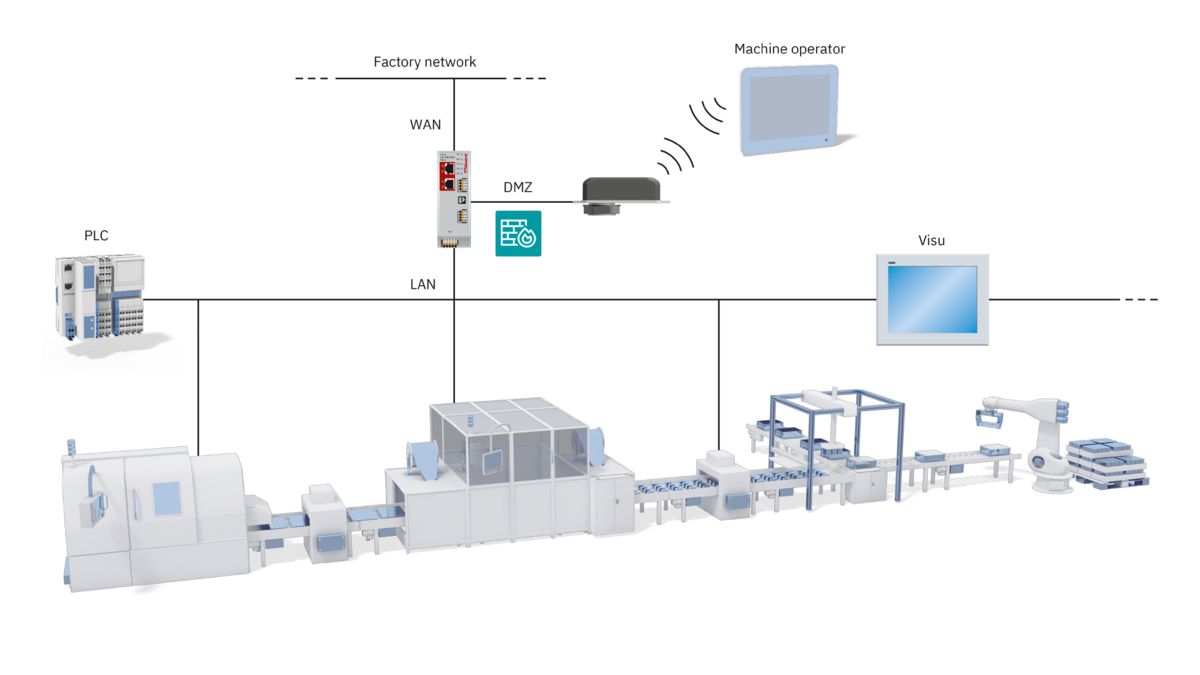

Bezpieczeństwo firmy kryje się w dwóch światach: IT (Information Technology) oraz OT (Operational Technology). Aby zapewnić ochronę sieci i systemów, konieczne jest uwzględnienie obu tych światów oraz stworzenie kompleksowej koncepcji bezpieczeństwa. Skuteczne i wydajne działania można opracować tylko poprzez skoordynowane podejście.

Seria międzynarodowych norm IEC 62443 ma na celu zapewnienie bezpiecznej eksploatacji systemów automatyki przemysłowej (systemów ICS) – od projektowania, poprzez implementację, po zarządzanie.

W tym celu opisuje podstawowe wymagania dla producentów komponentów, integratorów systemów i użytkowników. Norma IEC 62443 stanowi zatem uzupełnienie normy ISO 27001, która obejmuje głównie regulacje w dziedzinie bezpieczeństwa IT. Wspólnie obie te normy zapewniają kompleksowe podejście do ochrony przed zagrożeniami cybernetycznymi.

Największe zagrożenia

Korzyści wynikające z rozwoju sieci, np. wzrost wydajności i elastyczności, są oczywiste. Jednak coraz większa powszechność sieci i wynikająca z tego fuzja IT i OT powoduje powstawanie coraz większych obszarów ataku w sieciach firmowych.

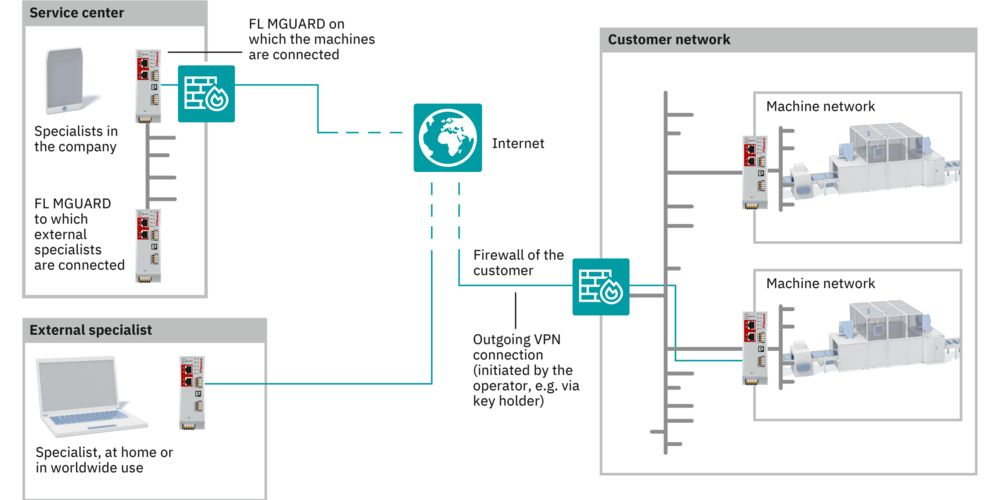

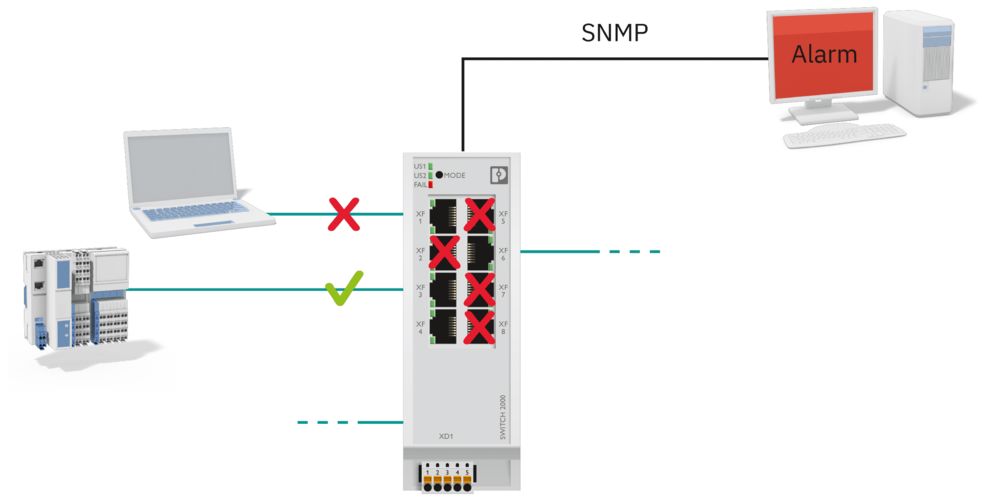

Przestępcom coraz częściej udaje się wielokrotnie wykorzystać słabe punkty w IIoT (przemysłowym internecie rzeczy), uzyskując w ten sposób dostęp do zasobów i infrastruktury firmy. Stąd też pojawia się pytanie, jak można tworzyć duże sieci automatyki przemysłowej, chroniąc jednocześnie systemy przemysłowe przed atakami hackerów lub złośliwym oprogramowaniem. W poniższych punktach omówiono największe zagrożenia i możliwe sposoby ochrony.

Nasza koncepcja cyberbezpieczeństwa

Nasza kompleksowa koncepcja bezpieczeństwa 360°

Bezpieczeństwo 360° – nasza kompleksowa oferta bez kompromisów

Dobre zabezpieczenie przed atakami cybernetycznymi może się udać wyłącznie pod warunkiem zastosowania dobranych do siebie środków technicznych i organizacyjnych. Dlatego oferujemy bezpieczeństwo 360°, które ułatwia ochronę systemów, zabezpieczając je ze wszystkich stron:

Bezpieczne usługi

Nasi wykwalifikowani i kompetentni specjaliści ds. bezpieczeństwa doradzą Ci, jak zminimalizować indywidualne zagrożenia bezpieczeństwa w Twoim systemie i w razie potrzeby przygotują koncepcję bezpieczeństwa (certyfikowaną wg IEC 62443-2-4). Ponadto oferujemy różne szkolenia, na których podzielimy się z Twoimi pracownikami wiedzą w dziedzinie cyberbezpieczeństwa.

Bezpieczne rozwiązania

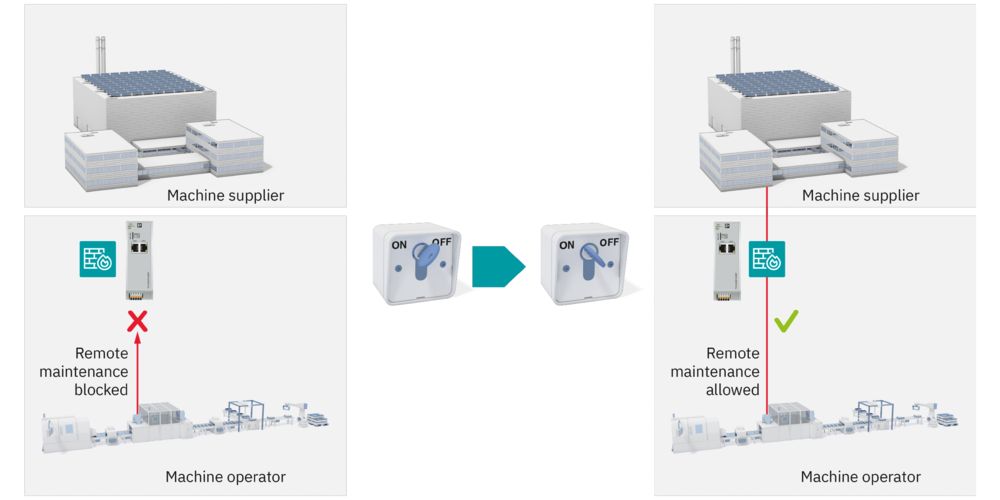

Nasze koncepcje bezpieczeństwa zapewniają ochronę newralgicznych procesów, np. poprzez koncepcje stref i kontroli przepływu danych oraz zastosowanie wzmacnianych komponentów. Ponadto tworzymy i dokumentujemy bezpieczne procesy.

Bezpieczne produkty

Bezpieczeństwo jest zakotwiczone w całym cyklu życia naszych produktów – od bezpiecznego procesu konstrukcji (certyfikowanego zgodnie z IEC 62443-4-1) i integracji ważnych funkcji bezpieczeństwa, po regularne aktualizacje i poprawki bezpieczeństwa.

LinkedIn: Komunikacja przemysłowa i cyberbezpieczeństwo Zostań teraz częścią naszej społeczności!

Przemysłowe sieci komunikacyjne pozwalają na niezawodne przesyłanie danych z obiektu do poziomu sterowania do chmury. Na naszej stronie LinkedIn Komunikacja przemysłowa i cyberbezpieczeństwo znajdziesz ciekawe informacje na temat dostępności sieci, cyberbezpieczeństwa, zdalnego serwisowania i wiele innych. Zostań częścią naszej społeczności!