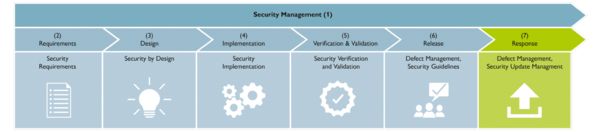

CRA określa jasne wymagania dotyczące bezpieczeństwa produktów, w tym ochrony dostępu, ochrony poufności, integralności, dostępności i bezpiecznego stanu fabrycznego. Aby zapewnić bezpieczny proces rozwoju, należy wziąć je pod uwagę przede wszystkim podczas projektowania, rozwoju i produkcji.