Industrial Security

Kyberhyökkäykset ovat vakava uhka yksityishenkilöille, yrityksille ja julkishallinnon organisaatioille

Kyberhyökkäykset suurimpana riskinä Kyberturvallisuus on ratkaiseva tekijä nykyaikaisessa yritysmaailmassa

Kyberturvallisuuden merkitys on kasvanut merkittävästi viime vuosina. Kyberhyökkäysten lisääntyminen asettaa suuria haasteita yrityksille ja julkisille laitoksille. Verkottumisen ja digitalisaation lisääntyessä myös kyberhyökkäysten hyökkäyspinta kasvaa. Esimerkiksi Euroopan unionissa tapahtuu kiristyshaittaohjelmahyökkäys joka yhdestoista sekunti. Hyökkääjät ja hyökkäysmenetelmät ovat yhä ammattimaisempia.

Kattavan tietoturvastrategian toteuttaminen on olennaisen tärkeää, jotta voidaan suojautua jatkuvasti kehittyviltä uhkilta ja estää sabotaasit, käyttökatkokset tai tietojen menetys. Kyberturvallisuus on ratkaiseva tekijä yrityksesi liiketoiminnan elinkelpoisuuden varmistamisessa.

Kyberturvallisuustoimenpiteiden täytäntöönpanosta tulee laki

Kyberturvallisuudesta tulee laki Kyberturvallisuuden toteuttaminen ei ole enää pakollista vain kriittisille infrastruktuureille

Tuotanto-, tuote- ja asiakastietojen digitalisointi on yksi ratkaisevista tekijöistä yrityksen lisäarvon kasvattamisessa. Näiden tietojen tulee siksi olla erityisen hyvin suojattuja.

EU:n komissio tunnusti tämän ja esitteli joulukuussa 2020 eurooppalaisen kyberturvallisuusstrategian. Siinä määritellään standardit komponenttien, järjestelmien ja yritysten turvallisuus- ja puolustuskyvylle kyberhyökkäyksiä vastaan. Kyberturvallisuuden toteuttamista koskevat lakisääteiset vaatimukset ovat olleet jo pitkään vakiintuneita elintärkeiden infrastruktuurien osalta. EU:n uusi verkko- ja tietoturvadirektiivi (NIS 2) laajentaa tätä. NIS 2 -direktiivin tiukat vaatimukset voidaan kuitenkin täyttää vain, jos käytetyt tuotteet on kehitetty sisäänrakennetun turvallisuuden mukaisesti. EU määritteli kyberkestävyyssäädöksen (Cyber Resilience Act, CRA) ratkaisemaan tämän haasteen. EU:n uusi koneasetus täydentää yhteistä kyberkestävyyssäädöstä, jossa myös koneet katsotaan tuotteiksi.

Kyberturvallisuus teollisuudessa

ICS- ja IT-turvallisuuden vaatimukset on otettava huomioon

IT:n ja OT:n yhteistoiminta

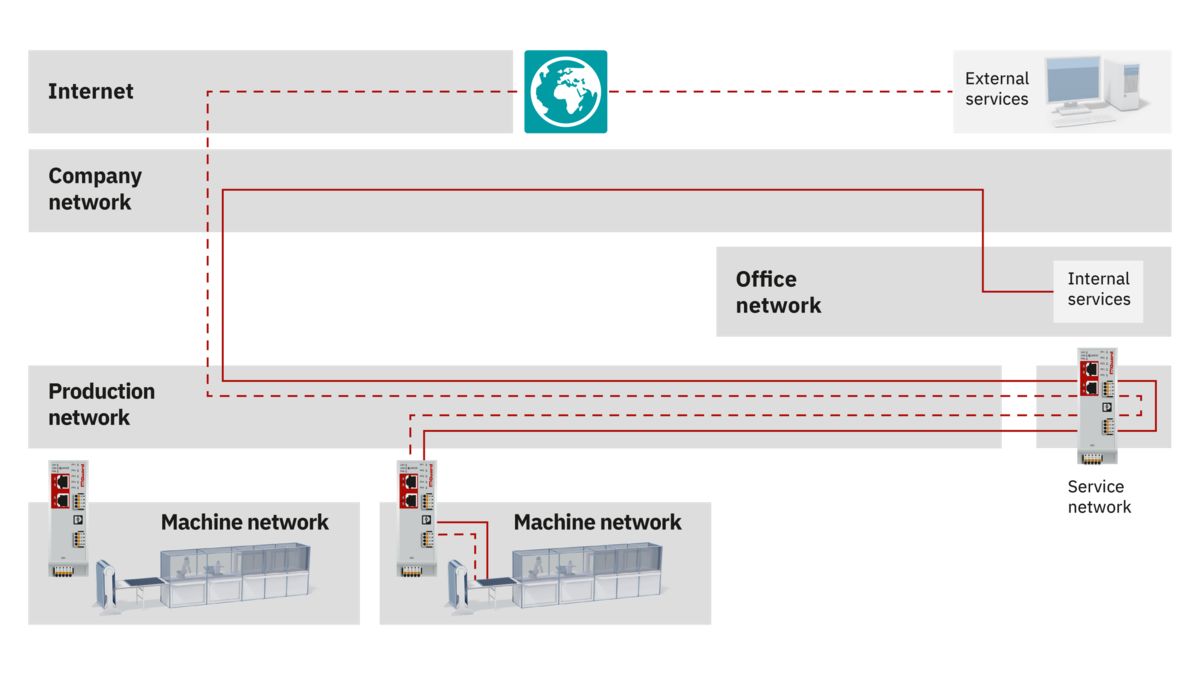

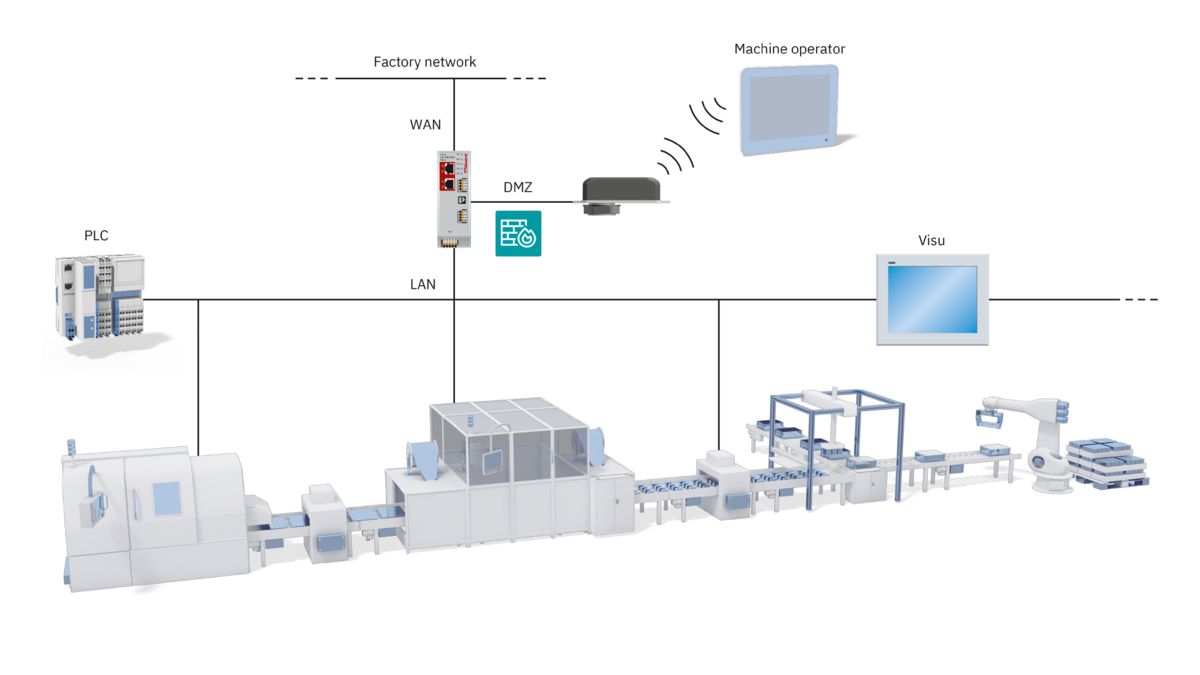

Yrityksen turvallisuus koostuu tietotekniikan (IT) ja operatiivisen teknologian (OT) turvallisuudesta. Jotta verkkojen ja laitteistojen suojaus voidaan varmistaa, on tarkasteltava näitä molempia näkökulmia ja otettava käyttöön kokonaisvaltainen turvallisuuskonsepti. Tehokas ja vaikuttava työskentelytapa voidaan kehittää vain yhtenäisellä toiminnalla.

Kansainvälisen IEC 62443 -standardisarjan tarkoituksena on edistää teollisuuden automaatiojärjestelmien (ICS-järjestelmien) turvallista käyttöä suunnittelusta ja toteutuksesta hallintaan asti.

Tätä varten siinä kuvataan komponenttien valmistajille, järjestelmäintegraattoreille ja ylläpitäjille asetettavat perusvaatimukset. IEC 62443 -sarjan standardit täydentävät siten ISO 27001 -standardia, joka sisältää pääasiassa IT-turvallisuutta koskevia määräyksiä. Yhdessä nämä kaksi standardia tarjoavat kokonaisvaltaisen lähestymistavan kyberhyökkäyksiltä suojautumiseen.

Suurimmat uhkatekijät

Lisääntyvän verkotuksen edut, kuten tuottavuuden ja joustavuuden paraneminen, ovat ilmeisiä. Lisääntyvästä verkotuksesta ja siitä seuraavasta IT:n ja OT:n yhteensulautumisesta syntyy yritysverkkoihin kuitenkin entistä enemmän hyökkäyspinta-alaa.

Rikolliset onnistuvat aina uudelleen hyödyntämään IIoT:n (teollinen esineiden internet) mahdollisia haavoittuvuuksia ja pääsemään käsiksi yrityksiin ja infrastruktuureihin. Siksi herääkin kysymys, miten laajasti automaatioympäristöjä voidaan verkottaa ja samalla suojata teollisuuslaitteistoja hakkeroinnilta ja haittaohjelmilta. Seuraavasta saat yleiskäsityksen suurimmista uhkista ja mahdollisista suojaustoimista.

Kyberturvallisuuskonseptimme

Täydellinen turvallisuuskonseptimme kaikkiin suuntiin

360°-turvallisuus – täydellinen valikoimamme ilman kompromisseja

Hyvä suojautuminen kyberhyökkäyksiltä voi onnistua vain silloin, kun toisiinsa sovitetut tekniset ja rakenteelliset toimet yhdistyvät toisiinsa. Siksi tarjoamme 360°-turvallisuutta, joka helpottaa järjestelmien suojaamista ja suojaa niitä kaikkiin suuntiin:

Turvalliset palvelut

Koulutetut ja osaavat tietoturva-asiantuntijamme neuvovat, miten voit minimoida laitteistojen yksittäiset turvallisuusriskit. He laativat sinulle halutessasi (IEC 62443-2-4 -standardin mukaan sertifioidun) turvallisuuskonseptin. Lisäksi jaamme osaamistamme koulutuksissa, jotta myös työntekijäsi ovat ajan tasalla kyberturvallisuudesta.

Turvalliset ratkaisut

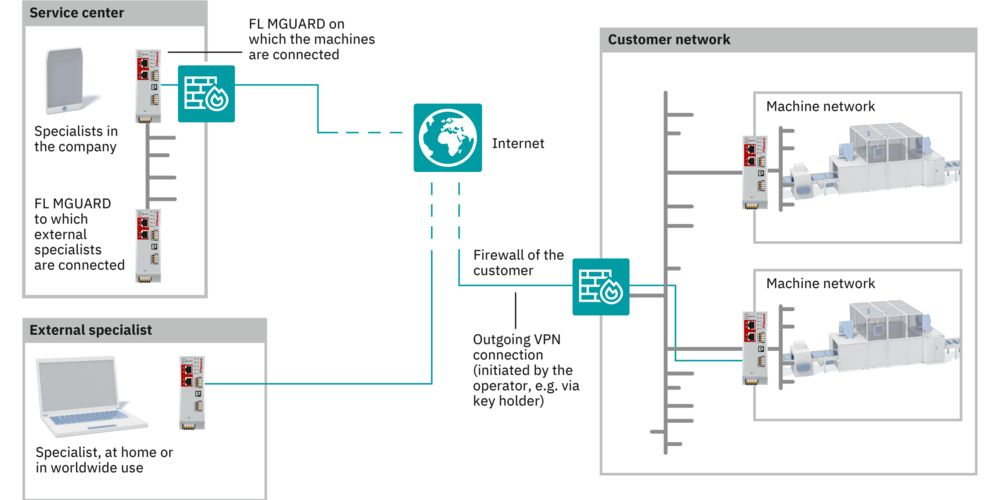

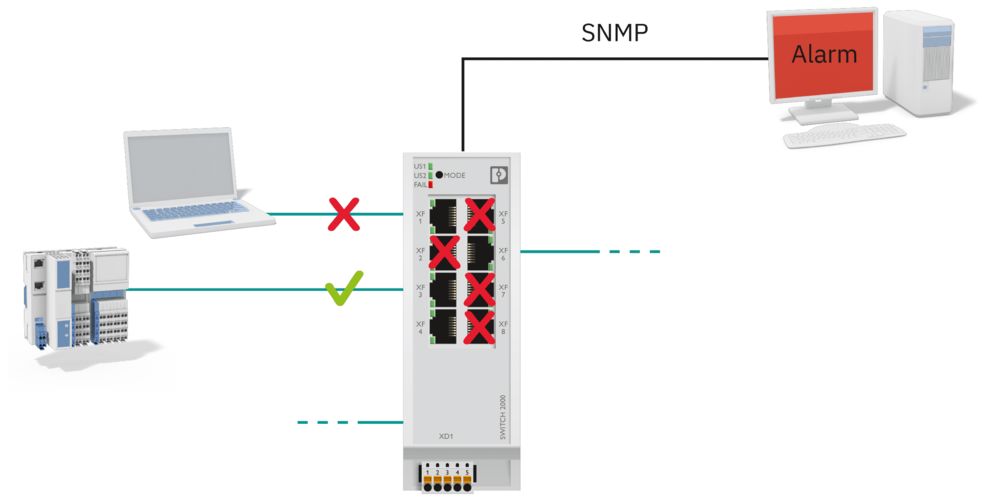

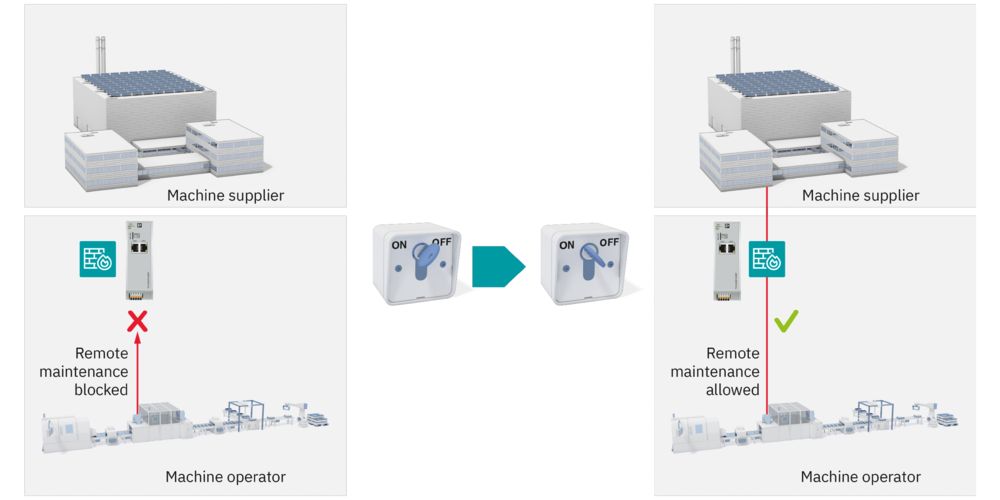

Turvallisuuskonseptimme suojaavat kriittisiä prosessejasi esimerkiksi vyöhykekonseptin, tietovirran valvonnan ja vahvistettujen komponenttien avulla. Lisäksi turvalliset prosessit vakiinnutetaan ja dokumentoidaan.

Turvalliset tuotteet

Turvallisuus on osa tuotteidemme koko elinkaarta. Tuotteitamme kehitetään IEC 62443-4-1 -kehitysprosessin mukaisesti, ja kaksinumeroinen määrä laitteita on jo sertifioitu IEC 62443-4-2:n mukaisesti. Lisäksi PSIRT-yksikkömme, joka on myös sertifioitu IEC 62443-4-1 -standardin mukaisesti, tarjoaa lisäturvaa avoimella viestinnällä tietoturvan haavoittuvuuksista sekä säännöllisillä tietoturvapäivityksillä.

Linkit ja lataukset

LinkedIn: Industrial Communication and Cyber Security Liity nyt yhteisömme jäseneksi!

Teollisuuden tiedonsiirtoverkkojen kautta voidaan siirtää tietoja luotettavasti kentältä ohjaustason kautta aina pilveen asti. LinkedIn-sivullamme Industrial Communication and Cyber Security on kiinnostavaa tietoa mm. verkon käytettävyydestä, kyberturvallisuudesta ja etähuollosta. Liity yhteisömme jäseneksi!