Průmyslová bezpečnost

Kybernetické útoky představují vážnou hrozbu pro jednotlivce, společnosti i státní organizace

Kybernetické útoky jako riziko nejvyšší priority V moderním obchodním světě je kybernetická bezpečnost rozhodujícím faktorem

Význam kybernetické bezpečnosti v posledních letech znatelně vzrostl. Přibývání kybernetických útoků představuje velkou výzvu pro společnosti i veřejné instituce. S rostoucí mírou propojení a digitalizace se současně zvětšuje i prostor pro napadání kybernetickými útoky. Například v Evropské unii dochází každých jedenáct sekund k útoku ransomwaru. Útočníci i metody útoků jsou navíc stále profesionálnější.

V zájmu ochrany před neustále se vyvíjejícími hrozbami a odvracení sabotáží, prostojů nebo ztráty dat je proto nezbytné zavést komplexní strategii bezpečnosti. Kybernetická bezpečnost je rozhodujícím faktorem pro zajištění fungování vaší společnosti.

Realizace kybernetických bezpečnostních opatření se stává zákonem

Kybernetická bezpečnost se stává zákonem Realizace opatření pro zajištění kybernetické bezpečnosti již není povinné pouze pro kritickou infrastrukturu

Digitalizace výrobních, produktových a zákaznických dat je jedním z rozhodujících faktorů zvyšování přidané hodnoty podniku. Tato data proto musí být obzvláště chráněna.

Evropská komise to vzala na vědomí a v prosinci 2020 představila evropskou strategii kybernetické bezpečnosti. Ta definuje standardy pro zabezpečení a obranyschopnost komponent, systémů i podniků proti kybernetickým útokům. Pro kritickou infrastrukturu jsou již delší dobu stanoveny právní požadavky na realizaci opatření pro zajištění kybernetické bezpečnosti. Nová směrnice NIS 2 (Network and Information Security) vydaná Evropskou unií nyní tyto požadavky ještě rozšiřuje. Přísné požadavky směrnice NIS 2 však lze splnit pouze tehdy, pokud byly použité produkty vyvinuty v souladu s principem „security-by-design“. EU definovala zákon o kybernetické odolnosti (CRA), který má tento problém řešit. Nové nařízení EU o strojních zařízeních je doplňkem zákona CRA, který považuje také stroje za produkt.

Kybernetická bezpečnost v průmyslu

Je třeba zohlednit požadavky na zabezpečení oblastí ICS a IT

Vzájemná souhra IT a OT

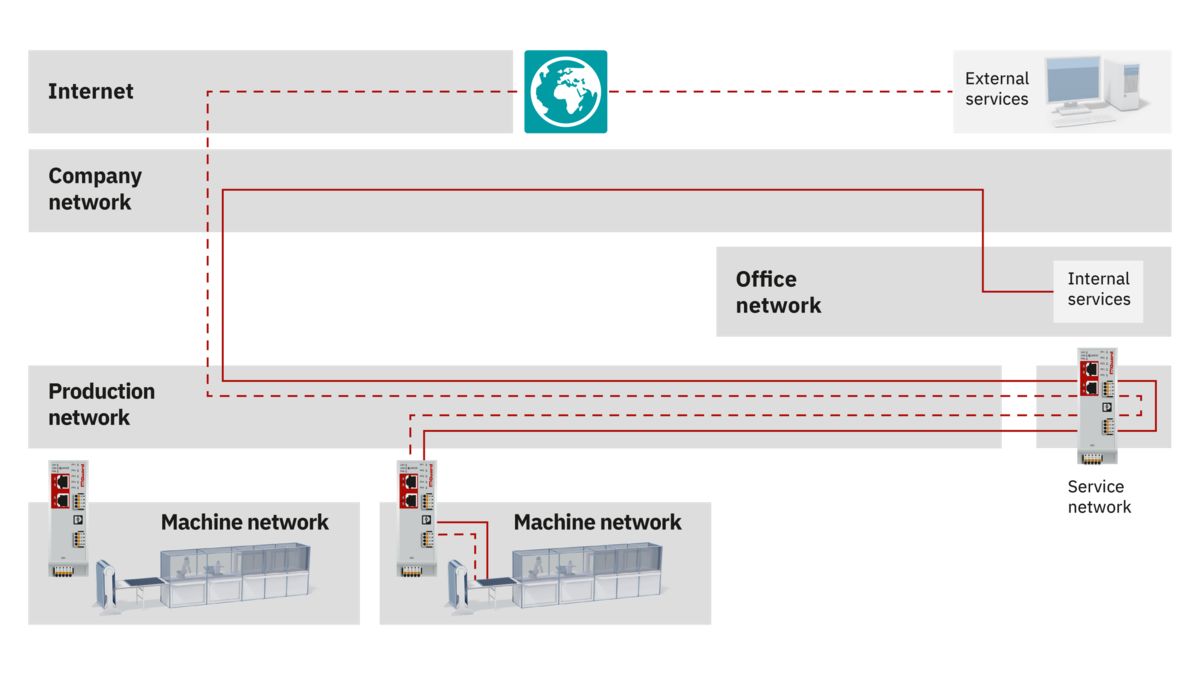

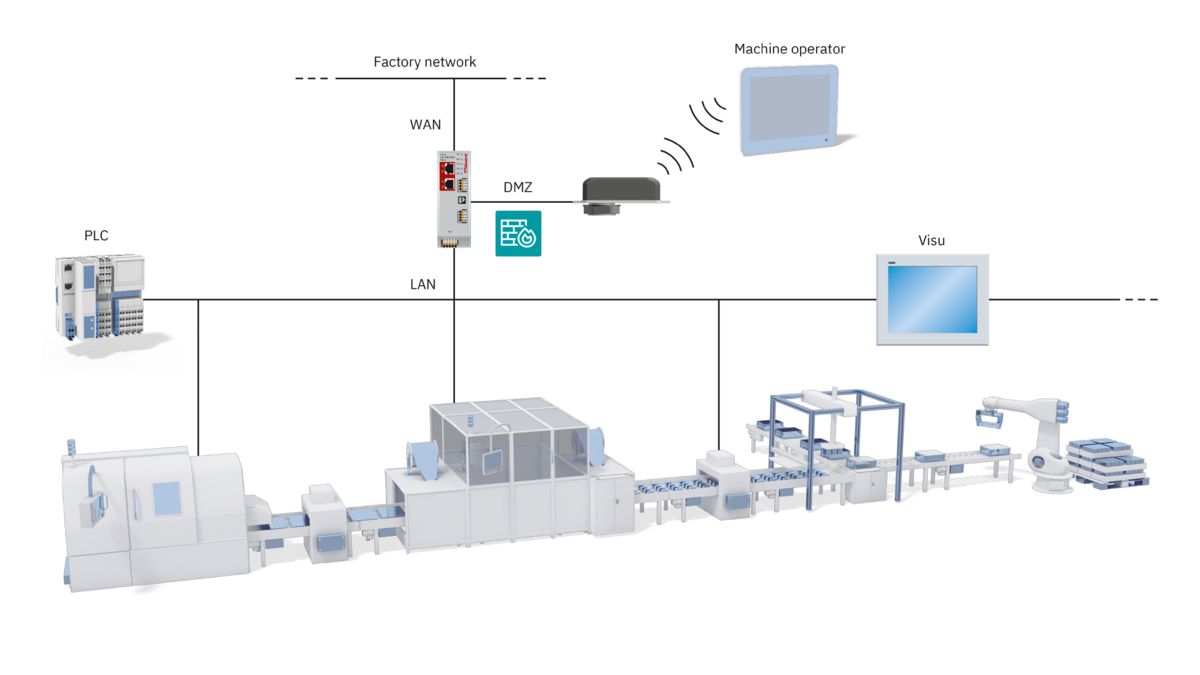

Bezpečnost vašeho podniku spočívá ve dvou oblastech: IT (informační technika) a OT (provozní technologie). K tomu, aby bylo možné zajistit ochranu vašich sítí a zařízení, je nezbytné sledovat obě tyto oblasti a vytvořit ucelenou bezpečnostní koncepci. Účinný a efektivní přístup lze vypracovat pouze prostřednictvím koordinovaného přístupu.

Cílem mezinárodní řady norem IEC 62443 je umožnit poskytování pomoci při zajišťování bezpečného provozu průmyslových automatizačních systémů (systémy ICS) – od konstrukčního návrhu přes implementaci až po správu.

Za tímto účelem popisuje základní požadavky týkající se výrobců komponent, systémových integrátorů a provozovatelů. Norma IEC 62443 tudíž doplňuje normu ISO 27001, která zahrnuje zejména pravidla týkající se IT bezpečnosti. Obě normy společně poskytují ucelený přístup k ochraně před kybernetickými útoky.

Největší hrozby

Výhody neustále se rozšiřujícího síťového propojení, např. zvyšování produktivity nebo flexibility, jsou zjevné. Následkem stále rostoucího rozsahu síťového propojení a s ním souvisejícího rychlého splývání oblastí IT a OT však v podnikových sítích přibývají další možnosti útoků zvenčí.

Pachatelům trestných činů se stále znovu daří využívat možná slabá místa v IIoT (Industrial Internet of Things) k získávání přístupu do podniků a infrastruktur. Vyvstává otázka, v jak velkém rozsahu mohou být automatizační prostředí propojena sítěmi při současném účinném zabezpečení průmyslových zařízení a kritické infrastruktury proti útokům hackerů nebo škodlivým programům. Následující body vám poskytnou přehled o největších hrozbách a možných ochranných opatřeních.

Naše koncepce kybernetické bezpečnosti

Naše ucelená koncepce zabezpečení v rozsahu 360°

Koncepce zabezpečení v rozsahu 360° – naše ucelená nabídka bez kompromisů

Dobrého zabezpečení proti kybernetickým útokům lze dosáhnout pouze tehdy, když budou přijata vzájemně sladěná technická a organizační opatření. Proto nabízíme koncepci zabezpečení v rozsahu 360°, která zjednodušuje ochranu zařízení a zabezpečuje je ze všech stran:

Bezpečné služby

Naši vyškolení a kvalifikovaní specialisté z oblasti zabezpečení vám poradí, jak můžete minimalizovat individuální bezpečnostní rizika ve svém provozu, a na přání vám vypracují bezpečnostní koncepci (certifikovanou podle normy IEC 62443-2-4). Navíc vám prostřednictvím školení předáme své vědomosti, aby i vaši pracovníci získali potřebnou způsobilost v oblasti kybernetické bezpečnosti.

Bezpečná řešení

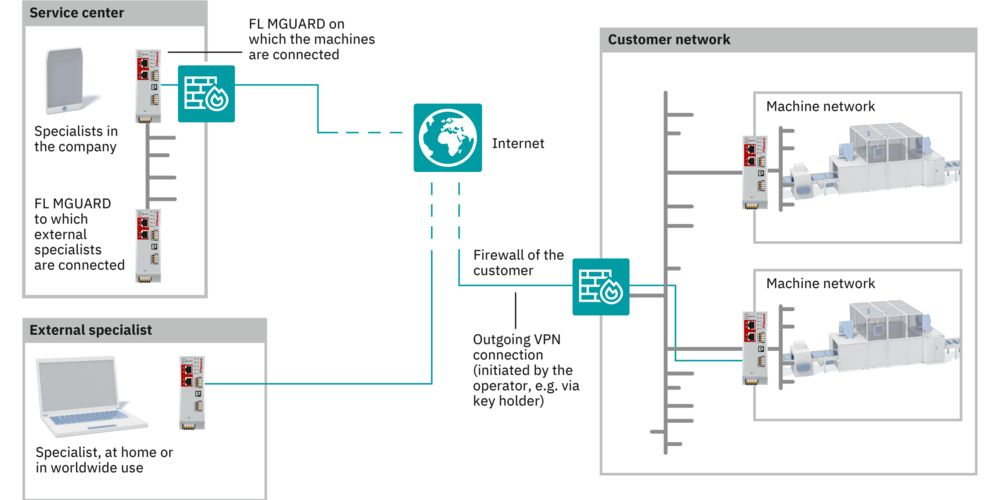

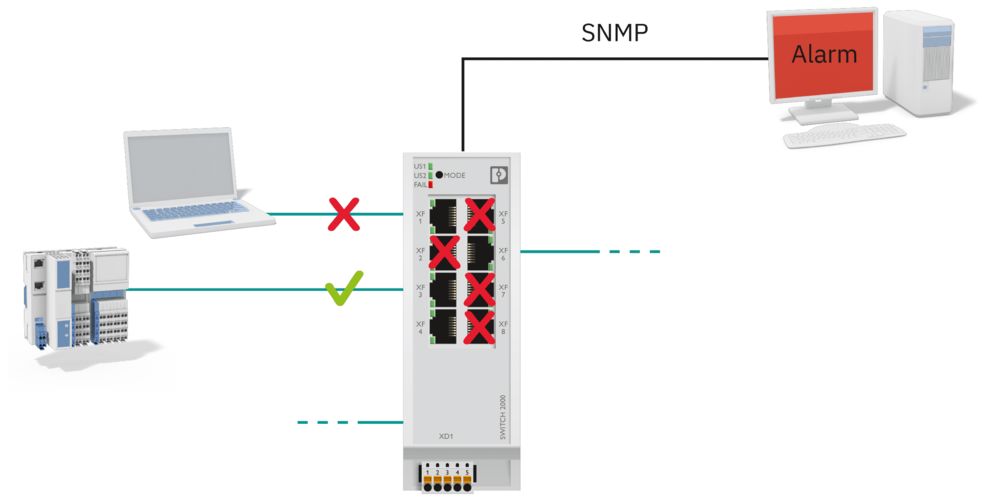

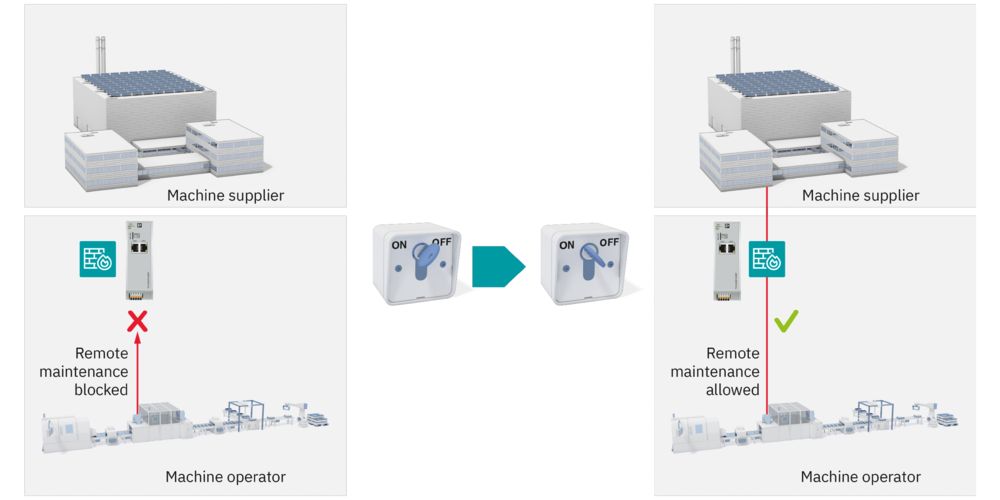

Naše bezpečnostní koncepce chrání vaše kritické procesy, např. rozdělením do bezpečnostních zón, kontrolou datových toků a používáním komponent se zvýšenou odolností. Kromě toho se zavádí a dokumentují bezpečné procesy.

Bezpečné produkty

Bezpečnost je zakotvena v celém životním cyklu našich produktů. Naše produkty jsou vyvíjeny v souladu s vývojovým procesem IEC 62443-4-1 a dvojciferný počet zařízení je již certifikován podle IEC 62443-4-2. Náš tým PSIRT, rovněž certifikovaný podle normy IEC 62443-4-1, navíc poskytuje další zabezpečení prostřednictvím transparentní komunikace o bezpečnostních zranitelnostech a pravidelných bezpečnostních aktualizací.

Odkazy a soubory ke stažení

LinkedIn: Průmyslová komunikace a kybernetická bezpečnost Stát se členem naší komunity nyní

Průmyslové komunikační sítě nám umožňují bezpečně přenášet data z terénu přes řídicí úroveň až do cloudu. Na naší stránce LinkedIn Průmyslová komunikace a kybernetická bezpečnost najdete zajímavé informace týkající se témat dostupnost sítě, kybernetická bezpečnost, vzdálená údržba a mnoho dalších. Staňte se členem naší komunity!