Safety meets Security Näin rakennat koneet turvallisesti: Selvitä, miten koneet voidaan turvata kattavasti ja standardien mukaisesti.

Koneiden ja järjestelmien etenevä digitalisointi ja verkottaminen johtaa turvallisuuden ja tietoturvan lisääntyvään yhdistämiseen. Internetissä tapahtuvasta rikollisuudesta on myös tulossa yhä suurempi potentiaalinen uhka yrityksille. Monet yritykset ovat jo joutuneet kyberhyökkäysten kohteeksi, mikä on johtanut tuotantokatkoksiin. Kyberrikollisuutta pidetäänkin yhtenä suurimmista liiketoimintariskeistä.

Uudet EU:n vaatimukset Toiminnallinen turvallisuus ja kyberturvallisuus kohtaavat

Tämän mahdollisen uhan torjumiseksi Euroopan unionissa ollaan parhaillaan käynnistämässä sääntelyn kehittämistä. Tässä yhteydessä on syytä mainita erityisesti uusi koneasetus, kyberkestävyyssäädös ja NIS2.

EU:n koneasetuksessa, jota sovelletaan 20. tammikuuta 2027 alkaen, määritellään EU:n laajuiset suojelutavoitteet koneiden suunnittelulle ja rakentamiselle. Siinä otetaan huomioon uudet riskit ja mukautetaan turvallisuusvaatimukset tekniikan nykyiseen kehitykseen. Kyberkestävyyssäädös (Cyber Resilience Act, CRA) puolestaan suojaa kuluttajia ja yrityksiä, jotka ostavat tai käyttävät digitaalisia tuotteita tai ohjelmistoja. Tätä varten määritellään valmistajia ja vähittäismyyjiä koskevat sitovat kyberturvallisuusstandardit ja määritellään CE-merkintä tietoturvallisille tuotteille, jotka asetetaan saataville Euroopan talousalueella.

Toiminnallista turvallisuutta ja tietoturvaa ei voida enää tarkastella erillään: ne ovat toisiaan täydentäviä kone- ja järjestelmäturvallisuuden osa-alueita. Koneiden ja järjestelmien turvallisuus riippuu sekä fyysisistä suojatoimenpiteistä (turvallisuus, safety) että toimenpiteistä kyberuhkien torjumiseksi (turvatekniikka, security). Kokonaisvaltaista lähestymistapaa, jossa otetaan huomioon molemmat näkökohdat ja hyödynnetään synergiaetuja, edistetään uudella koneasetuksella ja kyberkestävyyssäädöksellä.

Toiminnallinen turvallisuus vs. kyberturvallisuus Miten kyberturvallisuus kohtaa toiminnallisen turvallisuuden?

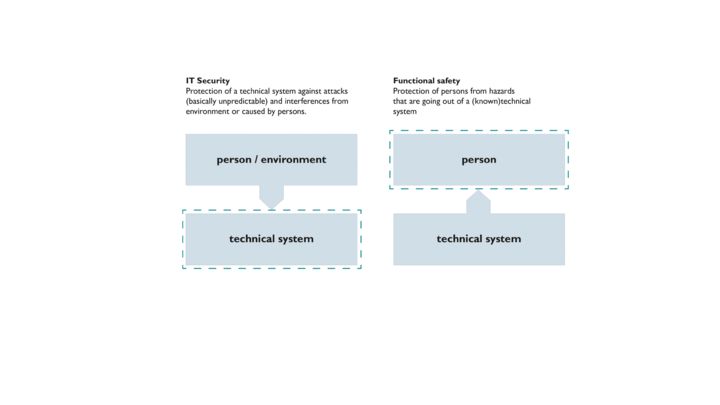

Toiminnallinen turvallisuus tarkoittaa turvallisuuteen liittyvien (ohjaus-) järjestelmien ja muiden riskitilanteita vähentävien toimenpiteiden oikeaa toimintaa. Mikäli toiminnassa esiintyy kriittinen virhe, huolehtii ohjaus turvallisen tilan saavuttamisesta. Turvallisuuteen olennaisesti liittyvien ohjausosien ominaisuuksille asetettavat vaatimukset on kuvattu B-standardissa EN ISO 13849 sekä sarjassa IEC 61508 / IEC 61511 / IEC 62061. Riskitasosta riippuen riskejä vähentävät toimenpiteet porrastetaan eri turvallisuustasoihin: suoritustaso (Performance Level, PL) tai turvallisuuden eheystaso (Safety Integrity Level, SIL).

Vergleich zwischen Cyber Security und funktionaler Sicherheit

Kyberturvallisuus puolestaan suojaa tietojen käytettävyyteen, eheyteen ja luotettavuuteen kohdistuvilta hyökkäyksiltä. Tämä onnistuu ennalta ehkäisevillä tai reagoivilla teknisillä ja organisatorisilla toimenpiteillä. Turvateknisten näkökohtien laiminlyönti turvallisuusympäristössä voi vaikuttaa suoraan valmistuslaitteisiin. Sillä voi olla myös epäsuoria vaikutuksia tuotantoprosessiin ja siten lopputuotteeseen. Esimerkkinä ovat farmaseuttiset tuotteet tai turvallisuuden kannalta olennaiset osat autoteollisuudessa. Näillä aloilla muutoksilla voi olla merkittäviä negatiivisia vaikutuksia kuluttajiin.

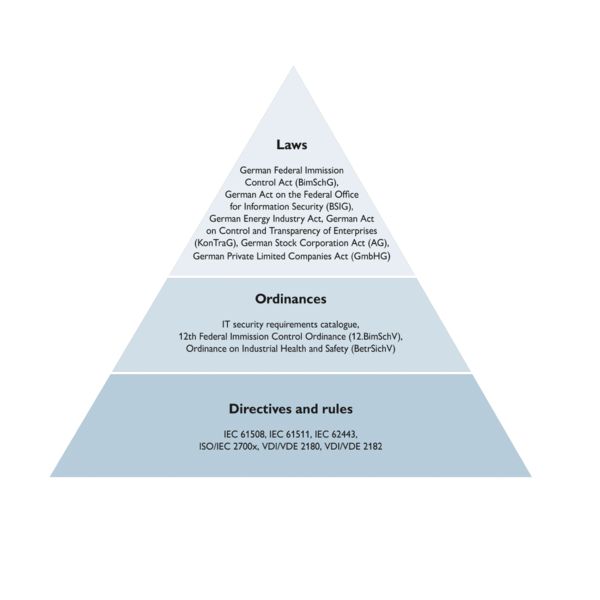

Yleiskatsaus olennaisista laeista, asetuksista, direktiiveistä ja määräyksistä