Industrial Security

Cyberangreb udgør en alvorlig trussel mod enkeltpersoner, virksomheder og offentlige myndigheder

Cyberangreb som den største risiko Cybersikkerhed er en afgørende faktor i den moderne forretningsverden

Vigtigheden af cybersikkerhed er steget markant i de senere år. Stigningen i mængden af cyberangreb giver store udfordringer for virksomheder og offentlige institutioner. Med stigende sammenkobling og digitalisering øges også angrebsfladen for cyberangreb. I EU sker der f.eks. et ransomware-angreb hvert 11. sekund. Og angriberne og angrebsmetoderne bliver mere og mere professionelle.

Det er vigtigt at implementere en omfattende sikkerhedsstrategi for at beskytte mod trusler i konstant udvikling og forhindre sabotage, udfaldstid eller datatab. Cybersikkerhed er en afgørende faktor, når du skal sikre din virksomheds levedygtighed.

Implementeringen af cybersikkerhedsforanstaltninger bliver lov

Cybersikkerhed bliver til lov Implementering af cybersikkerhed er ikke længere kun obligatorisk for kritiske infrastrukturer

Digitaliseringen af produktions-, produkt- og kundedata er en af de afgørende faktorer for at øge en virksomheds merværdi. Disse data skal derfor være særligt beskyttede.

EU-Kommissionen har set dette og har fremlagt en europæisk strategi for cybersikkerhed i december 2020. Den definerer standarder for sikkerhed og forsvar af komponenter, systemer og virksomheder mod cyberangreb. Der har længe været lovkrav om implementering af cybersikkerhed for kritisk infrastruktur. EU's nye NIS 2-direktiv (Network and Information Security) udvider nu dette. De strenge krav i NIS 2-direktivet kan dog kun opfyldes, hvis de anvendte produkter er udviklet i henhold til Security by Design-princippet. Cyber Resilience Act (CRA) blev defineret af EU for at løse denne udfordring. Den nye EU-maskinforordning er et supplement til CRA, som også anerkender maskiner som et produkt.

Cybersikkerhed i industrien

Der skal tages højde for kravene til ICS- og IT-sikkerhed

Sammenspil mellem IT og OT

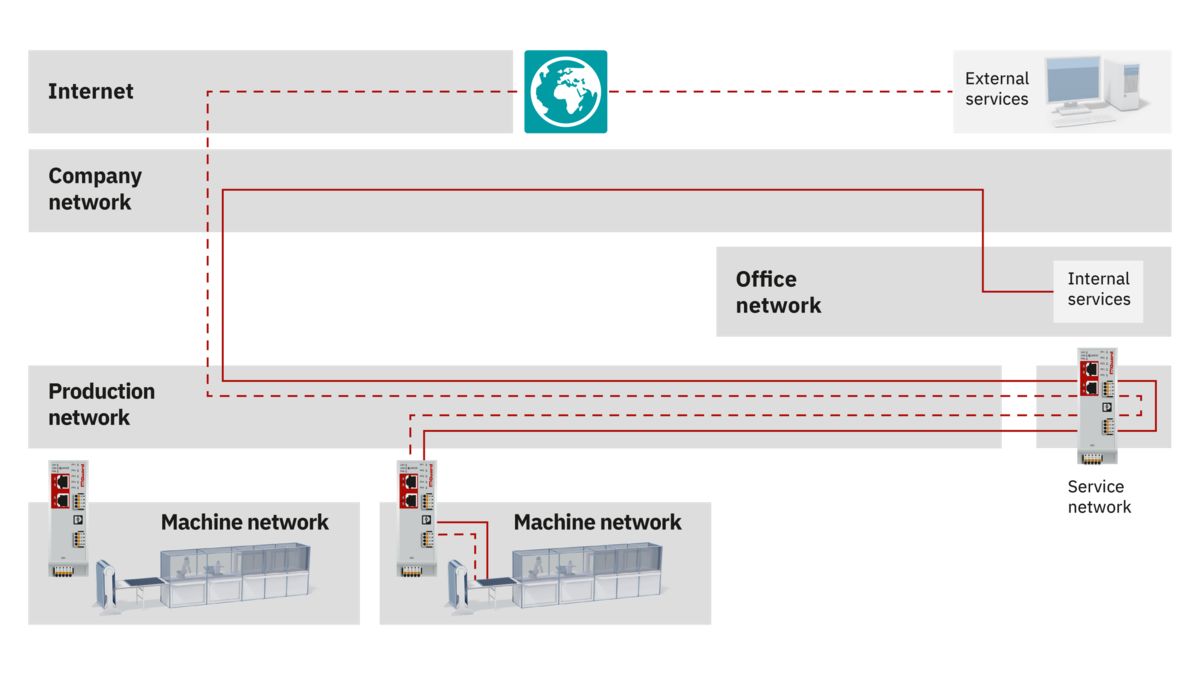

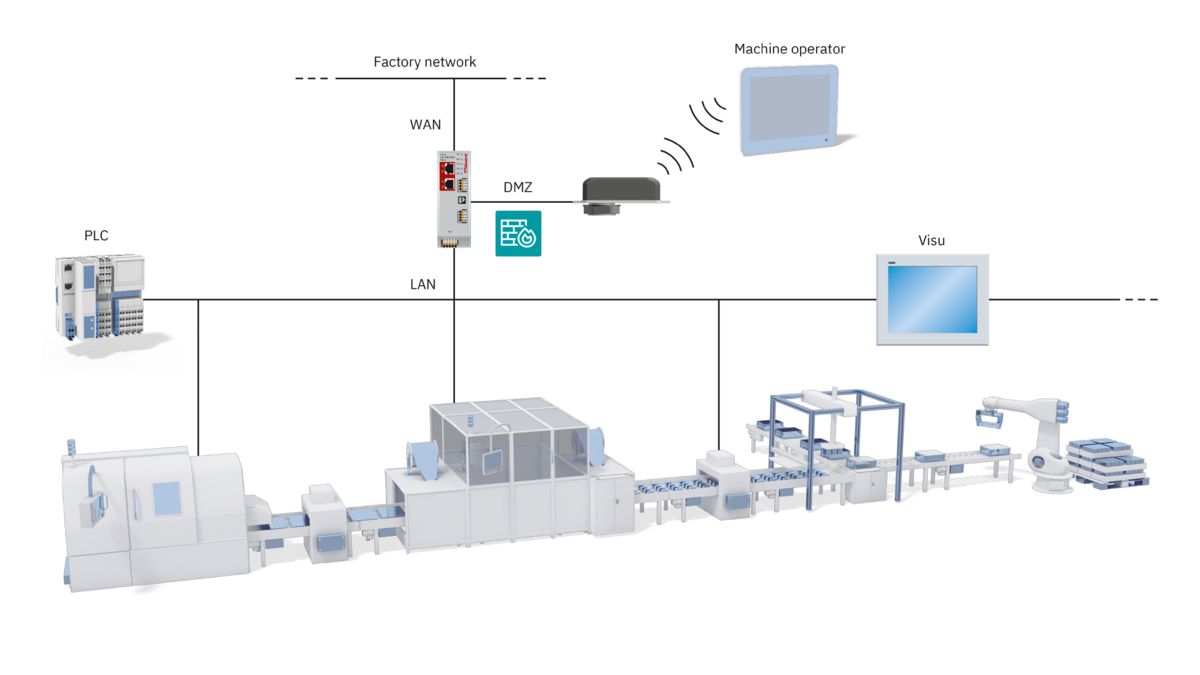

Din virksomheds sikkerhed befinder sig i to verdener: IT (Information Technology) og OT (Operational Technology). For at sikre beskyttelsen af dine netværk og anlæg er det nødvendigt at se på begge verdener og gennemtænke et helhedsorienteret sikkerhedskoncept. En effektiv og virkningsfuld tilgang kan kun udvikles gennem en koordineret tilgang.

Formålet med de internationale IEC 62443-standarder er at yde hjælp til sikker drift af industrielle automatiseringssystemer (ICS-systemer) – helt fra design og implementering til styring.

Til dette formål beskriver den grundlæggende krav til komponentproducenter, systemintegratorer og operatører. IEC 62443 supplerer således ISO 27001-standarden, som hovedsageligt indeholder regler for IT-sikkerhed. Sammen tilbyder de to standarder en helhedsorienteret tilgang til beskyttelse mod cyberangreb.

De største trusler

Fordelene ved et voksende antal netværksforbindelser, såsom øget produktivitet eller fleksibilitet, er indlysende. Øget sammenkobling og den deraf følgende hurtige sammensmeltning af IT og OT fører imidlertid uundgåeligt til en større mængde flader i virksomheders netværk, der potentielt kan angribes.

Kriminelle klarer gentagne gange at udnytte mulige sårbarheder i IIoT (Industrial Internet of Things) og får således adgang til virksomheder og infrastrukturer. Dette rejser spørgsmålet om, i hvilket omfang automatiseringsmiljøer kan netværkes, samtidig med at industrielle systemer sikres mod hackerangreb eller hærværkssoftware. Følgende punkter giver dig et overblik over de største trusler og mulige beskyttelsestiltag.

Vores cybersikkerhedskoncept

Vores komplette 360°-sikkerhedskoncept

360°-sikkerhed – vores komplette tilbud, der ikke går på kompromis

God beskyttelse mod cyberangreb kan kun opnås, hvis koordinerede tekniske og organisatoriske foranstaltninger er indbyrdes forbundne. Derfor tilbyder vi 360°-sikkerhed, der forenkler beskyttelsen af anlæg og sikrer dem fra alle sider:

Sikre ydelser

Vores uddannede og kompetente Security-specialister kan rådgive dig i, hvordan du kan minimere de individuelle sikkerhedsrisici i dit anlæg og udarbejder efter ønske et sikkerhedskoncept (certificeret iht. IEC 62443-2-4). Derudover videregiver vi vores viden i form af kurser for at gøre dine medarbejdere klar til Cyber Security.

Sikre løsninger

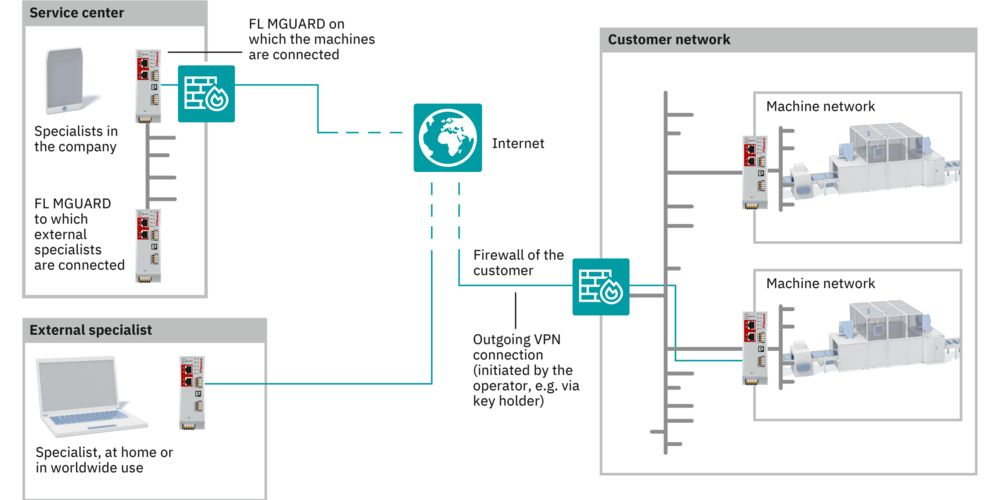

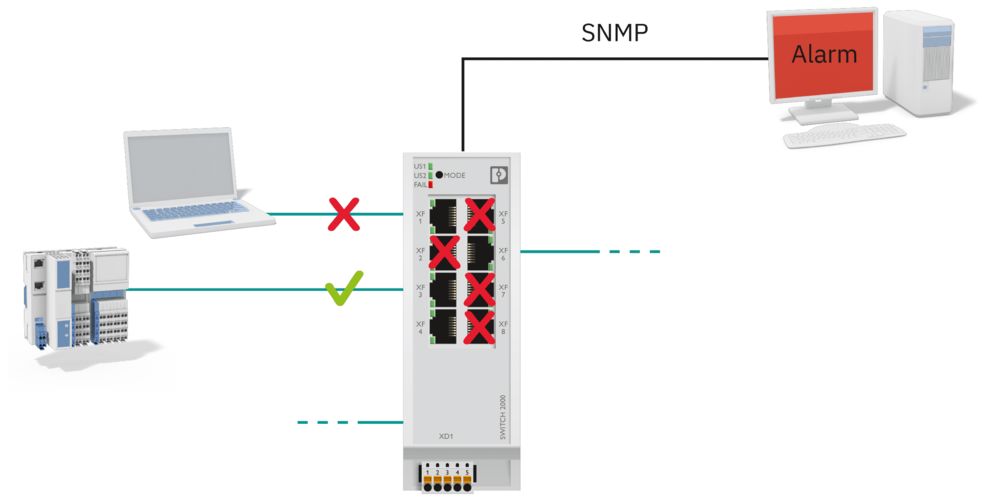

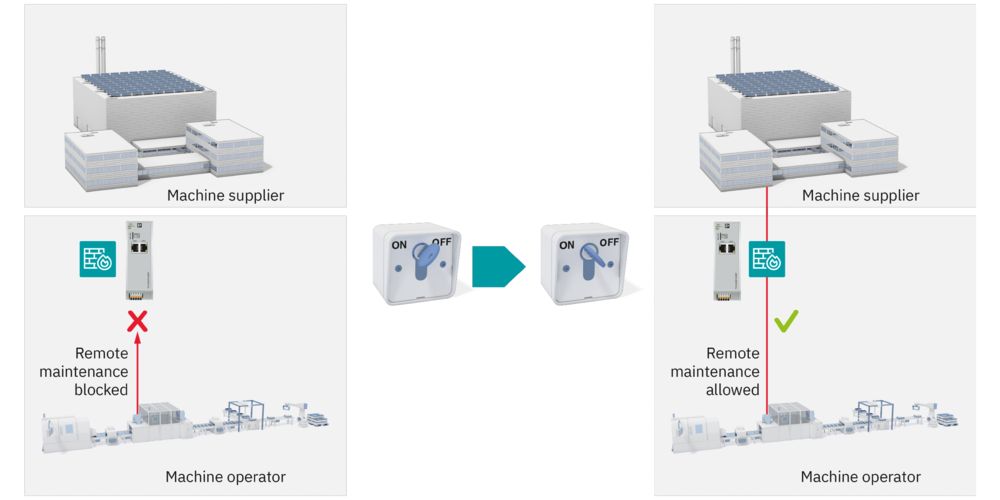

Vores sikkerhedskoncepter beskytter dine kritiske processer, f.eks. ved hjælp af zonekoncepter, kontrol af data-flow og brug af hærdede komponenter. Desuden etableres og dokumenteres sikre processer.

Sikre produkter

Sikkerhed er forankret i hele vores produkters livscyklus. Vores produkter er udviklet i overensstemmelse med IEC 62443-4-1-udviklingsprocessen, og et tocifret antal enheder er allerede certificeret i overensstemmelse med IEC 62443-4-2. Derudover giver vores PSIRT, der også er certificeret i henhold til IEC 62443-4-1, yderligere sikkerhed gennem gennemsigtig kommunikation om sikkerhedsproblemer og regelmæssige sikkerhedsopdateringer.

Links og downloads

LinkedIn: Industrial Communication og Cyber Security Bliv en del af vores community nu!

Industrielle kommunikationsnetværk gør os i stand til pålideligt at overføre data fra felten til kontrolniveauet og til skyen. På vores LinkedIn-side Industrial Communication og Cyber Security kan du finde interessante informationer om netværkstilgængelighed, Cyber Security, fjernvedligeholdelse og meget andet. Bliv en del af vores community!