안전과 보안의 만남 기계를 안전하게 설치하는 방법: 기계에 포괄적이고 표준을 준수하는 보호 기능을 제공하는 방법에 대해 알아보십시오.

기계류 및 시스템의 점진적인 디지털화와 네트워킹으로 인해 안전과 보안이 점차 융합되고 있습니다. 또한 인터넷상의 범죄로 인해 기업에 대한 잠재적 위협이 점점 더 커지고 있습니다. 이미 수많은 회사들이 사이버 공격으로 인한 생산 중단을 경험했습니다. 따라서 사이버 범죄는 기업의 가장 큰 리스크 중 하나로 간주됩니다.

새로운 EU 규정 전과 사이버 보안은 동반됩니다.

현재 유럽연합에서는 이러한 위협 가능성을 해결하기 위해 규제 개발을 추진하고 있습니다. 특히 새로운 기계류 규정, 사이버복원력법, NIS2는 이와 관련한 중요한 규정입니다.

2027년 1월 20일부터 적용되는 __기계류 규정__은 기계의 설계 및 제작에 대한 EU 전역의 보호 대상을 명시합니다. 이는 새로운 위험을 고려하고 보안 사양을 최신 기술 발전 상황에 맞춰 조정합니다. 한편, __사이버복원력법(CRA)__은 디지털 제품과 소프트웨어를 구매하거나 사용하는 소비자와 기업을 보호합니다. 그 일환으로 제조업체와 판매업자를 위한 구속력 있는 사이버 보안 표준이 정의되었으며, 유럽 경제 지역에서 사용할 수 있는 사이버 보안 제품에 대해 CE 마킹이 지정되었습니다.

기능 안전과 보안은 더 이상 별개로 생각할 수 없습니다. 이는 머신 및 시스템 보안의 상호 보완적인 측면입니다. 기계와 시스템의 보안은 물리적 보호 조치(안전)와 사이버 위협을 방지하는 조치(보안) 모두에 달려 있습니다. 새로운 기계류 규정과 사이버복원력법은 두 측면 모두를 고려하고 시너지 효과를 활용하는 __전체적인 접근 방식__이 권장됩니다.

기능 안전 대 사이버 보안 사이버보안은 기능 안전과 어떻게 다릅니까?

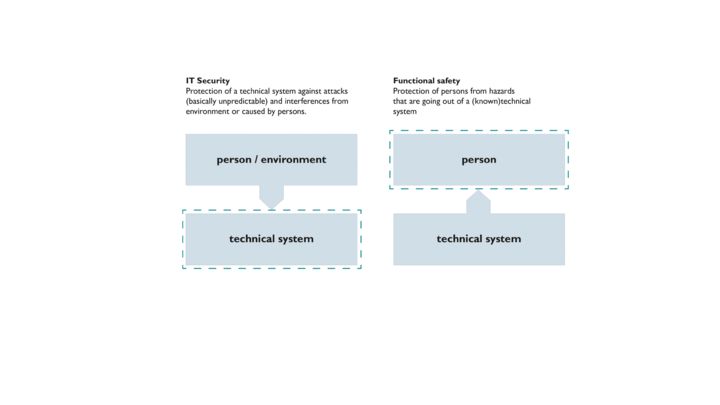

__기능 안전__은 안전 관련(제어) 시스템과 기타 위험 완화 조치의 올바른 기능을 나타냅니다. 이 경우 중대한 오류가 발생하면 컨트롤러가 안전 상태를 시작합니다. 안전 관련 제어 구성 요소의 특성에 대한 요구 사항은 타입 B 표준 EN ISO 13849 및 IEC 61508/IEC 61511/IEC 62061 표준 시리즈에 설명되어 있습니다. 위험의 정도에 따라, 해당 위험 완화 조치는 성능 레벨(PL)이나 안전 무결성 수준(SIL)과 같은 다양한 안전 수준으로 분류됩니다.

Vergleich zwischen Cyber Security und funktionaler Sicherheit

반면, __사이버 보안__은 데이터의 가용성, 무결성, 기밀성에 대한 공격으로부터 데이터를 보호합니다. 이는 예방적 또는 사후적 기술 및/또는 조직적 조치를 통해 달성됩니다. 세이프티 애플리케이션의 보안 측면을 무시할 경우 생산 시설에 직접적인 영향을 줄 수 있습니다. 또한 이는 생산 프로세스에 간접적인 영향을 미쳐 최종 제품에도 영향을 미칠 수 있습니다. 의약품 또는 자동차 산업의 안전 관련 부품을 예로 들 수 있습니다. 여기서 변경 사항은 소비자에게 상당한 부정적인 영향을 끼칠 수 있습니다.

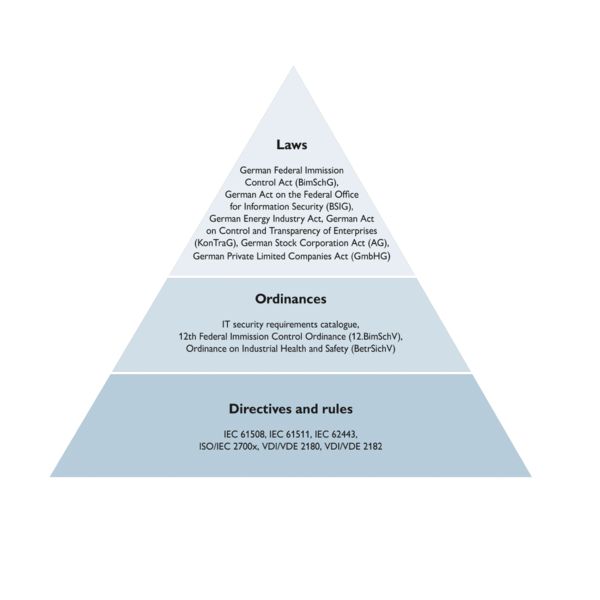

관련 법률, 조례, 지침 및 규정 개요