Industrial Security

A kibertámadások komoly fenyegetést jelentenek az egyes emberre, a vállalatokra és a kormányzati szervezetekre

A kibertámadások mint legfőbb kockázati tényezők A kiberbiztonság a modern üzleti világ meghatározó tényezője

Az elmúlt években lényegesen megnőtt a kiberbiztonság jelentősége. A kibertámadások számának növekedése komoly kihívások elé állítja a vállalatokat és a közintézményeket. A hálózatba kötés és a digitalizálás fokozódásával a kibertámadások támadási felülete is növekszik. Az Európai Unióban például minden tizenegyedik másodpercben történik egy zsarolóvírus-támadás. A támadók és a támadási módszerek pedig egyre professzionálisabbá válnak.

Az átfogó biztonsági stratégia megvalósítása elengedhetetlen a folyamatosan megújuló fenyegetések elleni védelemhez, valamint a szabotázs, a kiesési idő vagy az adatvesztés megelőzéséhez. A kiberbiztonság meghatározó szerepet játszik a vállalat üzleti életképességének biztosításában.

A kiberbiztonsági intézkedések végrehajtása jogszabállyá válik

A kiberbiztonság jogszabállyá válik A kiberbiztonság megvalósítása már nem csak a kritikus infrastruktúrák esetében kötelező

A termelési, termék- és ügyféladatok digitalizálása az egyik döntő tényező a vállalat értékteremtésének növelésében. Ezért ezeket az adatokat fokozottan kell védeni.

Az EU Bizottsága felismerte ezt, és 2020 decemberében európai kiberbiztonsági stratégiát terjesztett elő. Ez meghatározza a részegységek, rendszerek és vállalatok kibertámadásokkal szembeni biztonsági és védelmi képességeire vonatkozó szabványokat. A kritikus infrastruktúrák esetében már régóta vannak a kiberbiztonság megvalósítására vonatkozó jogi követelmények. Az EU új NIS 2 (hálózat- és információbiztonságról szóló) irányelve ezt most kibővíti. Az NIS 2 irányelv szigorú követelményei azonban csak akkor teljesíthetők, ha a felhasznált termékeket a beépített biztonság szerint fejlesztették ki. Az EU e kihívás megoldására határozta meg a kiberbiztonságról szóló törvényt (Cyber Resilience Act – CRA). A gépekre vonatkozó új uniós rendelet kiegészíti a CRA-t, amely a gépeket szintén termékként ismeri el.

Kiberbiztonság az iparban

Figyelembe kell venni az ICS és az IT biztonság követelményeit

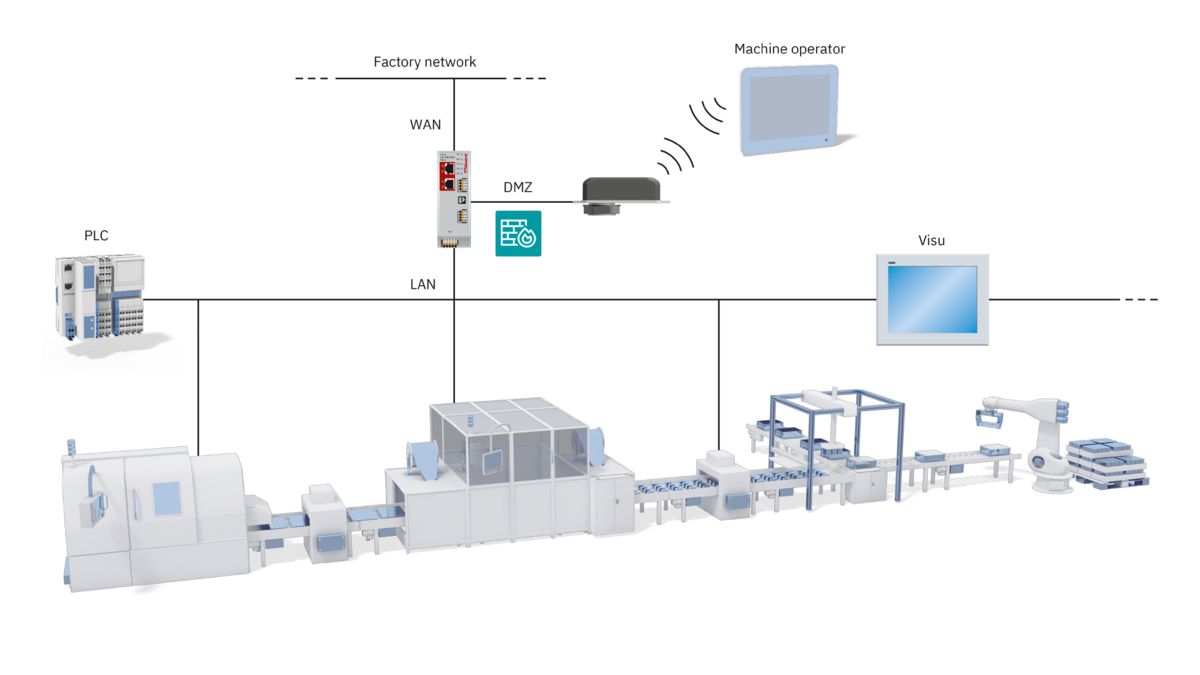

Az IT és az OT összjátéka

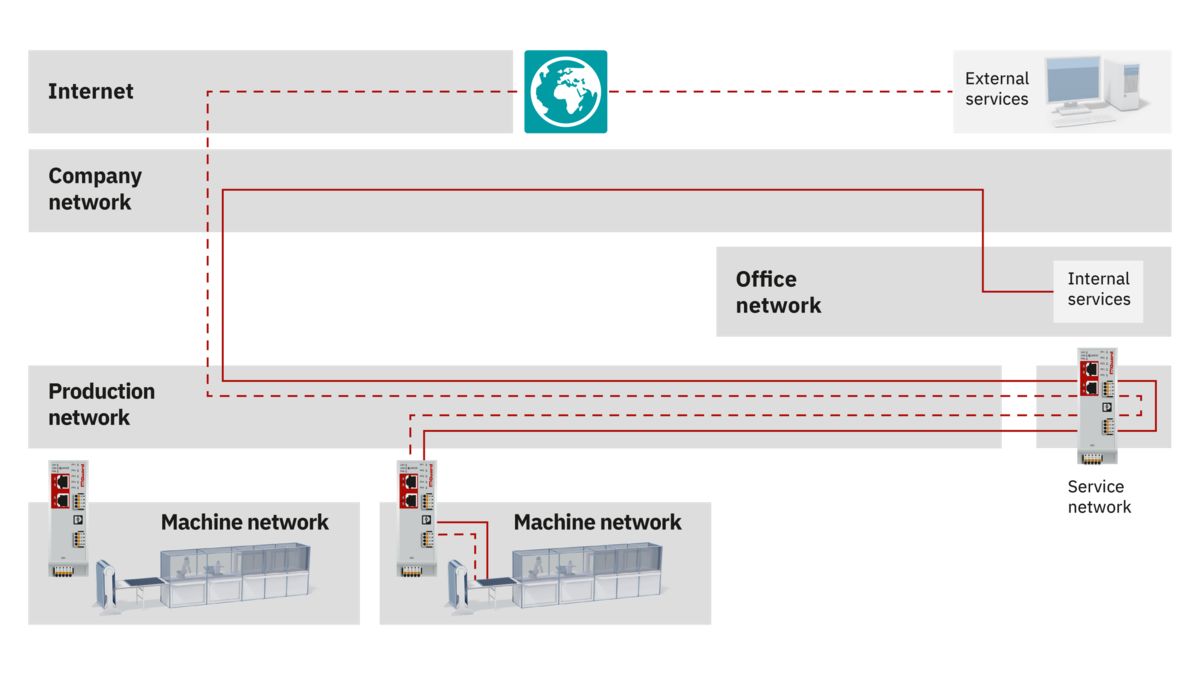

Az Ön vállalkozásának biztonsága két külön világhoz tartozik: egyik az IT (információtechnika), a másik az OT (üzemeltetési technológia). Ahhoz, hogy Ön biztosítani tudja hálózatainak és berendezéseinek védelmét, mindkét világot figyelembe kell vennie, és egységes biztonsági koncepciót kell kialakítania. Hatásos és hatékony megközelítés csak összehangolt eljárással alakítható ki.

Az IEC 62443 nemzetközi szabványsorozat célja az, hogy segítséget nyújtson az ipari automatizálási rendszerek (ICS rendszerek) biztonságos üzemeltetéséhez – a tervezéstől a megvalósításon át a menedzselésig.

E célból leírja az alkatrészgyártók, rendszerintegrátorok és üzemeltetők számára előírt alapvető követelményeket. Az IEC 62443 ezzel az ISO 27001 szabványt egészíti ki, amely főként az IT-biztonság szabályozásait öleli fel. A két szabvány együttesen átfogó megközelítést kínál a kibertámadások elleni védelemhez.

A legnagyobb fenyegetések

Az egyre szélesebb körű hálózatba kötés előnyei − például a termelékenység növekedése vagy a fokozódó rugalmasság − nyilvánvalóak. A növekvő hálózatba kötés, az IT és OT ezt követő gyors összeolvadása miatt azonban kényszerűen szaporodnak a vállalati hálózatok támadási felületei is.

A bűnözőknek újra és újra sikerül az IIoT (ipari dolgok internetje) lehetséges gyenge pontjainak kihasználása, ezáltal pedig hozzáférhetnek a vállalatokhoz és az infrastruktúrákhoz. Felvetődik tehát a kérdés, hogy az automatizálási környezetet milyen nagy területen érdemes hálózatba kötni, és ezzel egyidejűleg hogyan lehet az ipari berendezéseket és a kritikus infrastruktúrákat a hekkerek támadásai vagy a kártevő szoftverek ellen biztosítani. A következő pontok áttekintést adnak a legnagyobb fenyegetésekről és a lehetséges védelmi intézkedésekről.

Kiberbiztonsági koncepciónk

Teljes 360°-os biztonsági koncepciónk

360°-os biztonság – teljes kínálatunk, kompromisszumok nélkül

A kibertámadások elleni jó védelem csak akkor sikerülhet, ha egymással összehangolt műszaki és szervezeti intézkedések működnek együtt. Ezért kínáljuk a 360°-os security körkörös védelmet, amely egyszerűsíti és minden oldalról garantálja a berendezések védelmét:

Biztonsági szolgáltatások

Jól képzett és hozzáértő biztonsági szakembereink tanácsot adnak Önnek arról, hogy hogyan csökkentheti a minimálisra rendszerének egyedi biztonsági kockázatait, és kívánságra összeállítanak egy biztonsági koncepciót (az IEC 62443-2-4 szerint tanúsítva). Oktatás keretében is átadjuk a tudásunkat azért, hogy az Ön munkatársai is felnőhessenek a kiberbiztonság feladataihoz.

Biztonsági megoldások

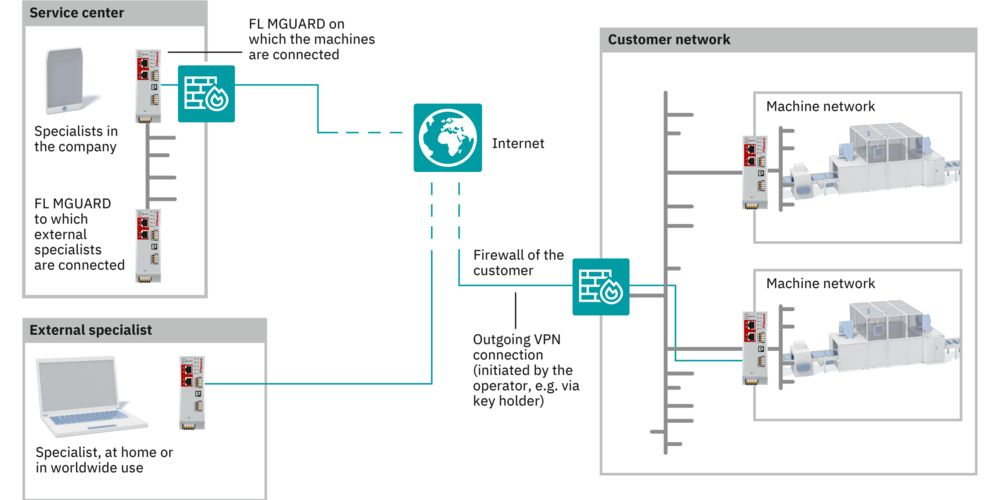

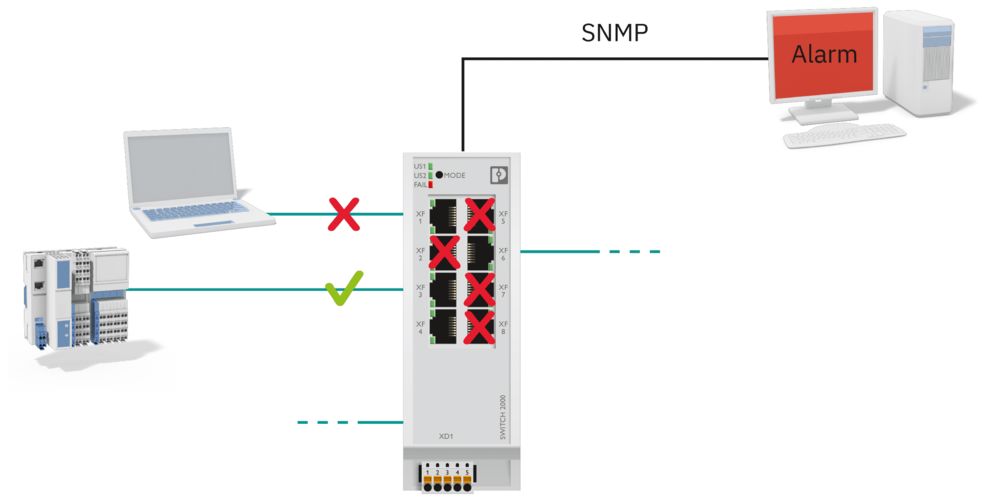

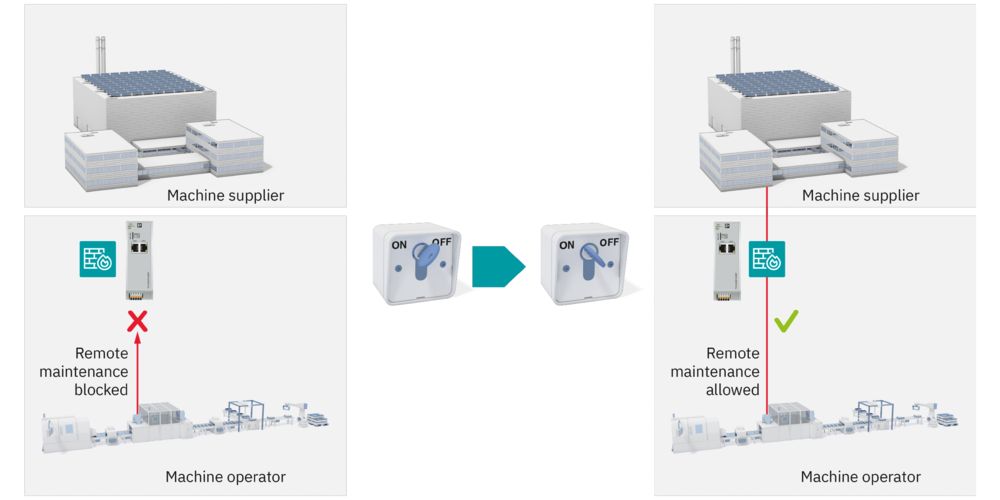

Biztonsági koncepcióink védik az Ön kritikus folyamatait pl. a zónakoncepciók segítségével, az adatáramlás ellenőrzésével és a megerősített részegységek alkalmazásával. Ezenkívül biztonsági folyamatokat hozunk létre, és ezeket dokumentáljuk.

Biztonsági termékek

A biztonság termékeink és megoldásaink teljes életciklusa során meghatározó jelentőséggel bír. Termékeinket az IEC 62443-4-1 szabvány szerinti fejlesztési folyamatnak megfelelően fejlesztjük, és két számjegyű számú készülékünk már rendelkezik az IEC 62443-4-2 szabvány szerinti tanúsítvánnyal. Emellett az IEC 62443-4-1 szabvány szerint tanúsított termékbiztonsági ügyeleti csoportunk további biztonságot nyújt a biztonsági résekkel kapcsolatos átlátható kommunikáció és a rendszeres biztonsági frissítések révén.

LinkedIn: Industrial Communication and Cyber Security Legyen most a közösségünk tagja!

Az ipari kommunikációs hálózatok lehetővé teszik számunkra a terepi adatoknak a vezérlés szintjén keresztül egészen a felhőig való megbízható átvitelét. Industrial Communication and Cyber Security című LinkedIn oldalunkon Ön érdekes információkat találhat a hálózatok rendelkezésre állása, a kiberbiztonság és a távkarbantartás témáiról, valamint sok minden másról. Legyen Ön is a közösségünk tagja!