Промислова безпека

Кібератаки становлять серйозну загрозу для приватних осіб, компаній і державних організацій

Кібератаки як головний ризик Кібербезпека є вирішальним чинником у сучасному діловому світі

Важливість кібербезпеки суттєво зросла за останні роки. Зростання кількості кібератак створює серйозні проблеми для компаній і державних установ. Зі зростанням мережевої взаємодії й оцифрування збільшується і простір для кібератак. Наприклад, у Європейському Союзі кожні одинадцять секунд відбувається атака з вимогою викупу. А зловмисники та методи атак стають дедалі професійнішими.

Впровадження комплексної стратегії безпеки має важливе значення для захисту від загроз, що постійно змінюються, для запобігання саботажу та втраті даних, а також для скорочення часу простою. Кібербезпека є вирішальним чинником у забезпеченні життєздатності бізнесу вашої компанії.

Впровадження заходів кібербезпеки стає вимогою закону

Кібербезпека стає законом Впровадження кібербезпеки тепер обов'язкове не лише для об'єктів критичної інфраструктури

Оцифрування виробництва, даних про вироби та клієнтів є одним із вирішальних чинників збільшення доданої вартості компанії. Тому ці дані повинні бути спеціально захищені.

Європейська комісія визнала це і в грудні 2020 року представила європейську стратегію кібербезпеки. Вона визначає стандарти безпеки та захисту компонентів, систем і компаній від кібератак. Для об'єктів критичної інфраструктури вже давно встановлені законодавчі вимоги щодо впровадження кібербезпеки. Нова Директива ЄС NIS 2 (щодо мережевої та інформаційної безпеки) розширює цю стратегію. Однак суворі вимоги директиви NIS 2 можуть бути виконані тільки в тому разі, якщо відповідні вироби були розроблені відповідно до принципу «Безпека за задумом». Закон про кібербезпеку цифрових продуктів (CRA) був розроблений ЄС для вирішення цієї проблеми. Новий Регламент ЄС про машини й механізми є доповненням до CRA, в розумінні якого машини також є виробом.

Кібербезпека в промисловості

Необхідно зважати на вимоги безпеки ICS та інформаційних технологій

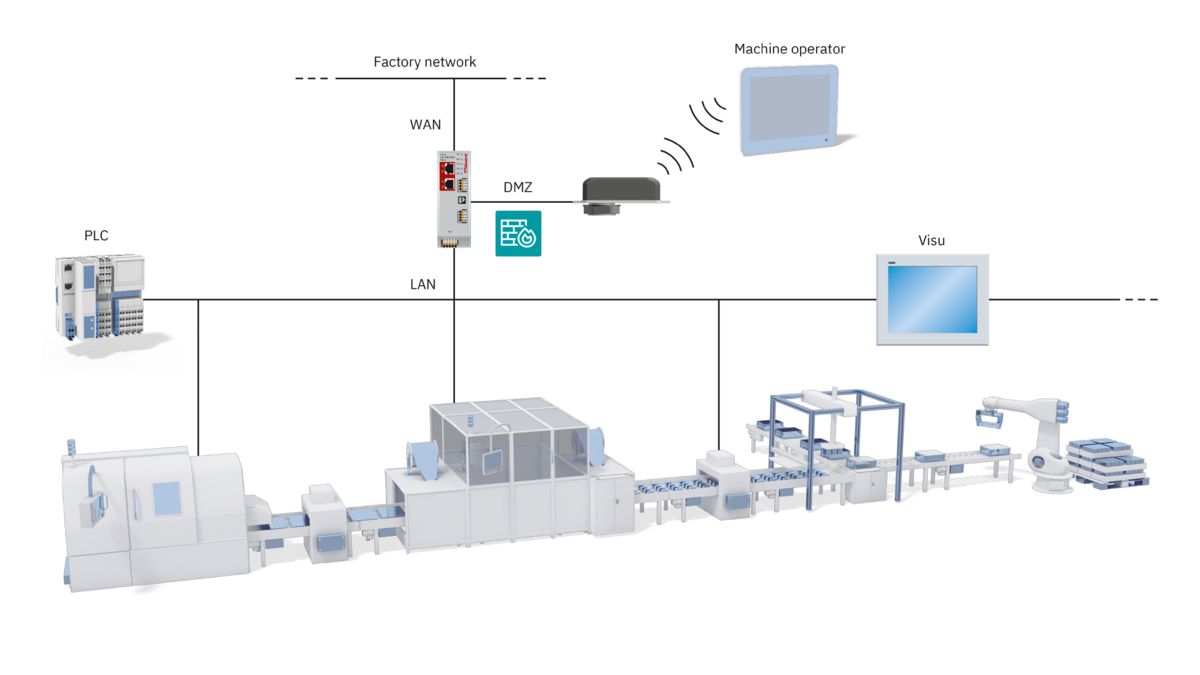

Поєднання інформаційних та операційних технологій

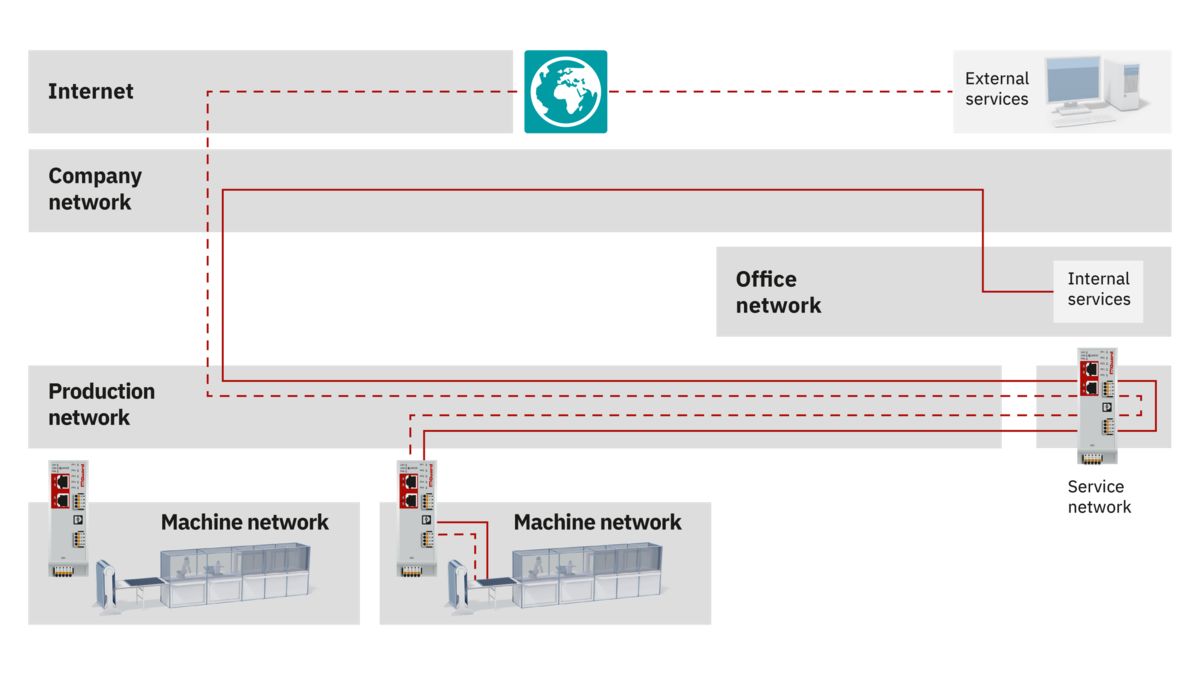

Безпека вашої компанії розділена між двома сферами: IT (інформаційні технології) і OT (операційні технології). Щоб забезпечити захист ваших мереж і установок, потрібно брати до уваги обидві ці сфери, а також розробити цілісну концепцію безпеки. Ефективну й дієву стратегію можна розробити лише за допомогою скоординованого підходу.

Метою міжнародної серії стандартів IEC 62443 є підтримка безпечної експлуатації систем автоматизації (системи ICS) від етапу проєктування до впровадження та керування.

З цією метою в ній описані основні вимоги до виробників компонентів, системних інтеграторів і операторів. Таким чином IEC 62443 доповнює стандарт ISO 27001, який здебільшого містить положення щодо інформаційної безпеки. Разом ці два стандарти пропонують комплексний підхід до захисту від кібератак.

Найбільші загрози

Зростання масштабів мережевої взаємодії має очевидні переваги, такі як підвищення продуктивності чи гнучкості. Однак зростання масштабів мережевої взаємодії і, як наслідок, злиття інформаційних технологій (ІТ) та операційних технологій (ОТ) створюють дедалі більше можливостей для атак у корпоративних мережах.

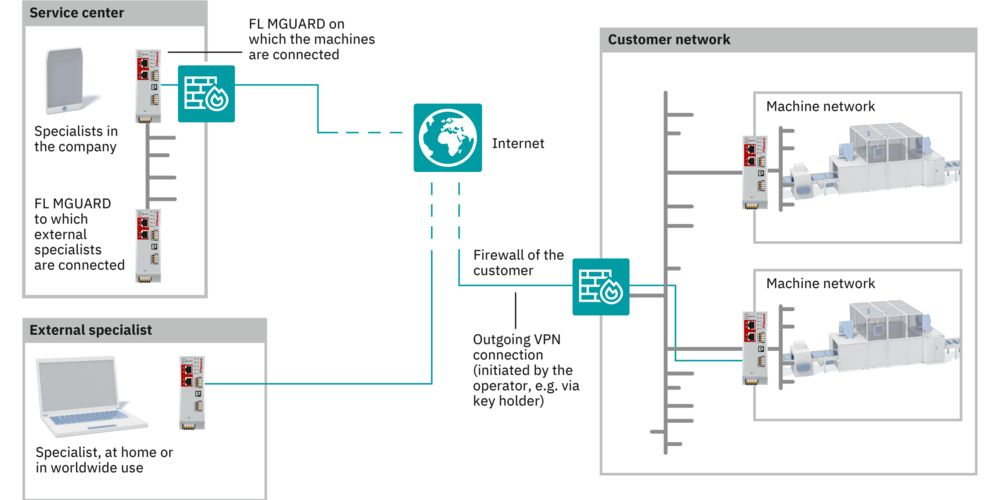

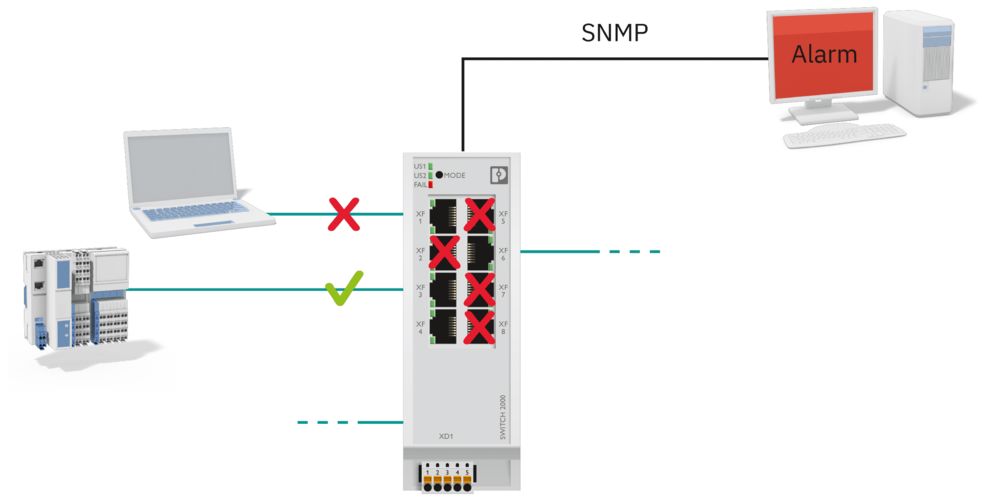

Зловмисникам неодноразово вдавалося використовувати можливі вразливості у промисловому Інтернеті речей і отримувати в такий спосіб доступ до компаній і інфраструктур. У зв’язку з цим виникає питання про те, як можна об’єднати в мережу великомасштабні середовища автоматизації і одночасно захистити промислове обладнання від хакерських атак і зловмисних програм. У наведених далі пунктах перелічено найбільші загрози й можливі заходи захисту.

Наша концепція кібербезпеки

Наша комплексна концепція безпеки 360°

Безпека 360° — наша комплексна пропозиція без компромісів

Досягти ефективного захисту від кібератак можна лише за умови використання узгоджених між собою технічних і організаційних заходів. Тому ми пропонуємо пакет повної безпеки 360°, який спрощує захист обладнання з усіх боків:

Безпечні послуги

Наші кваліфіковані й компетентні фахівці з безпеки порадять, як мінімізувати індивідуальні ризики безпеки на вашому підприємстві і, якщо потрібно, розроблять концепцію безпеки (сертифіковану відповідно до IEC 62443-2-4). Щоб підготувати і ваших співробітників до реалізації кібербезпеки, ми ділимося своїми знаннями на навчальних курсах.

Безпечні рішення

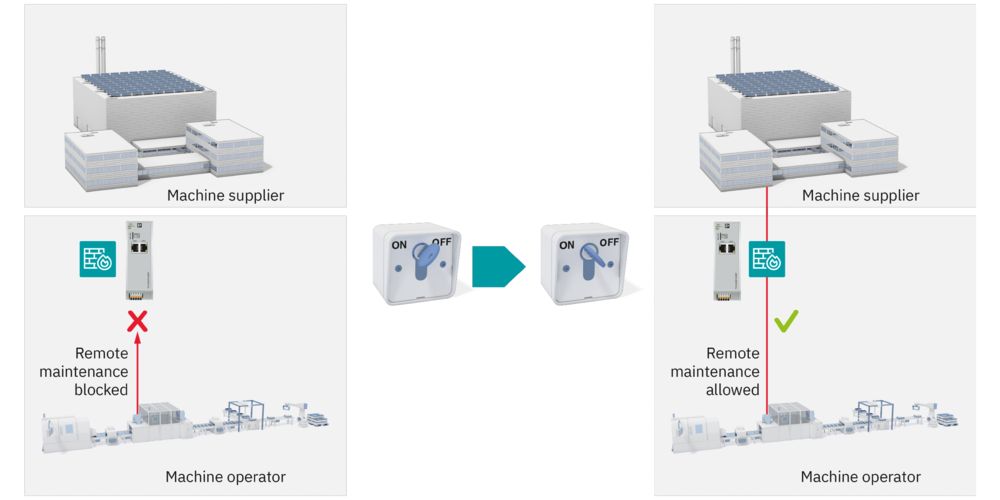

Наші концепції безпеки захищають ваші критично важливі процеси, наприклад, за допомогою концепції різних зон, контролю потоку даних і використання захищених компонентів. Крім того, здійснюється реалізація й документування безпечних процесів.

Безпечні вироби

Безпека є невід'ємною частиною всього життєвого циклу наших виробів. Наші вироби розробляються відповідно до процесу розробки IEC 62443-4-1, і двозначна кількість пристроїв вже сертифікована відповідно до IEC 62443-4-2. Крім того, наша система PSIRT, також сертифікована за стандартом IEC 62443-4-1, забезпечує додатковий захист завдяки прозорому інформуванню про вразливості та регулярним оновленням системи безпеки.

Посилання й завантаження

LinkedIn: Промисловий зв’язок і кібербезпека Приєднайтеся до нашої спільноти просто зараз!

Промислові комунікаційні мережі дають нам змогу надійно передавати дані з польового рівня на рівень керування та у хмарне середовище. На нашій сторінці в LinkedIn Промисловий зв’язок і кібербезпека ви знайдете цікаву інформацію про доступність мережі, кібербезпеку, дистанційне технічне обслуговування та багато іншого. Приєднуйтесь до нашої спільноти!