Safety meets Security Як безпечно побудувати свої машини: дізнайтеся, як забезпечити їх комплексний захист відповідно до стандартів.

Стрімка цифровізація та об'єднання в мережі машин і систем призводить до дедалі більшого злиття безпеки та захисту. Злочинність в Інтернеті також стає дедалі більшою потенційною загрозою для компаній. Велика кількість компаній вже зазнали кібератак, що призвели до простою виробництва. Тому кіберзлочинність вважається одним з найбільших бізнес-ризиків.

Нові вимоги ЄС Поєднання функціональної безпеки та кібербезпеки

З метою протидії цій потенційній загрозі в Європейському Союзі наразі ініціюються регуляторні зміни. Тут особливо варто згадати новий Регламент про машини й механізми, Закон про кібербезпеку та NIS2.

Регламент ЄС про машини й механізми (MVO), який набуде чинності з 20 січня 2027 року, визначає загальноєвропейські цілі захисту в сфері безпеки проєктування та виробництва машин. Він враховує нові ризики та адаптує вимоги безпеки до сучасного технологічного прогресу. Закон про кібербезпеку (CRA), з іншого боку, захищає споживачів і компанії, які купують або використовують цифрові продукти або програмне забезпечення. З цією метою будуть визначені обов’язкові стандарти кібербезпеки для виробників і роздрібних торговців, а для кібербезпечних продуктів, доступних у Європейському економічному просторі, буде встановлено маркування CE.

Функціональну безпеку та безпеку більше не можна розглядати ізольовано: це взаємопов’язані аспекти безпеки машин і систем. Безпека машин і систем залежить як від заходів фізичного захисту (Safety), так і від заходів захисту від кіберзагроз (Security). Новий Регламент про машини й механізми та Закон про кібербезпеку сприяють__комплексному підходу__, який враховує обидва аспекти і використовує синергію.

Функціональна безпека та кібербезпека Чим кібербезпека відрізняється від функціональної безпеки?

Функціональна безпека означає правильне функціонування пов’язаних із безпекою систем (керування) та інші заходи зі зниження ризику. У разі виникнення критичної несправності контролер ініціює безпечний стан. Вимоги до якості пов’язаних із безпекою частин контролера описано у стандарті типу B EN ISO 13849, а також у серії стандартів IEC61508/IEC 61511/IEC 62061. Залежно від рівня ризику відповідні заходи зі зменшення ризику поділяються на різні рівні безпеки: рівень ефективності захисту (PL) або рівень повноти безпеки (SIL).

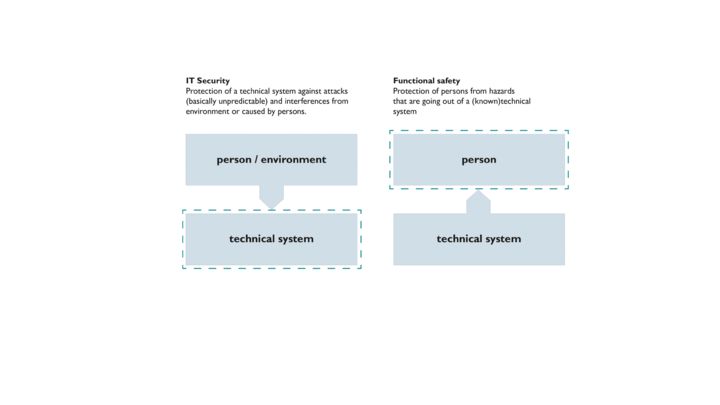

Vergleich zwischen Cyber Security und funktionaler Sicherheit

Кібербезпека, натомість, захищає від зазіхань на експлуатаційну готовність, цілісність і конфіденційність даних. Це досягається завдяки профілактичним і реактивним технічним та організаційним заходам. Нехтування аспектами захисту в середовищі безпеки може мати безпосередній вплив на виробничі потужності. Опосередковано це може також мати вплив на виробничий процес і, відповідно, на кінцевий продукт. Прикладами можуть бути фармацевтичні вироби або пов’язані з безпекою компоненти для автомобільної галузі. Тут зміни можуть мати значні негативні наслідки для споживачів.

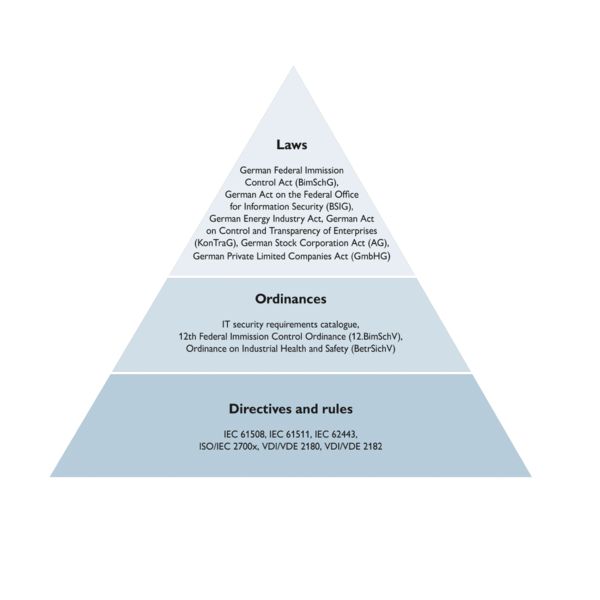

Огляд відповідних законів, регламентів, директив і правил