Segurança industrial

Os ciberataques representam uma séria ameaça para os indivíduos, as empresas e as organizações governamentais

Os ciberataques são um dos principais riscos A cibersegurança é um fator decisivo no mundo empresarial moderno

A importância da cibersegurança tem aumentado significativamente nos últimos anos. O aumento dos ciberataques coloca grandes desafios às empresas e às instituições públicas. Com o aumento da interligação e da digitalização, a área de ataque dos ciberataques também está a aumentar. Na União Europeia, por exemplo, ocorre um ataque de ransomware a cada onze segundos. E os atacantes e os métodos de ataque estão a tornar-se cada vez mais profissionais.

A implementação de uma estratégia de segurança abrangente é essencial para proteger contra ameaças em constante evolução e evitar sabotagem, tempo de inatividade ou perda de dados. A cibersegurança é um fator decisivo para garantir a viabilidade comercial da sua empresa.

A implementação de medidas de cibersegurança torna-se lei

A cibersegurança torna-se lei A implementação da cibersegurança deixou de ser obrigatória apenas para as infraestruturas críticas

A digitalização dos dados relativos à produção, aos produtos e aos clientes é um dos fatores decisivos para aumentar o valor acrescentado de uma empresa. Por conseguinte, estes dados devem ser objeto de uma proteção especial.

A Comissão Europeia reconheceu este facto e apresentou uma estratégia europeia para a cibersegurança em dezembro de 2020. Esta define normas para as capacidades de segurança e defesa de componentes, sistemas e empresas contra ciberataques. Os requisitos legais para a implementação da cibersegurança foram estabelecidos há muito tempo para as infraestruturas críticas. A nova Diretiva NIS 2 (Segurança de Redes e Informações) da UE vem alargar este âmbito. No entanto, os requisitos rigorosos da diretiva NIS 2 só podem ser cumpridos se os produtos utilizados tiverem sido desenvolvidos de acordo com a Security by Design. A Lei da Ciberresiliência (CRA) foi definida pela UE para resolver esse desafio. O novo regulamento da UE relativo às máquinas é um complemento à CRA, que também reconhece as máquinas como um produto.

Cibersegurança na indústria

Devem ser tidos em conta os requisitos de segurança ICS e IT

A cooperação entre IT e OT

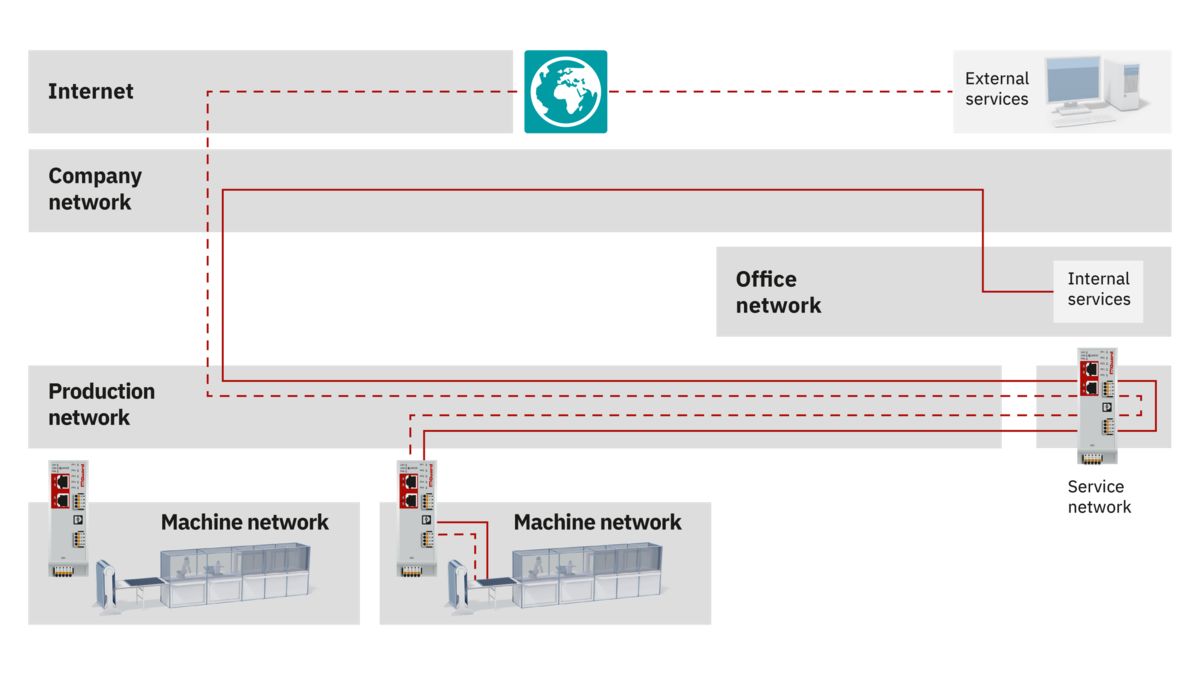

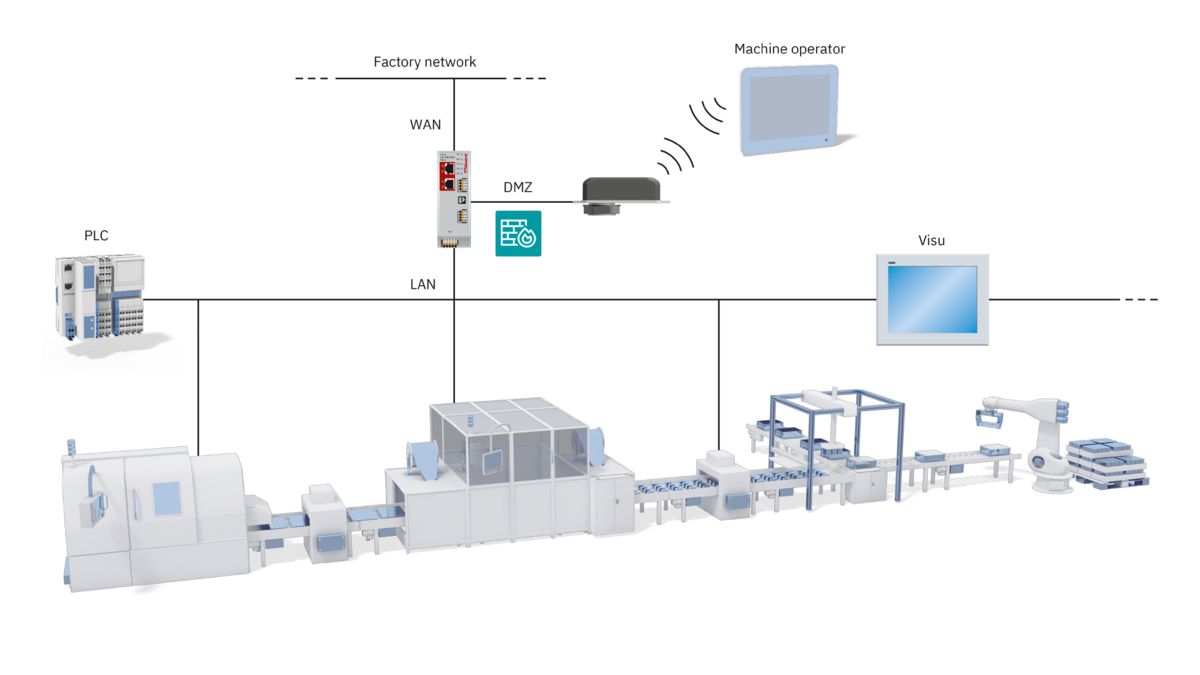

A segurança da sua empresa reside em dois mundos: IT (Information Technology - tecnologia da informação) e OT (Operational Technology - tecnologia operacional). Para garantir a proteção das suas redes e sistemas, é necessário ter em consideração estes dois mundos e um conceito de segurança abrangente. Uma abordagem eficaz e eficiente só pode ser desenvolvida através de uma abordagem coordenada.

A série de normas internacionais IEC 62443 é uma ajuda na operação segura de sistemas de automação industriais (sistemas ICS), do design à implementação, passando pela gestão.

Para o efeito, descreve os requisitos básicos para os fabricantes de componentes, integradores de sistemas e operadores. A IEC 62443 complementa assim a norma ISO 27001, a qual inclui principalmente regras para a segurança de TI. Juntas, as duas normas oferecem uma abordagem holística da proteção contra ciberataques.

As maiores ameaças

São claras as vantagens de uma crescente interligação, como o aumento da produtividade ou da flexibilidade. No entanto, a crescente interligação e consequente fusão entre IT e OT criam, inevitavelmente, superfícies de ataque cada vez maiores nas redes empresariais.

Os criminosos conseguem constantemente explorar possíveis pontos fracos na IIoT (Internet das Coisas Industrial) e, assim, ter acesso às empresas e infraestruturas. Assim, põe-se a questão da dimensão dos ambientes de automação que podem ser interligados e, em simultâneo, os sistemas industriais que podem ser protegidos contra ciberataques ou software maligno. Os pontos seguintes oferecem-lhe um resumo das maiores ameaças e possíveis medidas de proteção.

O nosso conceito de cibersegurança

O nosso conceito de segurança a 360° completo

Segurança a 360° – a nossa oferta completa, sem cedências

Uma boa proteção contra ciberataques só é possível através da integração de medidas técnicas e organizacionais coordenadas entre si. Por isso, oferecemos segurança a 360°, a qual simplifica a proteção dos sistemas e o protege em todas as vertentes:

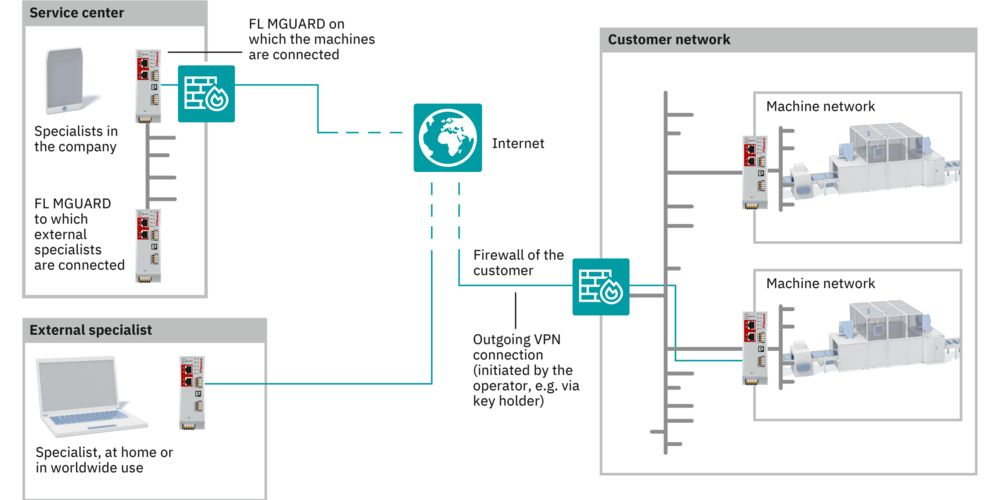

Serviços seguros

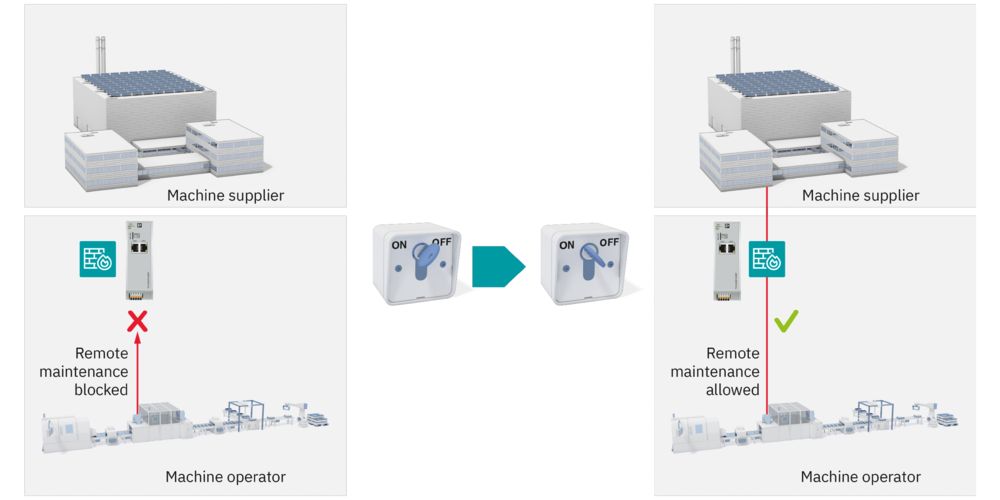

As nossas e os nossos especialistas formadas/os e com competência em segurança podem aconselhá-lo sobre a melhor forma de minimizar os riscos de segurança no seu sistema e criar um conceito de segurança personalizado (certificado conforme a IEC 62443-2-4). Para preparar os seus colaboradores para a cibersegurança, partilhamos os nossos conhecimentos através de formações.

Soluções seguras

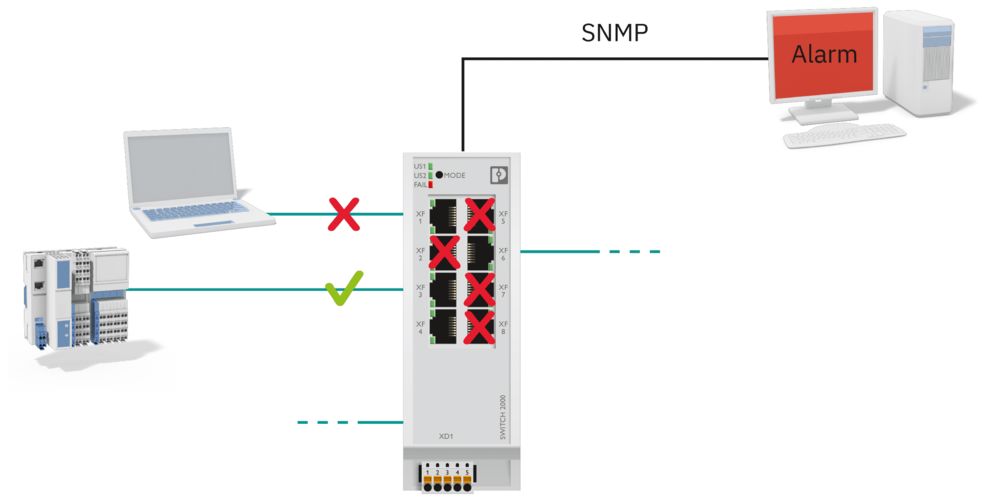

Os nossos conceitos de segurança protegem os seus principais processos, por ex., com a ajuda de conceitos de zonas, um controlo do fluxo de dados e a aplicação de componentes temperados. Adicionalmente, são estabelecidos e documentados processos seguros.

Produtos seguros

A segurança é um elemento central em todo o ciclo de vida dos nossos produtos. Os nossos produtos são desenvolvidos de acordo com o processo de desenvolvimento da norma IEC 62443-4-1 e dezenas de dispositivos já estão certificados de acordo com a norma IEC 62443-4-2. Além disso, a nossa PSIRT, também certificada de acordo com a norma IEC 62443-4-1, proporciona segurança adicional através de uma comunicação transparente sobre vulnerabilidades de segurança e atualizações de segurança regulares.

LinkedIn: Comunicação Industrial e Cibersegurança Faça agora parte da nossa comunidade!

As redes de comunicação industrial permitem-nos transmitir de forma fiável os dados do campo para o nível de controlo ou mesmo para a cloud. Na nossa página de LinkedIn Comunicação Industrial e Cibersegurança pode encontrar informações interessantes sobre os temas disponibilidade de redes, cibersegurança, manutenção remota e muito mais. Faça parte da nossa comunidade!