Safety meets Security Como configurar as suas máquinas com segurança: saiba como proteger as suas máquinas de forma consistente e em conformidade com as normas.

O avanço da digitalização e da interligação de máquinas e sistemas está a conduzir a uma fusão crescente de segurança e proteção. A criminalidade na Internet está também a tornar-se um potencial de ameaça cada vez maior para as empresas. Um grande número de empresas já foi vítima de ciberataques que resultaram em paragens de produção. A cibercriminalidade é, por isso, considerada um dos maiores riscos para as empresas.

Novos requisitos da UE A segurança funcional e cibersegurança estão a aproximar-se

Para contrariar esta possível ameaça, estão atualmente a ser iniciados desenvolvimentos regulamentares na União Europeia. O novo Regulamento Máquinas, a Lei da Ciber-resiliência e o NIS2 são particularmente dignos de menção neste contexto.

O Regulamento Máquinas da UE (RM), que será aplicável a partir de 20 de janeiro de 2027, define objetivos de proteção a nível da UE para a conceção e construção de máquinas. Tem em conta os novos riscos e adapta os requisitos de segurança ao progresso tecnológico atual. A Lei da Ciber-resiliência (CRA), por outro lado, contacta os consumidores e as empresas que compram ou utilizam produtos digitais ou software. Para tal, serão definidas normas vinculativas de cibersegurança para fabricantes e retalhistas e será especificada a marcação CE para os produtos ciberseguros disponibilizados no Espaço Económico Europeu.

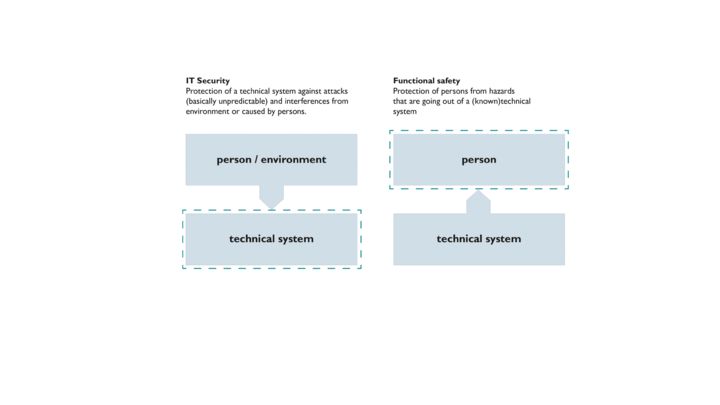

A segurança funcional e a segurança já não podem ser vistas de forma isolada: são aspetos complementares da segurança das máquinas e dos sistemas. A segurança das máquinas e dos sistemas depende tanto das medidas de proteção física (segurança) como das medidas de defesa contra as ciberameaças (segurança). Uma abordagem integrada, que tem em conta ambos os aspetos e utiliza sinergias, é promovida pelo novo Regulamento Máquinas e pela Lei da Ciber-resiliência.

Segurança funcional vs. Cibersegurança Qual é a diferença entre cibersegurança e segurança funcional?

A segurança funcional representa um correto funcionamento dos sistemas (de controlo) de segurança e outras medidas para redução do risco. Quando ocorre um erro crítico, o controlador inicia um estado seguro. Os requisitos aplicáveis à qualidade das peças do controlador, relevantes para a segurança, estão descritos na norma B EN ISO 13849, bem como na série IEC 61508/IEC 61511/IEC 62061. Dependendo do nível de risco, as respetivas medidas de redução do risco são classificadas em diferentes níveis de segurança: Performance Level (PL - nível de desempenho) ou Safety Integrity Level (SIL - nível de integridade de segurança).

Vergleich zwischen Cyber Security und funktionaler Sicherheit

A cibersegurança protege contra ataques à disponibilidade, integridade e confidencialidade dos dados. É alcançada através de medidas preventivas ou medidas técnicas e organizacionais reativas. Se os aspetos da proteção forem negligenciados no contexto da segurança, tal pode ter consequências diretas nas unidades de fabrico. Indiretamente, isto pode também influenciar o processo de produção e, consequentemente, o produto final. São exemplo disso os produtos farmacêuticos ou componentes relacionados com a segurança para a indústria automóvel. Aqui, as alterações podem ter um impacto negativo significativo nos consumidores.

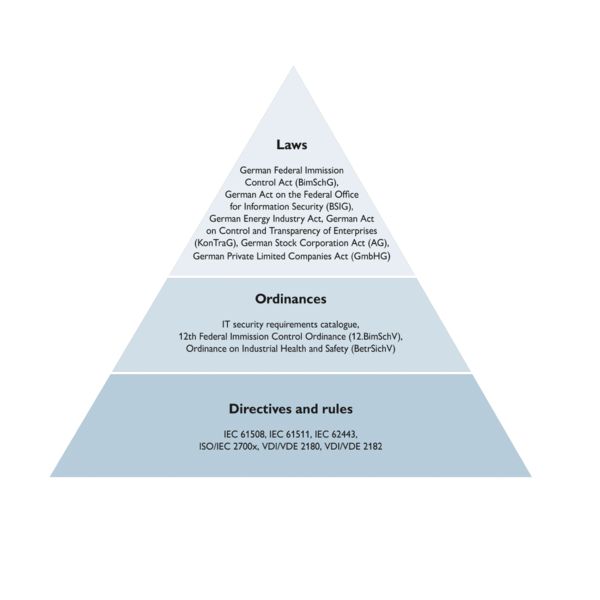

Vista geral da legislação, regulamentos, diretivas e regras relevantes