URGENT/11漏洞保护 保护VxWorks自动化组件免受攻击和未经授权的访问。

2019年7月,物联网安全公司Armis Inc.表示,他们在Wind River公司的实时操作系统VxWorks中发现了11个零日漏洞。这些漏洞影响了众多工业自动化组件。用户可以使用mGuard安全组件保护网络。

VxWorks是什么?

VxWorks是应用最广泛的实时操作系统,20多亿台设备使用了该系统。典型的应用领域包括航空航天和国防工业,以及机器控制系统、医疗设备和网络基础设施。

11个安全漏洞可使恶意软件在网络中传播

URGENT/11

URGENT/11是影响VxWorks TCP/IP堆栈(IPnet)的11个漏洞的名称,其中某些漏洞长达13年未被发现。这意味着它们会影响到许多版本的VxWorks系统。其中6个漏洞被归类为关键漏洞,其余5个漏洞被归类为信息泄露或逻辑错误。

这些安全漏洞使得攻击者可以在没有用户交互的情况下远程控制设备,并在网络中传播恶意软件。攻击者能够绕过任何防火墙和NAT解决方案。这种攻击类似于EternalBlue漏洞,该漏洞被用来传播WannaCry恶意软件。潜在目标包括SCADA系统、工业控制器、防火墙、路由器、打印机,甚至核磁共振机。

各种攻击情况

一般而言,根据设备在网络中的位置和攻击者的位置,攻击可分为三种类型。不过,在这三种情况下,攻击者都可以完全远程控制目标设备,无需任何用户交互。

第二种情况是通过外部网络连接进行攻击。无论采取何种防火墙或NAT解决方案,若未发现这类连接,URGENT/11漏洞就能让攻击者接管设备。

情况1:攻击网络防御

第一种情况是攻击网络防御,如防火墙。如果防火墙使用的是VxWorks系统,那么URGENT/11漏洞能让攻击者发起直接攻击,完全控制防火墙及其保护的设备。

情况2:通过外部网络连接攻击设备

第二种情况是通过外部网络连接进行攻击。无论采取何种防火墙或NAT解决方案,若未发现这类连接,URGENT/11漏洞就能让攻击者接管设备。

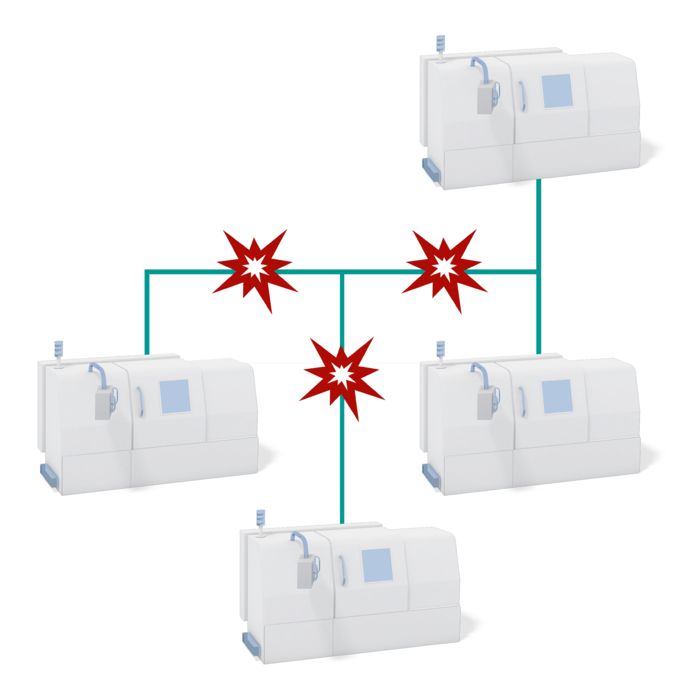

情况3:来自网络内部的攻击

在第三种情况下,攻击者从网络内部进行攻击。只要攻击者已经位于网络内(例如因先前的攻击所致,如情况1或2),URGENT/11漏洞就能让他们完全控制设备,无需用户交互。这意味着攻击者可以在整个网络中传播恶意数据包,从而渗入生产设施的所有设备。例如,这使得控制整条生产线甚至完全停止生产成为可能。

mGuard安全组件保障网络安全

您能做什么?

一般而言,更新运行VxWorks系统的所有设备非常困难,且在某些情况下是不可能实现的:首先,须识别所有的VxWorks设备,这个任务本身就极具挑战性。此外,不是所有设备都能更新。而且,即便可以更新,安装也可能存在风险且耗费时间,而且系统还有可能不会像预期的那样工作。

一种较为简单的解决方案是安装独立的安全组件,如mGuard安全路由器,它可以保护网络免受已知风险的影响。mGuard设备能够阻止所有包含紧急标志的TCP数据包。在mGuard安全路由器中激活该功能并增加安全配置,可为VxWorks设备提供全面保护,防止六个关键安全漏洞遭到利用。此外,mGuard在局域网内提供的保护可让设备如同在隐形模式下操作。您可以在下面的白皮书中找到更多关于mGuard安全路由器配置的信息,以防止URGENT/11漏洞。

如果您不确定这是否适合您,或者如果您需要帮助,请联系我们。我们的专家将检查您的网络,并按要求为您的系统设计独立安全的方案。

您想了解更多信息吗?

下载白皮书或了解有关菲尼克斯电气网络安全产品的更多信息。