Промышленная безопасность

Кибератаки представляют собой серьезную угрозу для частных лиц, компаний и государственных организаций

Кибератаки как основной риск Кибербезопасность - решающий фактор в современном мире бизнеса

В последние годы важность кибербезопасности значительно возросла. Рост числа кибератак создает серьезные проблемы для компаний и государственных учреждений. С развитием сетевых технологий и цифровизации увеличивается и площадь атаки для кибератак. Например, в Европейском союзе каждые одиннадцать секунд происходит атака программы-вымогателя. А злоумышленники и методы атак становятся все более профессиональными.

Внедрение комплексной стратегии безопасности - важнейшая мера защиты от постоянно развивающихся угроз и предотвращения саботажа, отказов или потери данных. Кибербезопасность - решающий фактор, обеспечивающий жизнеспособность Вашей компании.

Внедрение мер кибербезопасности становится законом

Кибербезопасность становится законом Внедрение кибербезопасности больше не является обязательным только для критически важных инфраструктур

Цифровизация данных о производстве, изделиях и клиентах - один из решающих факторов повышения добавленной стоимости компании. Поэтому эти данные должны быть под особой защитой.

Комиссия ЕС признала это и представила европейскую стратегию кибербезопасности в декабре 2020 года. В ней определены стандарты безопасности и защиты компонентов, систем и компаний от кибератак. Для критически важных инфраструктур уже давно установлены законодательные требования по обеспечению кибербезопасности. Новая директива ЕС NIS 2 (Network and Information Security) расширяет эту сферу. Однако высокие требования директивы NIS 2 могут быть выполнены только в том случае, если используемые изделия были разработаны в соответствии с принципом интеграции безопасности. Закон о киберустойчивости (CRA) был разработан ЕС для решения этой проблемы. Новое положение ЕС по машинному оборудованию является дополнением к CRA, который также признает машины в качестве изделий.

Кибербезопасность в промышленности

Необходимо учитывать требования безопасности ICS и ИТ

Взаимодействие ИТ и ОТ

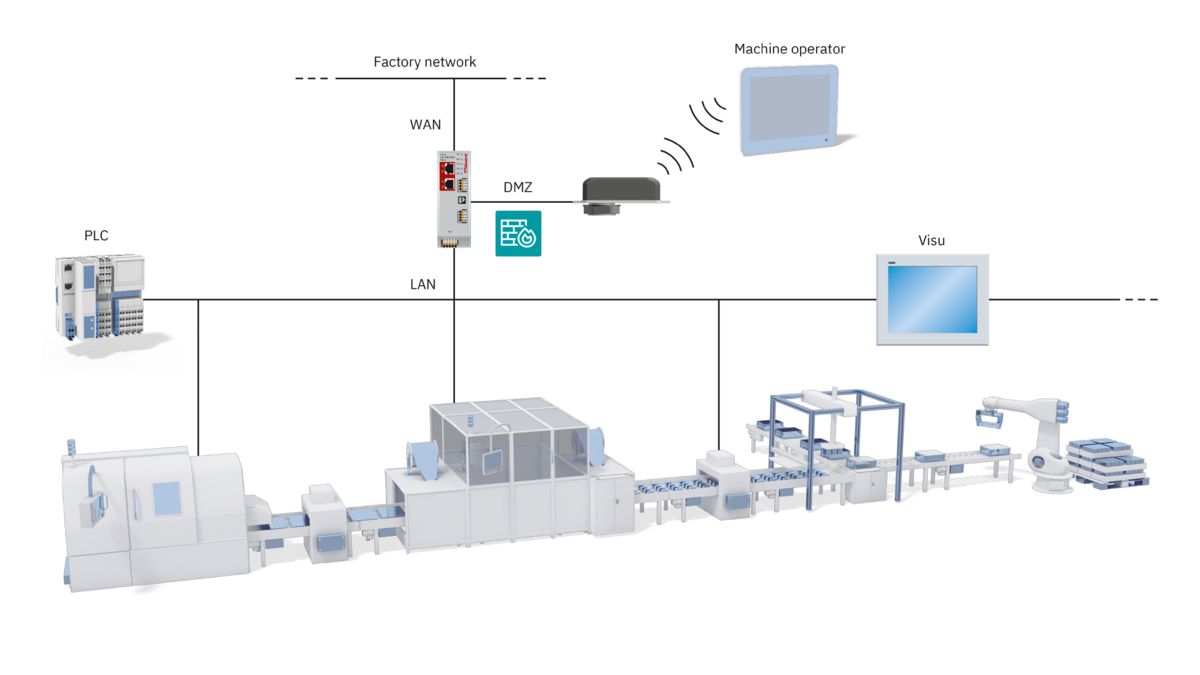

Безопасность Вашей компании затрагивает две области: ИТ (информационные технологии) и ОТ (операционные технологии). Чтобы обеспечить защиту сетей и оборудования, требуется анализ обеих областей с целью разработки единой концепции безопасности. Эффективный и действенный подход может быть разработан только на основе скоординированных методов.

Цель серии международных стандартов МЭК 62443 заключается в том, чтобы помочь добиться безопасной эксплуатации промышленных автоматизированных систем (систем ICS) на всех этапах от проектирования до внедрения и управления.

С этой целью в них описаны основные требования к производителям компонентов, системным интеграторам и операторам. Таким образом, МЭК 62443 расширяет требования стандарта ISO 27001, который охватывает главным образом положения по безопасности ИТ. Вместе эти два стандарта предлагают целостный подход к защите от кибератак.

Самые большие угрозы

Преимущества роста сетевой интеграции, например, повышение производительности и гибкости, очевидны. Однако растущая сетевая интеграция и связанное с ней сплавление ИТ и ОТ ведет к увеличению возможностей для кибератак на корпоративные сети.

Преступникам постоянно удается использовать уязвимые места в IIoT (Industrial Internet of Things - промышленный интернет вещей), чтобы получить доступ к компаниям и инфраструктурам. В этой связи возникает вопрос, в какой степени можно интегрировать в сети автоматизированные системы так, чтобы при этом защитить промышленное оборудование от хакерских атак и вредоносных программ. Следующие аспекты дают представление о том, какие существуют самые большие угрозы и возможные меры защиты от них.

Наша концепция кибербезопасности

Наша концепция полной безопасности

Безопасность 360° – бескомпромиссное комплексное предложение

Хорошая защита от кибератак может стать удачной только в том случае, если используются согласованные между собой технические и организационные меры. Поэтому мы предлагаем пакет безопасности 360°, который позволяет упростить задачу защиты оборудования со всех сторон:

Услуги в области безопасности

Специально подготовленные и компетентные специалисты в области безопасности проконсультируют Вас о способах минимизации рисков безопасности в оборудовании и при необходимости создадут концепцию безопасности (сертификация согласно МЭК 62443-2-4). Мы проведем семинары для Ваших сотрудников, чтобы передать им знания в области кибербезопасности.

Безопасные решения

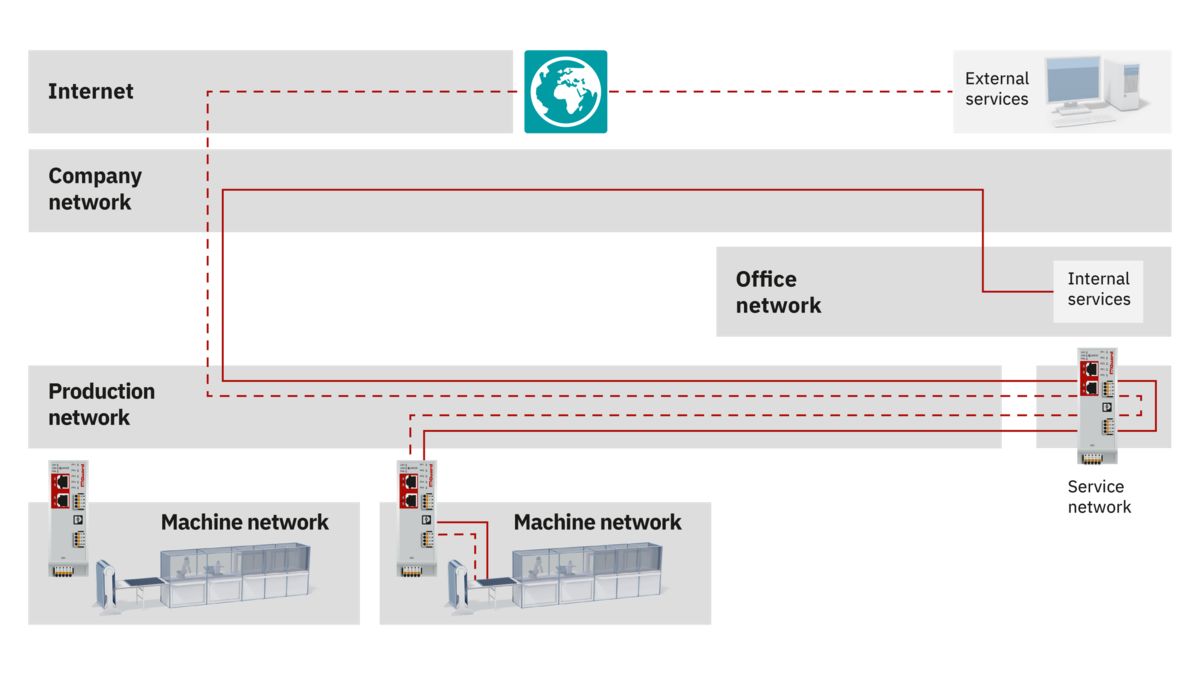

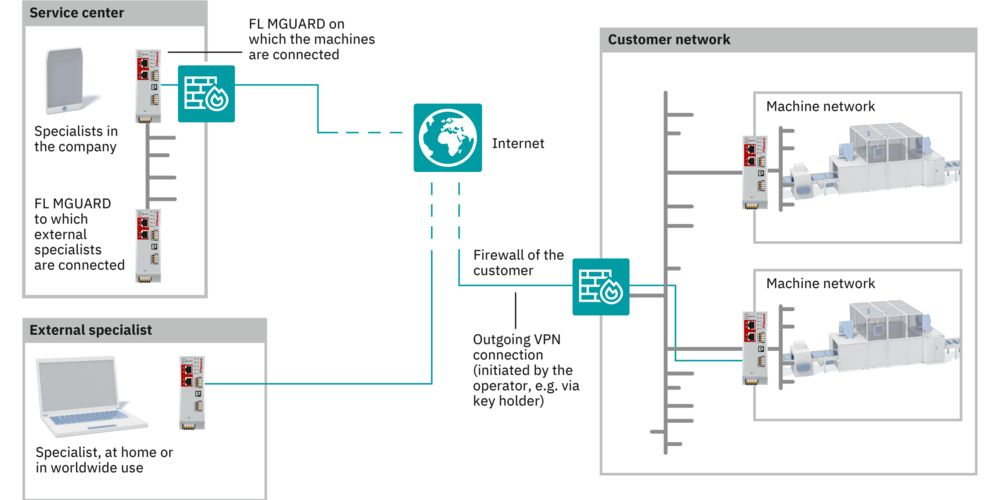

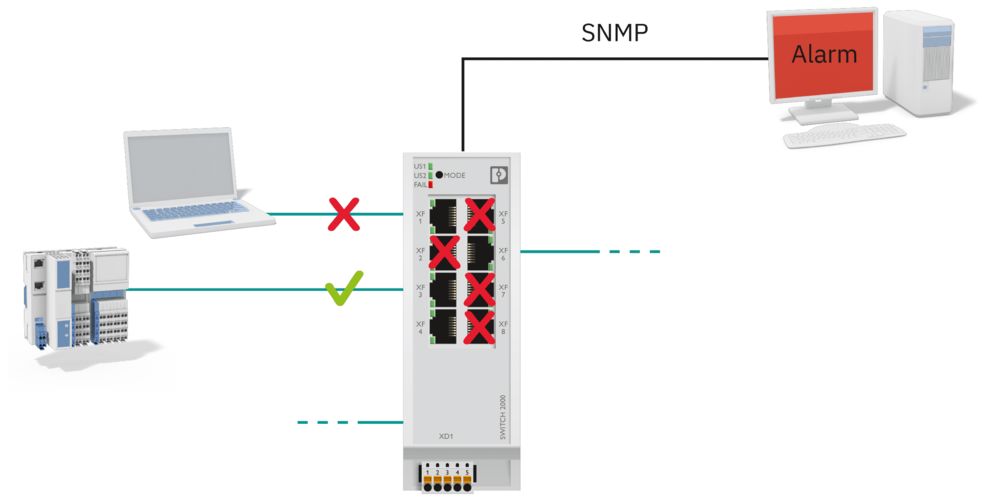

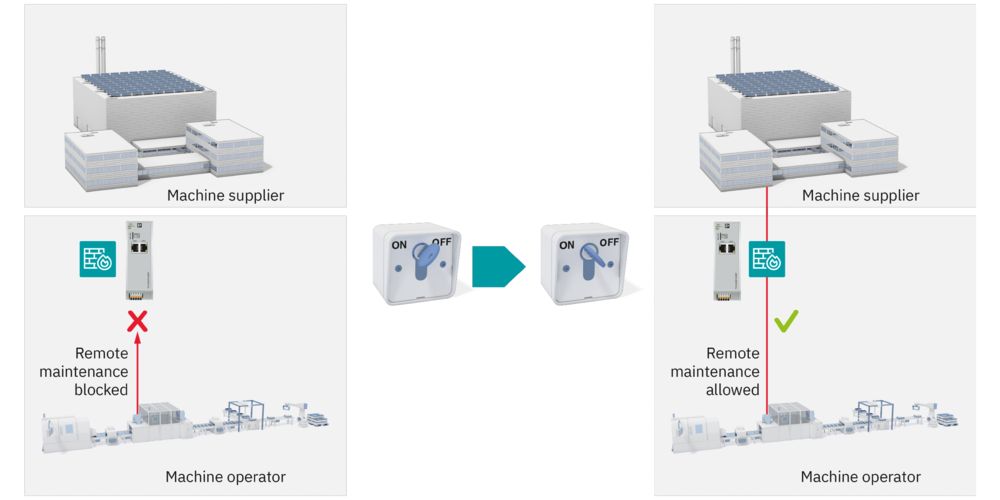

Наши концепции в области безопасности обеспечивают защиту критических процессов, например, при помощи концепций зонирования, контроля потока данных и использования усиленных компонентов. Кроме того, выполняется документирование созданных безопасных процессов.

Безопасные изделия

Средства обеспечения безопасности охватывают весь жизненный цикл наших изделий. Наши изделия разрабатываются в соответствии с процессом разработки МЭК 62443-4-1, и двузначное число устройств уже сертифицировано в соответствии с МЭК 62443-4-2. Кроме того, наша служба PSIRT, также сертифицированная по стандарту МЭК 62443-4-1, обеспечивает дополнительную безопасность за счет прозрачного информирования об уязвимостях и регулярного обновления системы безопасности.

LinkedIn: Industrial Communication and Cyber Security Стать частью нашего сообщества сейчас!

Промышленные коммуникационные сети дают нам возможность надежно передавать данные от полевых устройств через уровень управления вплоть до облака. На нашей странице LinkedIn Industrial Communication and Cyber Security Вы найдете интересную информацию по темам доступности сети, кибербезопасности, дистанционного обслуживания и многое другое. Станьте частью нашего сообщества!