Segurança industrial

Os ciberataques representam uma séria ameaça para indivíduos, empresas e organizações governamentais

Ciberataques como um dos principais riscos A cibersegurança é um fator decisivo no mundo empresarial moderno

A importância da cibersegurança aumentou significativamente nos últimos anos. O aumento dos ciberataques representa grandes desafios para empresas e instituições públicas. Com o aumento da interligação e da digitalização, a área para ataques cibernéticos também está aumentando. Na União Europeia, por exemplo, ocorre um ataque de ransomware a cada onze segundos. E os criminosos e os métodos de ataque estão se tornando cada vez mais profissionais.

A implementação de uma estratégia de segurança abrangente é essencial para se proteger das ameaças em constante evolução e evitar sabotagem, tempo de inatividade ou perda de dados. A cibersegurança é um fator decisivo para garantir a viabilidade comercial da sua empresa.

A implementação de medidas de cibersegurança torna-se lei

Cibersegurança torna-se lei A implementação da cibersegurança não é mais obrigatória apenas para infraestruturas críticas

A digitalização dos dados de produção, produtos e clientes é um dos fatores decisivos para aumentar o valor agregado de uma empresa. Portanto, esses dados devem ser especialmente protegidos.

A Comissão da UE reconheceu isso e apresentou uma estratégia europeia para a segurança cibernética em dezembro de 2020. Ela define padrões para os recursos de segurança e defesa de componentes, sistemas e empresas contra ciberataques. Os requisitos legais para a implementação da cibersegurança foram estabelecidos há muito tempo para infraestruturas críticas. A nova Diretriz NIS 2 (Segurança de Redes e Informações) da UE agora amplia isso. No entanto, os requisitos rigorosos da diretriz NIS 2 só podem ser atendidos se os produtos usados tiverem sido desenvolvidos segundo a Security by Design. A Lei de Resiliência Cibernética (CRA) foi definida pela UE para resolver esse desafio. A nova Regulamentação de Máquinas da UE é um complemento da CRA, que também reconhece as máquinas como um produto.

Cibersegurança na indústria

Os requisitos de segurança de ICS e IT devem ser levados em consideração

A interação entre IT e OT

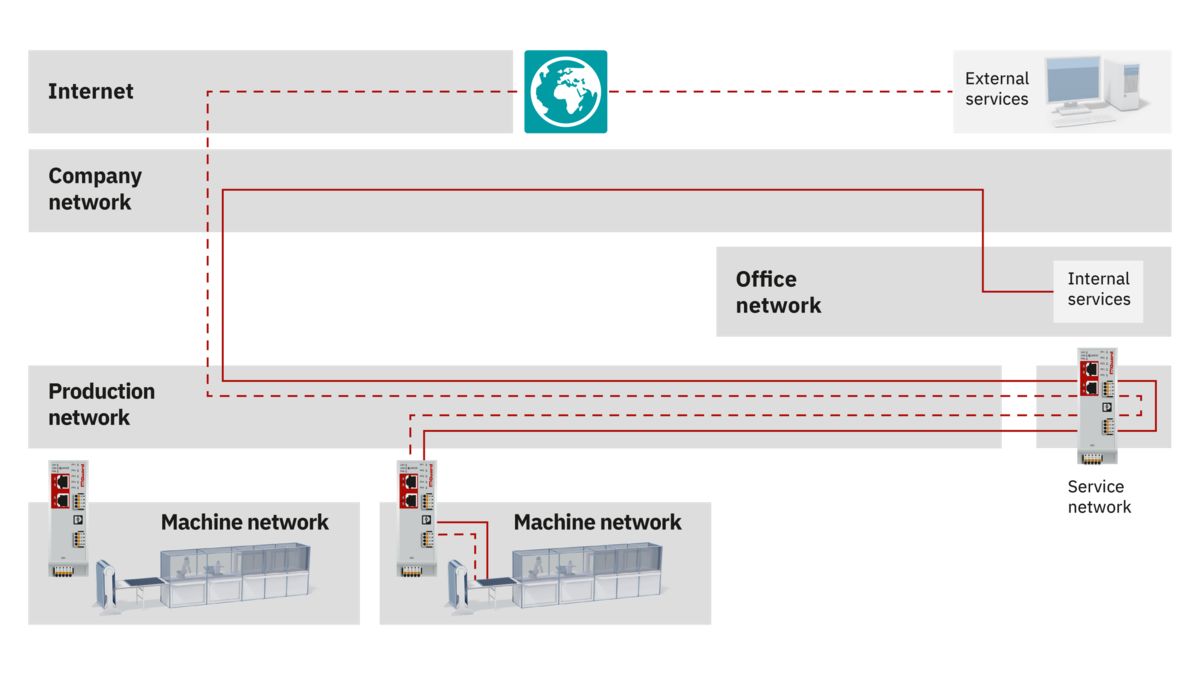

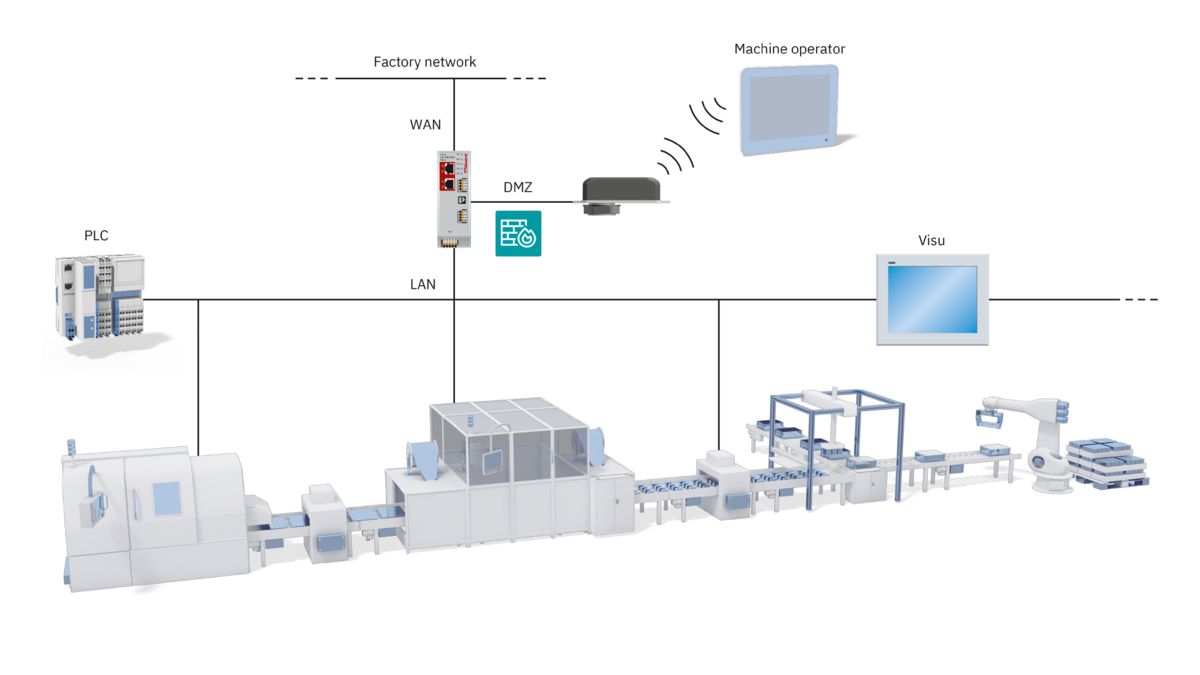

A segurança de sua empresa se encontra em dois mundos: IT (Information Technology - tecnologia da informação) e OT (Operational Technology - tecnologia operacional). Para garantir a proteção de suas redes e instalações é necessário considerar esses dois mundos e um conceito de segurança abrangente. Uma abordagem eficiente só pode ser desenvolvida por meio de uma estratégia coordenada.

O conjunto de normas internacionais IEC 62443 tem o objetivo de servir de ajuda para a operação segura de sistemas de automação industriais (sistemas ICS), desde o design, passando pela implementação, até o gerenciamento.

Para isso, ele descreve os requisitos fundamentais para fabricantes de componentes, integradores de sistemas e operadores. A IEC 62443 complementa assim a norma ISO 27001, que reúne essencialmente os regulamentos para a segurança de TI. Juntas, as duas normas proporcionam uma abordagem abrangente para a proteção contra ciberataques.

As maiores ameaças

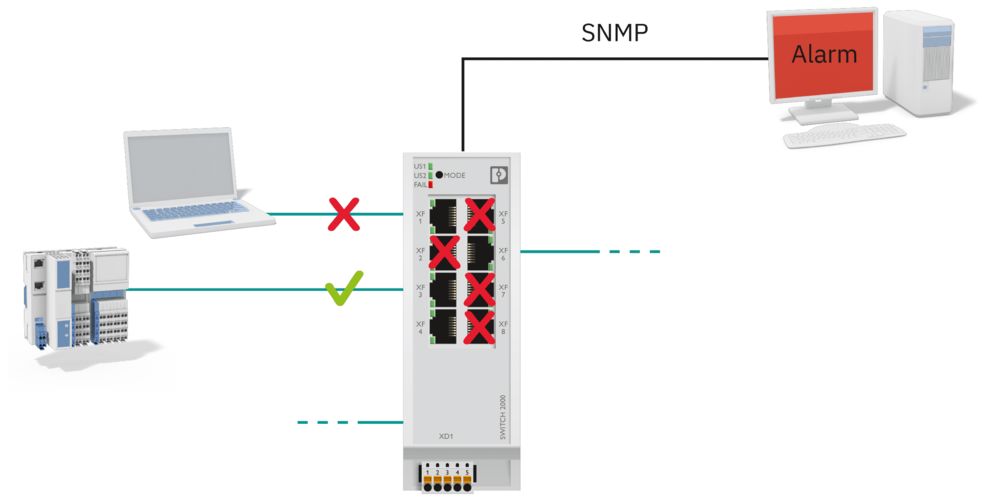

As vantagens de uma crescente interligação em rede, como o aumento da produtividade ou a flexibilização, são evidentes. Porém, devido à crescente interligação e à consequentemente fusão entre IT e OT, surgem superfícies de ataque cada vez mais amplas nas redes das empresas.

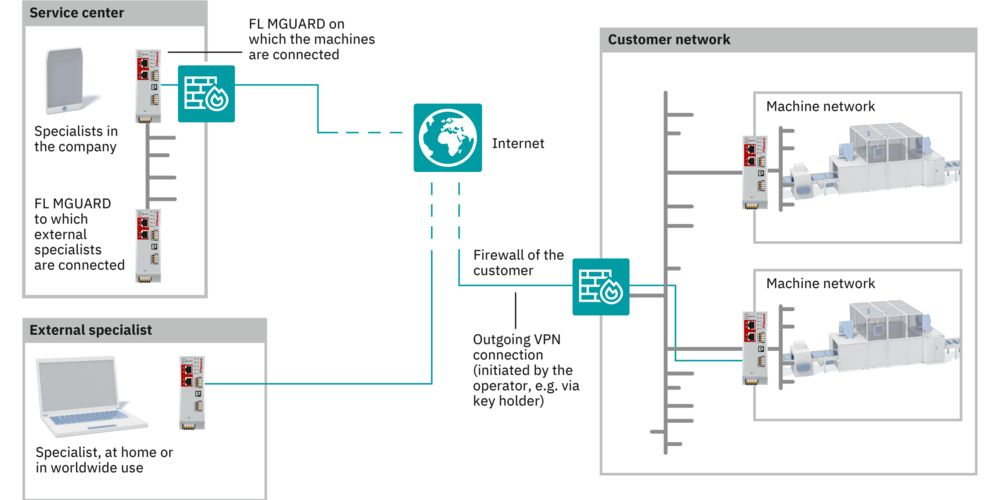

Os criminosos estão sempre conseguindo explorar possíveis pontos fracos na IIoT (Industrial Internet of Things) e assim obter acesso a empresas e infraestruturas. Aqui se levanta a questão da extensão da interligação dos ambientes de automação e, simultaneamente, como se pode proteger instalações industriais contra ataques de hackers ou malware. Os pontos seguintes proporcionam uma visão geral das maiores ameaças e possíveis medidas de proteção.

Nosso conceito de cibersegurança

Nosso conceito de segurança a 360° completo

Segurança a 360° – Nossa oferta completa sem concessões

Só é possível obter uma boa proteção contra ataques cibernéticos se houver medidas técnicas e organizacionais coordenadas entre si. Por isso, oferecemos segurança a 360°, que simplifica a proteção das instalações e as protege em todas as vertentes:

Serviços seguros

Nossos especialistas em segurança qualificados e competentes mostram para você como poderá minimizar os riscos de segurança individuais em sua instalação e, se desejado, criam um conceito de segurança (certificado conforme a IEC 62443-2-4). Para que os seus colaboradores também fiquem informados sobre cibersegurança, transmitimos nossos conhecimentos em treinamentos.

Soluções seguras

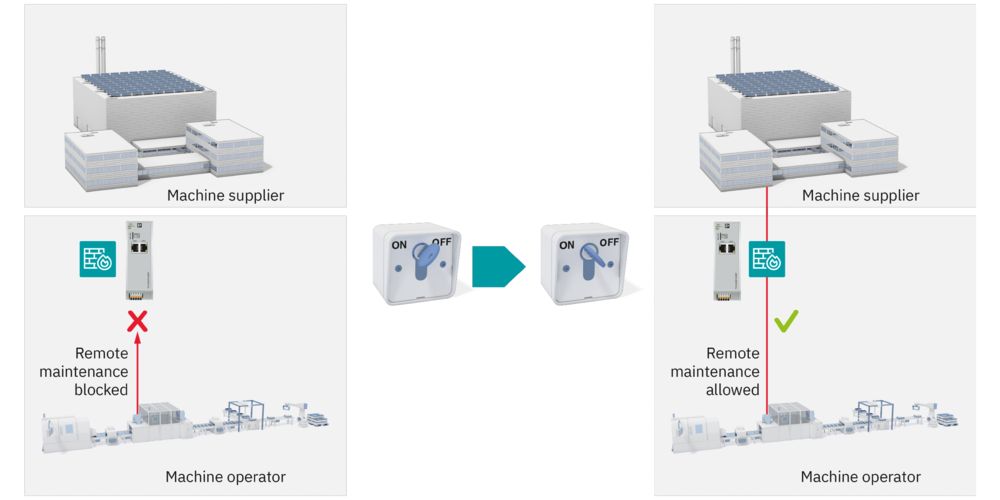

Nossos conceitos de segurança protegem seus processos críticos, p. ex., com a ajuda de conceitos de zonas, de um controle do fluxo de dados e da utilização de componentes temperados. Além do mais, são estabelecidos e documentados processos seguros.

Produtos seguros

A segurança está incorporada em todo o ciclo de vida dos nossos produtos – desde o processo de desenvolvimento seguro (certificado conforme IEC 62443-4-1), passando pela integração de funções de segurança importantes, até atualizações regulares e patches de segurança.

LinkedIn: Industrial Communication and Cyber Security Torne-se agora parte de nossa comunidade!

As redes de comunicação industriais nos permitem a transmissão confiável de dados do campo, passando pelo nível de controle, até à Cloud. Em nossa página do LinkedIn Industrial Communication and Cyber Security você encontra informações interessantes sobre os temas de disponibilidade de rede, cibersegurança, manutenção remota e muito mais. Torne-se parte de nossa comunidade!