Safety meets Security Como configurar suas máquinas com segurança: saiba como proteger suas máquinas de forma consistente e em conformidade com as normas.

O avanço da digitalização e da interligação de máquinas e sistemas está levando a uma fusão cada vez maior de segurança e proteção. O crime na Internet também está se tornando uma ameaça em potencial cada vez maior para as empresas. Um grande número de empresas já sofreu ataques cibernéticos que resultaram em paralisação da produção. Portanto, o crime cibernético é visto como um dos maiores riscos comerciais.

Novos requisitos da UE A segurança funcional e a segurança cibernética estão se aproximando

Para combater essa possível ameaça, desenvolvimentos regulatórios estão sendo iniciados atualmente na União Europeia. O novo regulamento de máquinas, a Lei de Resiliência Cibernética e a NIS2 são particularmente dignas de menção aqui.

O regulamento de máquinas da UE (RM), que será aplicado a partir de 20 de janeiro de 2027, define metas de proteção em toda a UE para o projeto e a construção de máquinas. Ele leva em conta os novos riscos e adapta os requisitos de segurança ao progresso tecnológico atual. A Lei de Resiliência Cibernética (CRA), por outro lado, protege os consumidores e empresas que compram ou usam produtos digitais ou software. Para isso, serão definidos padrões vinculativos de segurança cibernética para fabricantes e varejistas e a marcação CE será especificada para produtos ciberseguros disponibilizados no Espaço Econômico Europeu.

A segurança funcional e a segurança não podem mais ser vistas de forma isolada: elas são aspectos complementares da segurança de máquinas e sistemas. A segurança de máquinas e sistemas depende tanto de medidas de proteção física (Safety) quanto de medidas de defesa contra ameaças cibernéticas (Security). Uma abordagem integrada, que leva em conta os dois aspectos e utiliza sinergias, é promovida pelo novo regulamento de máquinas e pela Lei de Resiliência Cibernética.

Segurança funcional vs. Cibersegurança Como se distingue a cibersegurança da segurança funcional?

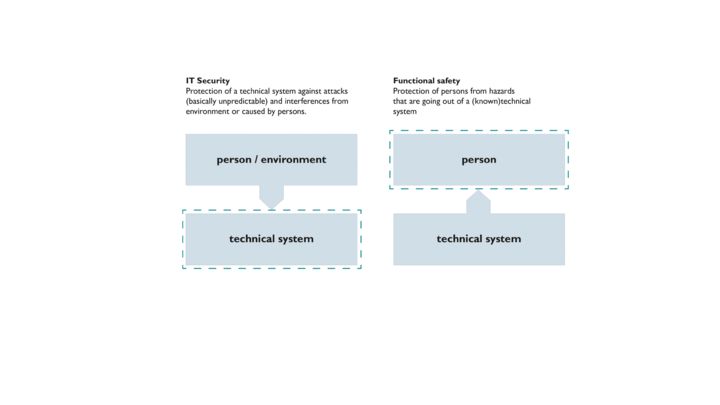

A segurança funcional visa o funcionamento correto do sistema (de controle) associado à segurança e de outras medidas de diminuição de risco. Se ocorrer um erro crítico neste domínio, o controlador restabelece o estado seguro. Os requisitos relativos às características de peças de controle relevantes para a segurança são descritos na norma B da EN ISO 13849 e na série de normas IEC 61508/IEC 61511/IEC 62061. Dependendo da gravidade do risco, as medidas de redução de riscos correspondentes são classificadas com diferentes níveis de segurança: nível de desempenho (PL) ou nível de integridade de segurança (SIL).

Vergleich zwischen Cyber Security und funktionaler Sicherheit

A cibersegurança, por outro lado, protege de ataques à disponibilidade, integridade e confidencialidade de dados. Isto é alcançado através de medidas técnicas e organizacionais preventivas ou reativas. A desconsideração dos aspectos da cibersegurança no campo da segurança pode ter efeitos diretos nos equipamentos de produção. Indiretamente, também pode ter efeitos no processo de produção e, desta forma, no produto final. Exemplos são artigos farmacêuticos ou componentes relevantes para a segurança para a indústria automotiva. Aqui, as alterações podem ter um impacto negativo significativo sobre os consumidores.

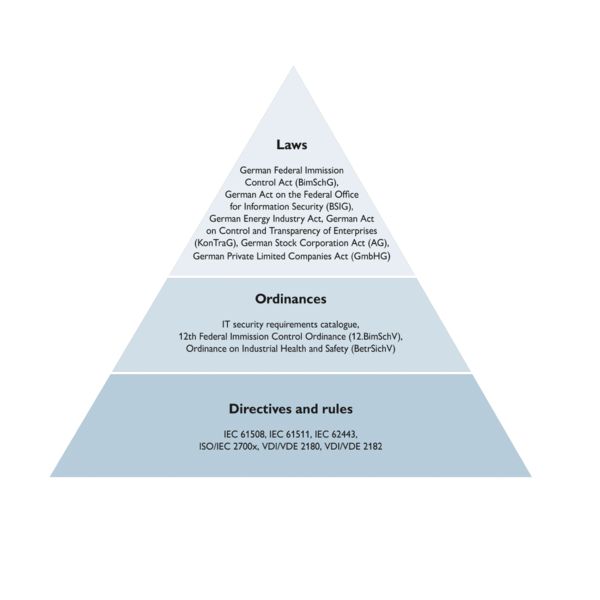

Vista geral das leis, regulamentos, diretrizes e regras relevantes