Seguridad industrial

Los ciberataques suponen una grave amenaza para particulares, empresas y administraciones públicas

Los ciberataques, principal riesgo La ciberseguridad es un factor decisivo en el mundo empresarial moderno

La importancia de la ciberseguridad ha aumentado considerablemente en los últimos años. El aumento de los ciberataques plantea grandes retos a las empresas e instituciones públicas. Con la creciente interconexión y digitalización, también aumenta el espacio para posibles ciberataques. En la Unión Europea, por ejemplo, se produce un ataque de ransomware cada once segundos. Y los atacantes y los métodos de ataque son cada vez más profesionales.

Implementar una estrategia de seguridad integral es esencial para protegerse de amenazas en constante evolución y evitar sabotajes, tiempos de inactividad o pérdida de datos. La ciberseguridad es un factor decisivo para garantizar la viabilidad comercial de su empresa.

La aplicación de medidas de ciberseguridad se convierte en un requisito legal

La ciberseguridad se convierte en un requisito legal La implantación de la ciberseguridad ya no solo es obligatoria para las infraestructuras críticas

La digitalización de los datos de producción, de productos y de clientes es uno de los factores decisivos a la hora de aumentar el valor añadido de una empresa. Por lo tanto, estos datos deben estar especialmente protegidos.

La Comisión Europea así lo detectó y presentó una estrategia europea de ciberseguridad en diciembre de 2020. En ella se definen las normas relativas a la seguridad y a la defensa de componentes, sistemas y empresas frente a ciberataques. Los requisitos legales para la aplicación de la ciberseguridad ya se habían establecido hace tiempo para las infraestructuras críticas. Estos se amplían ahora con la nueva Directiva NIS 2 (Network and Information Security o Seguridad de la información y de la red) de la UE. Sin embargo, los estrictos requisitos de la directiva NIS 2 solo pueden cumplirse si los productos utilizados se han desarrollado según el principio de seguridad por diseño (Security by Design). La UE ha redactado la Ley de Ciberresiliencia (CRA) para resolver este reto. La nueva Directiva de máquinas de la UE es un complemento de la CRA, que también reconoce a la maquinaria como producto.

Ciberseguridad en la industria

Deben tenerse en cuenta los requisitos de seguridad ICS e IT

La combinación de IT y OT

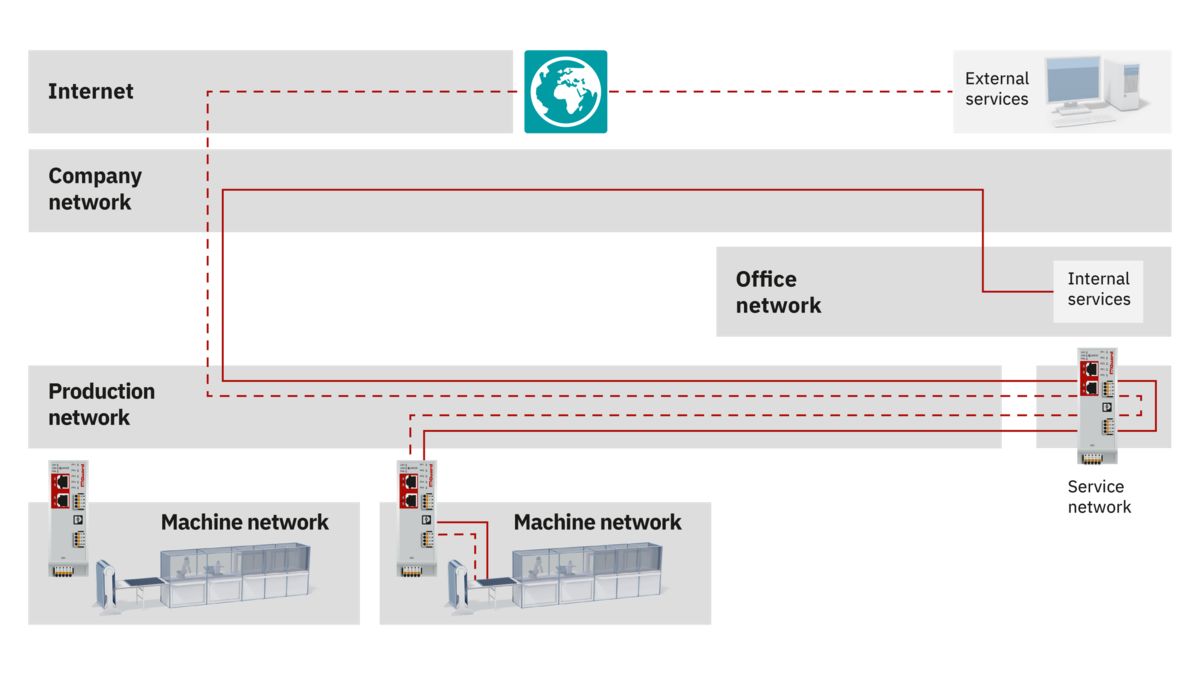

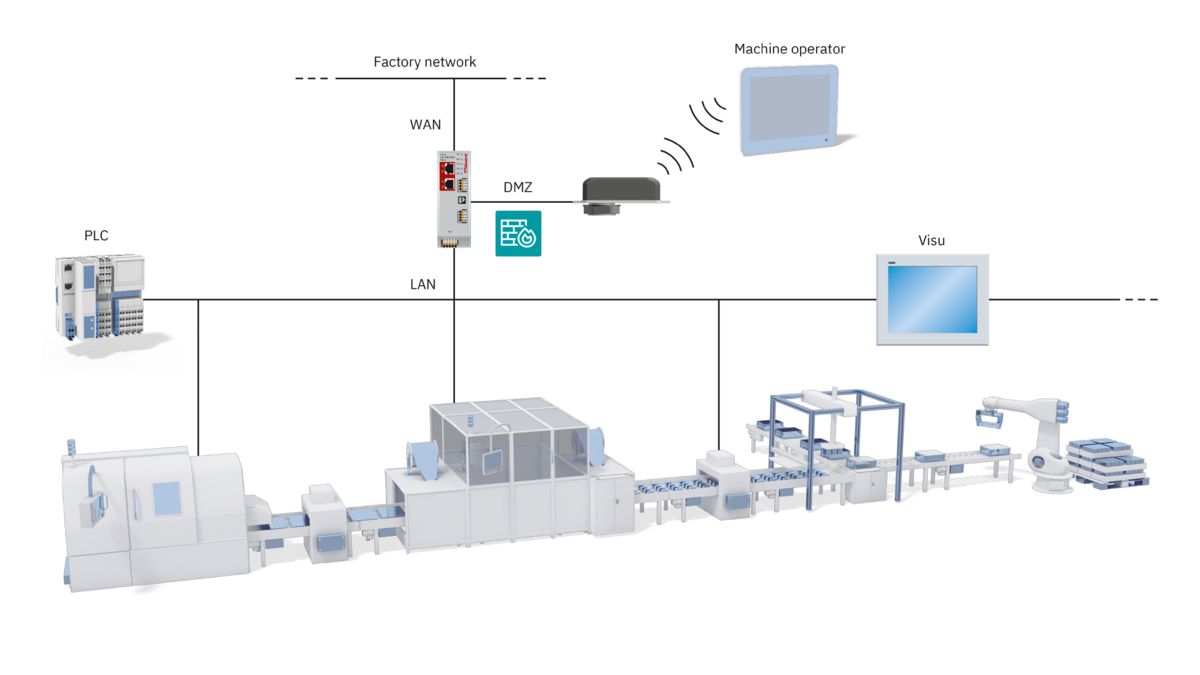

La seguridad de su empresa reside en dos mundos: IT (tecnología de la información) y OT (tecnología operativa). Para proteger sus redes e instalaciones, es necesario tener en cuenta ambos mundos y contar con un concepto de seguridad completo. Un enfoque eficaz y eficiente solo puede desarrollarse mediante una estrategia coordinada.

La serie de normas internacionales IEC 62443 tiene por objeto ofrecer orientación para el funcionamiento seguro de los sistemas de automatización industriales (sistemas ICS); desde el diseño hasta la gestión, pasando por la implementación.

Para ello, describe los requisitos básicos que deben cumplir los fabricantes de componentes, los integradores de sistema y los operadores. La IEC 62443 complementa así a la norma ISO 27001, que abarca principalmente las regulaciones para la seguridad IT. Juntas, ambas normas ofrecen un método integral para evitar los ciberataques.

Las mayores amenazas

Se observan claramente las ventajas de una creciente interconexión, como el aumento de la productividad o la flexibilización. Sin embargo, el aumento de la interconexión y la fusión resultante de la IT y la OT están creando inevitablemente interfaces de ataque cada vez más avanzadas en las redes corporativas.

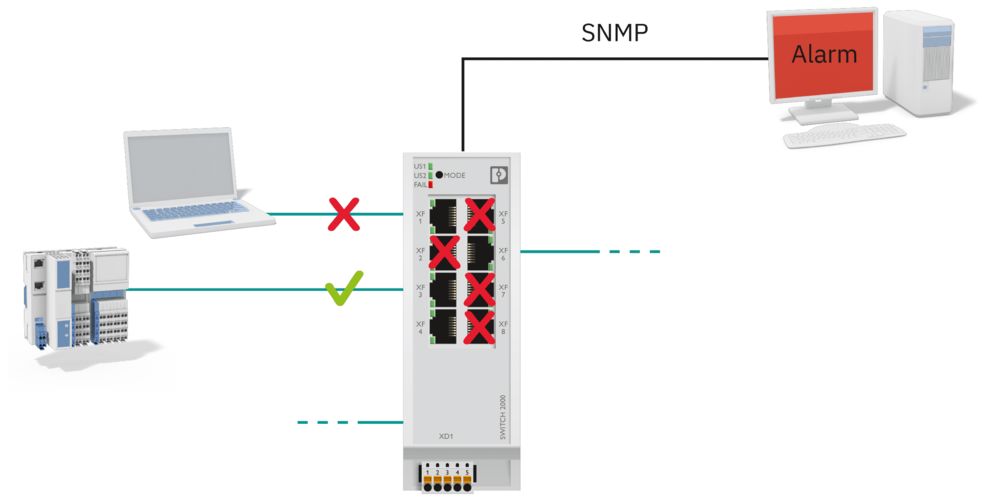

Los delincuentes logran aprovechar reiteradamente las vulnerabilidades del IIoT (Internet industrial de las cosas) y acceden así a las empresas y las infraestructuras. Por lo tanto, surge la pregunta de hasta qué punto se pueden interconectar los entornos de automatización a gran escala y, al mismo tiempo, proteger las instalaciones industriales contra ataques de piratas informáticos o software dañino. A continuación, ofrecemos una visión general de las mayores amenazas y de las posibles medidas de protección.

Nuestro concepto de ciberseguridad

Nuestro concepto 360°-Security completo

360°-Security – nuestra oferta completa sin concesiones

Solo se puede lograr una buena protección contra los ciberataques si se toman medidas técnicas y organizativas que estén coordinadas entre sí. Por eso, ofrecemos una seguridad de 360º que simplifica la protección de las instalaciones y las protege por los cuatro costados:

Servicios seguros

Nuestros especialistas en seguridad, formados y competentes, le asesorarán sobre cómo minimizar los riesgos de seguridad individuales en su instalación y, si lo desea, elaborarán un concepto de seguridad (certificado según la norma IEC 62443-2-4). Además, transmitimos nuestros conocimientos en cursos de formación para que sus empleados estén preparados para la ciberseguridad.

Soluciones seguras

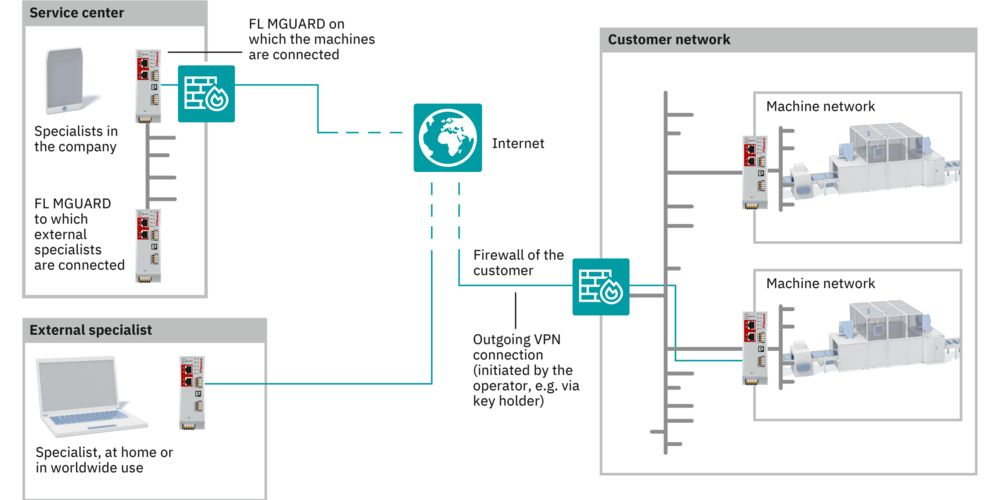

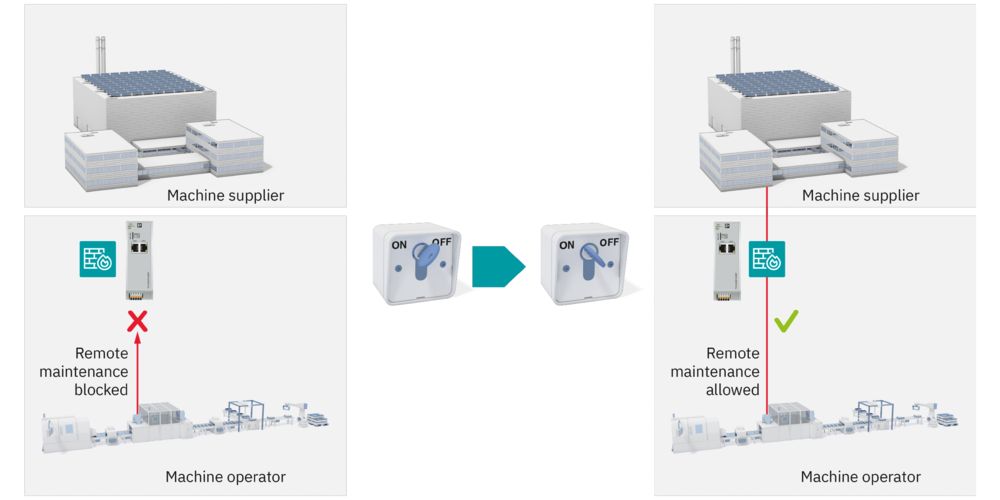

Nuestros conceptos de seguridad protegen sus procesos típicos, por ejemplo, con ayuda de conceptos por zonas, un control del flujo de datos y el empleo de componentes reforzados. Además, se consolidan y protocolizan los procesos seguros.

Productos seguros

La seguridad está anclada en todo el ciclo de vida de nuestros productos. Nuestros productos se desarrollan de acuerdo con el proceso de desarrollo IEC 62443-4-1 y un número de dos dígitos de equipos ya están certificados de acuerdo con IEC 62443-4-2. Además, nuestro PSIRT, también certificado según la norma IEC 62443-4-1, proporciona seguridad adicional mediante una comunicación transparente sobre las vulnerabilidades de seguridad y actualizaciones periódicas de seguridad.

Enlaces y descargas

LinkedIn: Industrial Communication and Cyber Security ¡Forme parte de nuestra comunidad ahora!

Las redes de comunicación industriales nos permiten transmitir datos de forma fiable desde el campo hasta el nivel del sistema de control y la nube. En nuestra página de LinkedIn Industrial Communication and Cyber Security encontrará información interesante sobre la disponibilidad de la red, la ciberseguridad, el mantenimiento remoto y mucho más. ¡Pase a formar parte de nuestra comunidad!