Industrial Security

Cyber-Attacken stellen eine ernsthafte Bedrohung für Einzelpersonen, Unternehmen und staatliche Einrichtungen dar

Cyber-Attacken als Top-Risiko Cyber Security ist ein entscheidender Faktor in der modernen Geschäftswelt

Die Bedeutung von Cyber Security ist in den vergangenen Jahren deutlich gestiegen. Denn die Zunahme von Cyber-Attacken stellt Unternehmen und öffentliche Einrichtungen vor große Herausforderungen. Mit zunehmender Vernetzung und Digitalisierung erhöht sich gleichzeitig auch die Angriffsfläche für Cyber-Attacken. So findet in der Europäischen Union z. B. alle elf Sekunden ein Ransomware-Angriff statt. Und die Angreifer und Angriffsmethoden werden immer professioneller.

Die Implementierung einer umfassenden Security-Strategie ist unerlässlich, um sich vor den ständig weiterentwickelnden Bedrohungen zu schützen und Sabotage, Ausfallzeiten oder Datenverlust zu verhindern. Cyber Security ist ein entscheidender Faktor, um die Geschäftsfähigkeit Ihres Unternehmens sicherzustellen.

Die Umsetzung von Cyber-Security-Maßnahmen wird Gesetz

Cyber Security wird Gesetz Umsetzung von Cyber Security nicht mehr nur für kritische Infrastrukturen verpflichtend

Die Digitalisierung von Produktions-, Produkt- und Kundendaten ist einer der entscheidenden Faktoren zur Steigerung der Wertschöpfung eines Unternehmens. Daher müssen diese Daten besonders geschützt werden.

Die EU-Kommission hat dies erkannt und im Dezember 2020 eine europäische Strategie für Cyber-Sicherheit vorgestellt. Diese legt Standards für die Sicherheit und Abwehrfähigkeit von Komponenten, Systemen und Unternehmen vor Cyber-Angriffen fest. Für kritische Infrastrukturen sind gesetzliche Vorgaben zur Umsetzung von Cyber Security schon längst etabliert. Mit der neuen NIS-2-Richtlinie (Network and Information Security) der EU wird dies nun ausgeweitet. Die hohen Anforderungen der NIS-2-Richtlinie lassen sich jedoch nur erfüllen, wenn die eingesetzten Produkte nach Security-by-Design entwickelt wurden. Um diese Herausforderung zu lösen, wurde durch die EU der Cyber Resilience Act (CRA) definiert. Die neue EU-Maschinenverordnung ist eine Ergänzung zum CRA, der auch Maschinen als Produkt sieht.

Cyber Security in der Industrie

Die Anforderungen von ICS- und IT-Security müssen berücksichtigt werden

Das Zusammenspiel von IT und OT

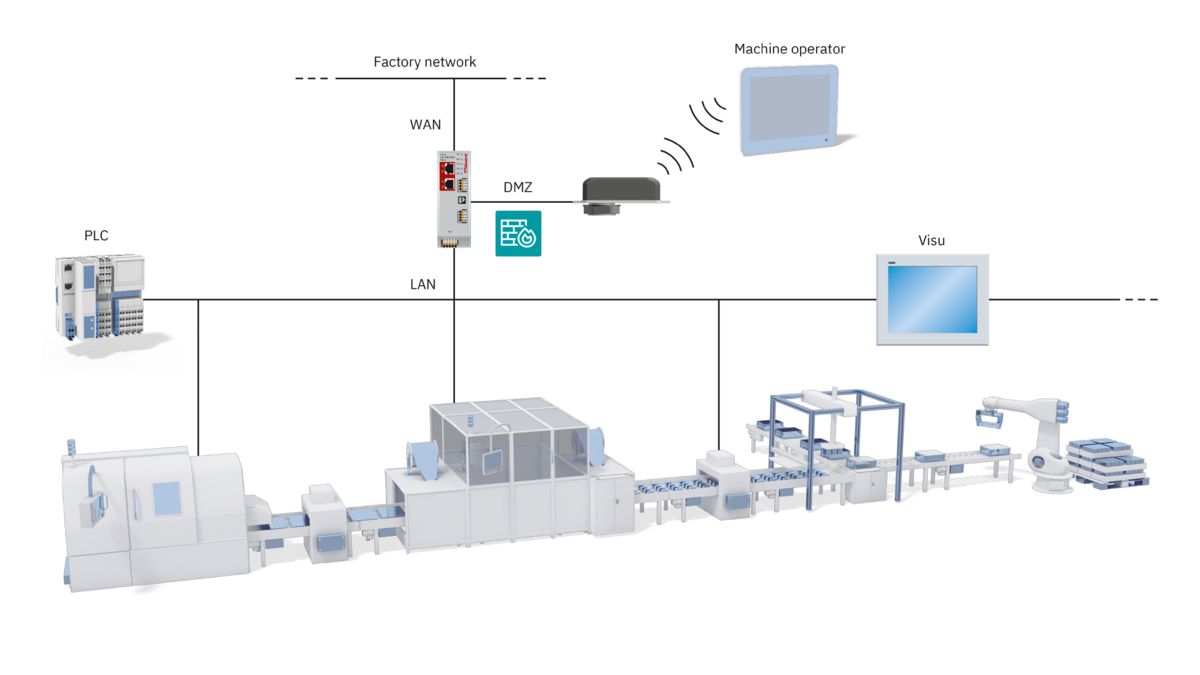

Die Sicherheit Ihres Unternehmens befindet sich in zwei Welten: IT (Information Technology) und OT (Operational Technology). Um den Schutz Ihrer Netzwerke und Anlagen sicherzustellen, sind die Betrachtung beider Welten und ein ganzheitliches Sicherheitskonzept notwendig. Nur durch ein abgestimmtes Vorgehen lässt sich ein wirksamer und effizienter Ansatz erarbeiten.

Die internationale Normenreihe IEC 62443 hat das Ziel, eine Hilfestellung für den sicheren Betrieb von industriellen Automatisierungssystemen (ICS-Systeme) zu leisten, vom Design über die Implementierung bis hin zum Management.

Zu diesem Zweck beschreibt sie grundlegende Anforderungen für Komponentenhersteller, Systemintegratoren und Betreiber. Die IEC 62443 ergänzt somit die Norm ISO 27001, die hauptsächlich Regelungen für die IT-Sicherheit umfasst. Gemeinsam bieten die beiden Normen einen gesamtheitlichen Ansatz zum Schutz vor Cyber-Attacken.

Die größten Bedrohungen

Die Vorteile einer wachsenden Vernetzung, wie Steigerung der Produktivität oder Flexibilisierung, sind offensichtlich. Doch durch die steigende Vernetzung und der damit folgenden Verschmelzung von IT und OT entstehen zunehmend erweiterte Angriffsoberflächen in Unternehmensnetzwerken.

Kriminellen gelingt es immer wieder, mögliche Schwachstellen im IIoT (Industrial Internet of Things) auszunutzen und damit Zugriff auf Unternehmen und Infrastrukturen zu erhalten. Somit stellt sich hier die Frage, wie großflächig Automatisierungsumfelder vernetzt und dabei gleichzeitig Industrieanlagen gegen Hackerangriffe oder Schad-Software gesichert werden können. Die folgenden Punkte geben Ihnen eine Übersicht über die größten Bedrohungen und mögliche Schutzmaßnahmen.

Unser Cyber-Security-Konzept

Unser vollständiges 360°-Security-Konzept

360°-Security – unser vollständiges Angebot ohne Kompromisse

Eine gute Absicherung gegen Cyber-Angriffe kann nur gelingen, wenn aufeinander abgestimmte technische und organisatorische Maßnahmen ineinandergreifen. Deshalb bieten wir 360°-Security, die den Schutz von Anlagen vereinfacht und sie von allen Seiten absichert:

Sichere Dienstleistungen

Unsere geschulten und kompetenten Security-Spezialistinnen und-Spezialisten beraten Sie, wie Sie die individuellen Sicherheitsrisiken in Ihrer Anlage minimieren können, und erstellen auf Wunsch ein Security-Konzept (zertifiziert nach IEC 62443-2-4). Um auch Ihre Mitarbeitenden fit für Cyber Security zu machen, geben wir unser Wissen in Schulungen weiter.

Sichere Lösungen

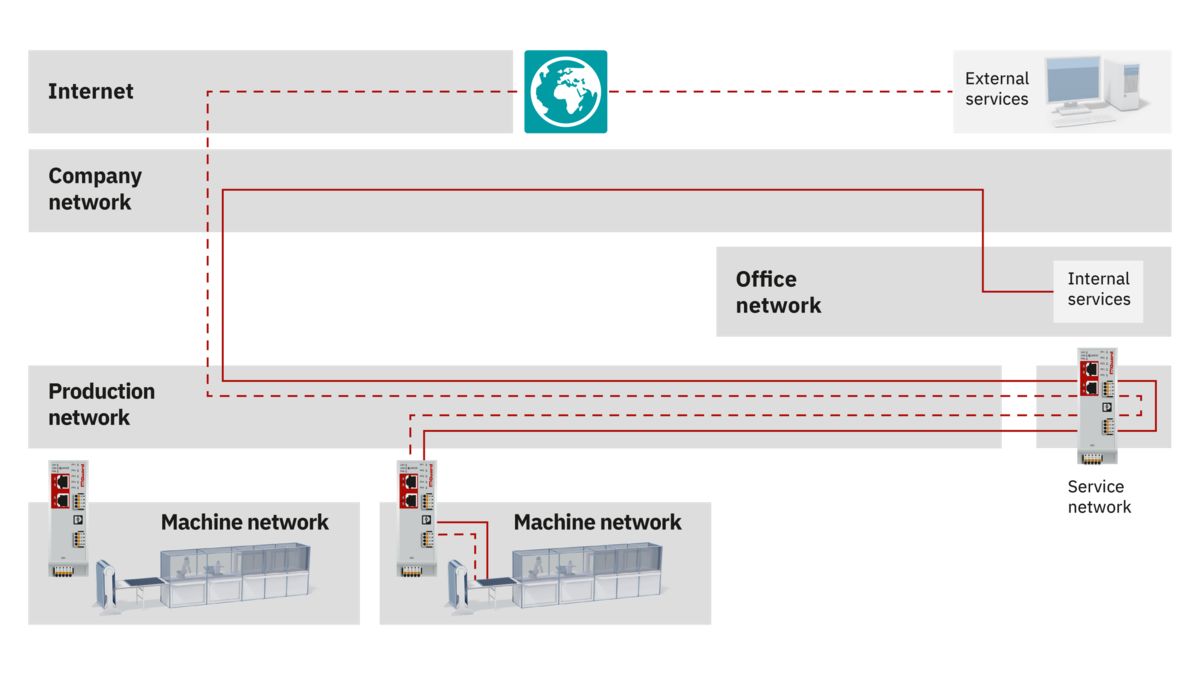

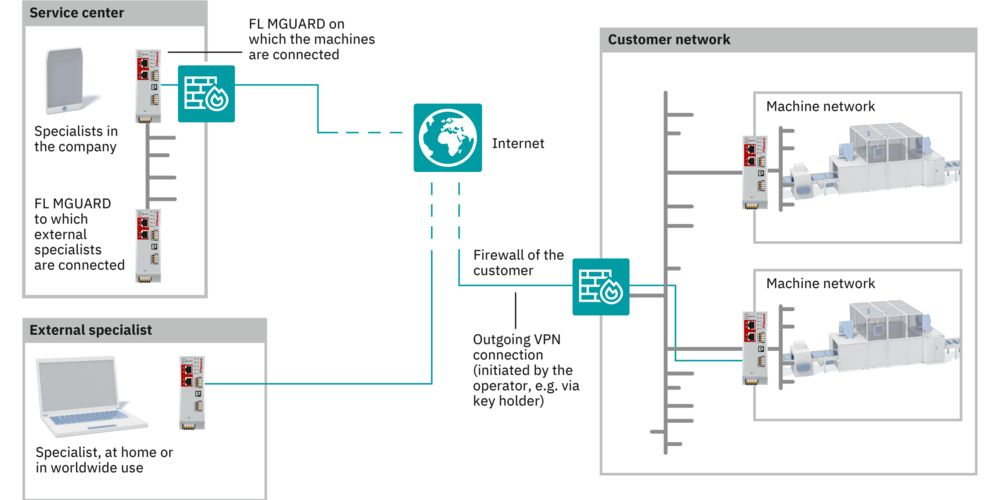

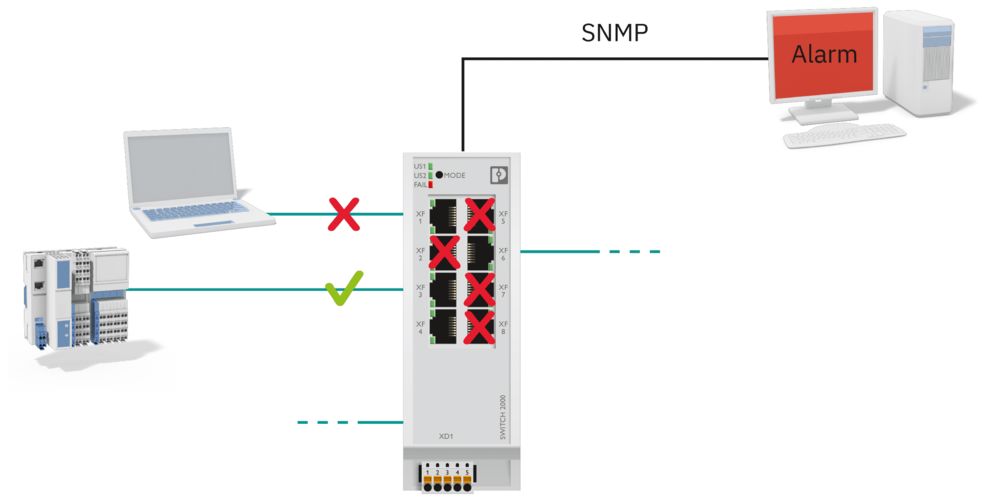

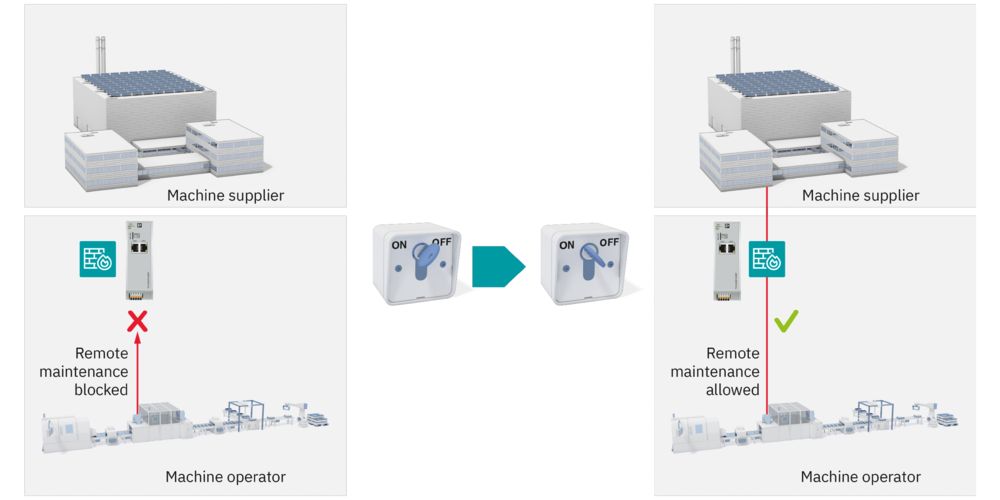

Unsere Security-Konzepte schützen Ihre kritischen Prozesse, z. B. mithilfe von Zonenkonzepten, einer Datenflusskontrolle und dem Einsatz gehärteter Komponenten. Außerdem werden sichere Prozesse etabliert und dokumentiert.

Sichere Produkte

Security ist im gesamten Lebenszyklus unserer Produkte verankert. Unsere Produkte werden nach dem IEC-62443-4-1-Entwicklungsprozess entwickelt und bereits eine zweistellige Anzahl von Geräten ist auch nach der IEC 62443-4-2 zertifiziert. Zusätzlich sorgt unser PSIRT, ebenfalls nach IEC 62443-4-1 zertifiziert, durch transparente Kommunikation über Sicherheitslücken und regelmäßige Security-Updates für zusätzliche Sicherheit.

Links und Downloads

LinkedIn: Industrial Communication und Cyber Security Jetzt Teil unserer Community werden!

Industrielle Kommunikationsnetzwerke ermöglichen es uns, Daten vom Feld über die Steuerungsebene bis hin zur Cloud zuverlässig zu übertragen. Auf unserer LinkedIn-Seite Industrial Communication und Cyber Security finden Sie interessante Informationen rund um die Themen Netzwerkverfügbarkeit, Cyber Security, Fernwartung und vieles mehr. Werden Sie Teil unserer Community!