Safety meets Security So bauen Sie Ihre Maschinen sicher auf: Erfahren Sie, wie Sie Ihre Maschinen ganzheitlich und normkonform absichern.

Die fortschreitende Digitalisierung und Vernetzung von Maschinen und Systemen führt zu einer zunehmenden Verschmelzung von Safety und Security. Außerdem nimmt die Kriminalität im Internet als Bedrohungspotenzial für Unternehmen immer mehr zu. Eine Vielzahl von Unternehmen hat bereits Cyber-Attacken mit Produktionsausfällen zu verzeichnen. Cyber-Kriminalität wird daher als eines der größten Geschäftsrisiken angesehen.

Neue EU-Vorgaben Funktionale Sicherheit und Cyber Security rücken zusammen

Um diesem Bedrohungspotenzial zu begegnen, werden aktuell regulatorische Entwicklungen in der Europäischen Union angestrengt. Insbesondere sind hier die neue Maschinenverordnung, der Cyber Resilience Act und die NIS2 zu nennen.

Die EU-Maschinenverordnung (MVO), die ab dem 20. Januar 2027 Anwendung findet, legt EU-weite Schutzziele für die Konstruktion und den Bau von Maschinen fest. Sie berücksichtigt neue Risiken und passt die Sicherheitsvorgaben an den aktuellen technologischen Fortschritt an. Der Cyber Resilience Act (CRA) hingegen schützt Konsumenten und Unternehmen, die digitale Produkte oder Software erwerben oder nutzen. Hierzu werden verbindliche Cyber-Sicherheitsstandards für Hersteller und Händler festgelegt sowie eine CE-Kennzeichnung für cyber-sichere Produkte vorgegeben, die im Europäischen Wirtschaftsraum zur Verfügung gestellt werden.

Die funktionale Sicherheit und Security können nicht mehr isoliert betrachtet werden: Sie sind komplementäre Aspekte der Maschinen- und Systemsicherheit. Die Sicherheit von Maschinen und Systemen hängt sowohl von physischen Schutzmaßnahmen (Safety) als auch von Maßnahmen zur Abwehr von Cyber-Bedrohungen (Security) ab. Ein ganzheitlicher Ansatz, der beide Aspekte berücksichtigt und Synergien nutzt, wird durch die neue Maschinenverordnung und den Cyber Resilience Act gefördert.

Funktionale Sicherheit vs. Cyber Security Wie grenzt sich die Cyber Security zur funktionalen Sicherheit ab?

Funktionale Sicherheit steht für die korrekte Funktion des sicherheitsbezogenen (Steuerungs-)Systems und für andere risikomindernde Maßnahmen. Wenn hier ein kritischer Fehler auftritt, leitet die Steuerung den sicheren Zustand ein. Die Anforderungen an die Beschaffenheit von sicherheitsrelevanten Steuerungsteilen sind in der B-Norm EN ISO 13849 sowie der Reihe IEC 61508/IEC 61511/IEC 62061 beschrieben. Je nach Risikohöhe stuft man die entsprechenden risikoreduzierenden Maßnahmen in unterschiedliche Sicherheitsniveaus ein: Performance Level (PL) oder Safety Integrity Level (SIL).

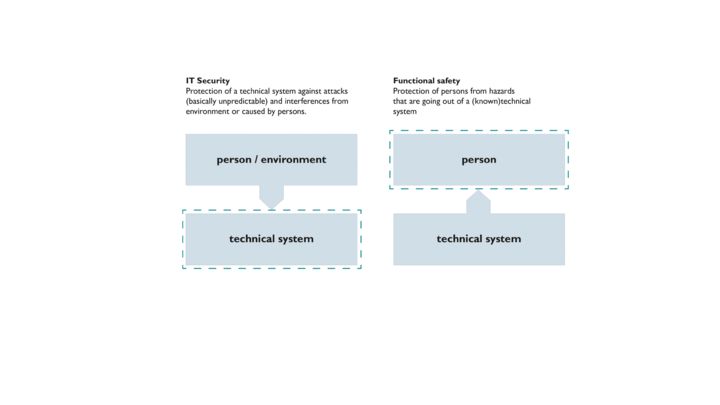

Vergleich zwischen Cyber Security und funktionaler Sicherheit

Die Cyber Security dagegen schützt vor Attacken auf die Verfügbarkeit, Integrität und Vertraulichkeit von Daten. Dies schafft sie durch vorbeugende oder reaktive technische und organisatorische Maßnahmen. Vernachlässigt man die Security-Aspekte im Safety-Umfeld, kann dies direkte Auswirkungen auf die Fertigungseinrichtungen haben. Indirekt kann dies auch Auswirkungen auf den Produktionsprozess und damit auf das Endprodukt haben. Beispiele sind pharmazeutische Artikel oder sicherheitsrelevante Bauteile für die Automobilindustrie. Hier können Veränderungen erhebliche negative Einflüsse auf die Konsumenten haben.

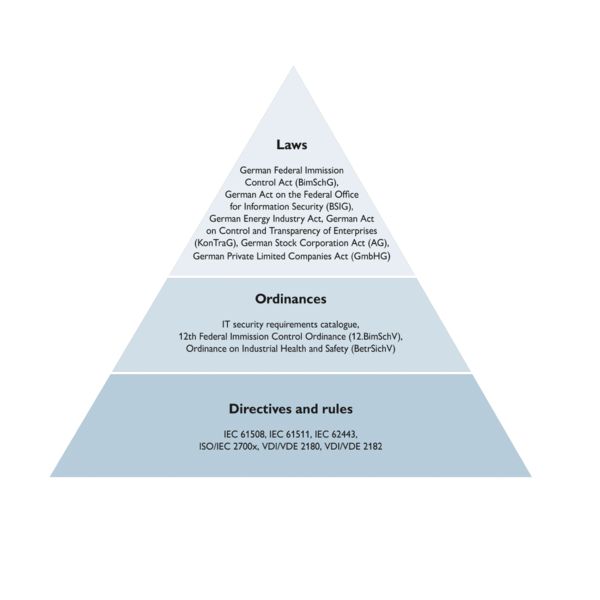

Überblick über die relevanten Gesetze, Verordnungen, Richtlinien und Regeln