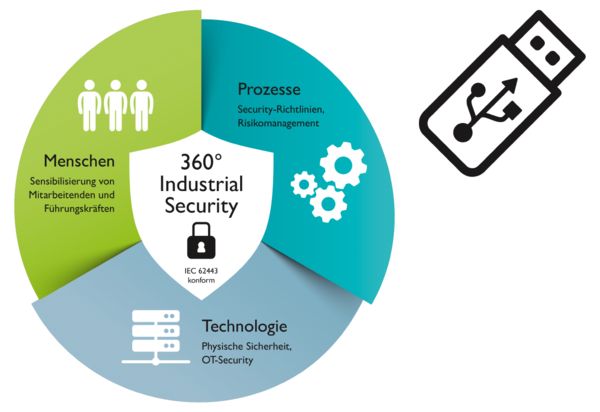

Unabdingbar: Ein ganzheitlicher 360°-Industrial-Security-Ansatz

Technologie ist wertvoll – umfassende Sicherheit erfordert jedoch mehr

Security-Management wird in der Praxis häufig leider noch sehr einseitig betrachtet. Bei der Entwicklung eines Security-Konzepts steht oftmals nur die Vernetzung der Dinge durch Technik im Fokus, die zentralen Aspekte “Menschen” und “Prozesse” werden vernachlässigt. Was zu enormen Security-Risiken und Folgeschäden führt, da Cyber-Vorfälle dann ein leichtes Spiel haben.

Beispiel einer Top-Bedrohung

Ein Beispiel für eine Top-Bedrohung (Faktor Menschen und Technik) im industriellen Umfeld: Das Einschleusen von Schadsoftware über Wechselträger und externe Hardware. Hintergrund: fehlende Sensibilisierung und unzureichendes Know-how im Unternehmen.

360°-Industrial-Security-Ansatz – unabdingbar zur umfassenden Sicherung Ihrer Anlage

Zentrale Fragestellungen bei der Entwicklung eines ganzheitlichen Security-Konzepts Zur Veranschaulichung führen wir Ihnen im Folgenden eine kleine Auswahl an möglichen Fragestellungen zu den zentralen Sicherheitsaspekten "Menschen", "Prozesse" und "Technik" auf.

Beispiele für zentrale Fragestellungen zum Sicherheitsaspekt "Menschen":

- Gibt es eine von der Geschäftsführung verabschiedete Leitlinie zur Informationssicherheit und sind alle Mitarbeitenden darauf hingewiesen worden?

- Gibt es Sensibilisierungskonzepte und Seminare zur Informationssicherheit?

- Gibt es eine von der Leitungsebene verabschiedete aktuelle Leitlinie zum Notfallmanagement?

Beispiele für zentrale Fragestellungen zum Sicherheitsaspekt "Prozesse":

- Werden die Mitarbeitenden regelmäßig zu Themen der Informationssicherheit geschult bzw. sensibilisiert?

- Werden externe Mitarbeitende geregelt in ihre Aufgaben eingewiesen und über bestehende Regelungen zur Informationssicherheit unterrichtet?

- Werden Mitarbeitende angewiesen, bei Abwesenheit ihr Büro zu verschließen oder ihre Arbeitsunterlagen wegzuschließen?

Beispiele für zentrale Fragestellungen zum Sicherheitsaspekt "Technologie":

- Gibt es ein Schutzkonzept, wie IT-Systeme abgesichert werden müssen?

- Ist die Nutzung von nicht freigegebener Hard- und Software geregelt und dokumentiert und sind alle Mitarbeitende darüber informiert?

- Existiert ein Prozess, nach dem kritische Systemaktualisierungen in der Automatisierungsanlage getestet, freigegeben und eingebracht werden? Ist dieser Prozess dokumentiert und erprobt?

Das könnte Sie auch interessieren

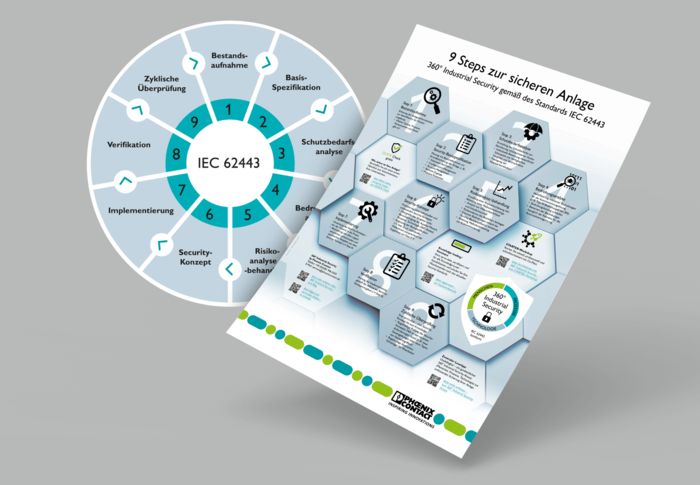

Neun zentrale Steps zur sicheren Anlage gemäß IEC 62443

Holen Sie sich das zentrale Wissen „Wie sichere ich meine Anlage ganzheitlich?“, und zwar gemäß des Standards IEC 62443. Die einzelnen Schritte sind kompakt und verständlich von unseren Expertinnen und Experten in Form eines Posters zusammengefasst.

Tipp: Auf Anfrage senden wir Ihnen auch gerne ein gedrucktes Exemplar gratis zu!