Sécurité industrielle

Les cyberattaques représentent une menace sérieuse pour les particuliers, les entreprises et les institutions gouvernementales

Les cyberattaques, un risque majeur La cybersécurité est un facteur décisif dans le monde moderne des affaires

La cybersécurité a considérablement gagné en importance ces dernières années. En effet, la multiplication des cyberattaques pose des défis majeurs aux entreprises et aux institutions publiques. Le développement de la mise en réseau et de la digitalisation accroît en même temps la surface d'exposition aux cyberattaques. Ainsi, dans l'Union européenne, une attaque de ransomware a lieu toutes les onze secondes. Les cybercriminels et les méthodes d'attaque sont de plus en plus professionnels.

La mise en œuvre d'une stratégie de sécurité globale est indispensable pour se protéger contre les menaces en constante évolution et pour éviter les sabotages, les pannes ou les pertes de données. La cybersécurité est essentielle afin d'assurer la viabilité de votre entreprise.

La mise en œuvre de mesures de cybersécurité devient obligatoire

La cybersécurité fait loi La mise en œuvre de la cybersécurité n'est plus seulement obligatoire pour les infrastructures critiques

La numérisation des données relatives à la production, aux produits et aux clients est l'un des facteurs décisifs pour augmenter la valeur ajoutée d'une entreprise. Ces données doivent donc faire l'objet d'une protection particulière.

La Commission européenne l'a reconnu et a présenté en décembre 2020 une stratégie européenne en matière de cybersécurité. Celle-ci établit des normes pour la sécurité et la capacité de défense des composants, des systèmes et des entreprises contre les cyberattaques. Des dispositions légales ont été établies il y a longtemps pour la mise en œuvre de la cybersécurité dans les infrastructures critiques. La nouvelle directive NIS 2 (Network and Information Security) de l'UE élargit désormais ces domaines d'application. Les exigences élevées de la directive NIS 2 ne peuvent toutefois être satisfaites que si les produits utilisés ont été développés en pensant à la sécurité dès la conception (security by design). Pour relever ce défi, l'UE a édicté la loi sur la cyberrésilience (CRA : Cyber Resilience Act). Le nouveau règlement européen sur les machines est un complément à la loi CRA, qui considère également les machines comme des produits.

Cybersécurité dans l'Industrie

Les exigences en matière de sécurité ICS et informatique doivent être prises en compte

L'interaction de l'informatique et de l'OT

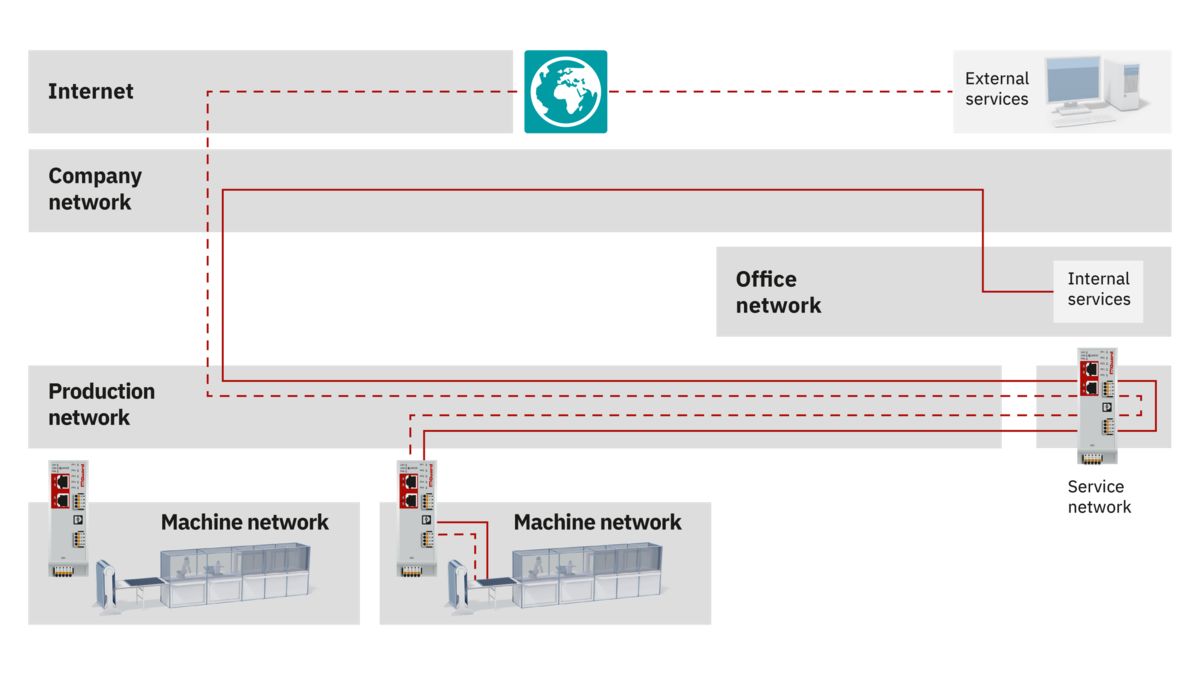

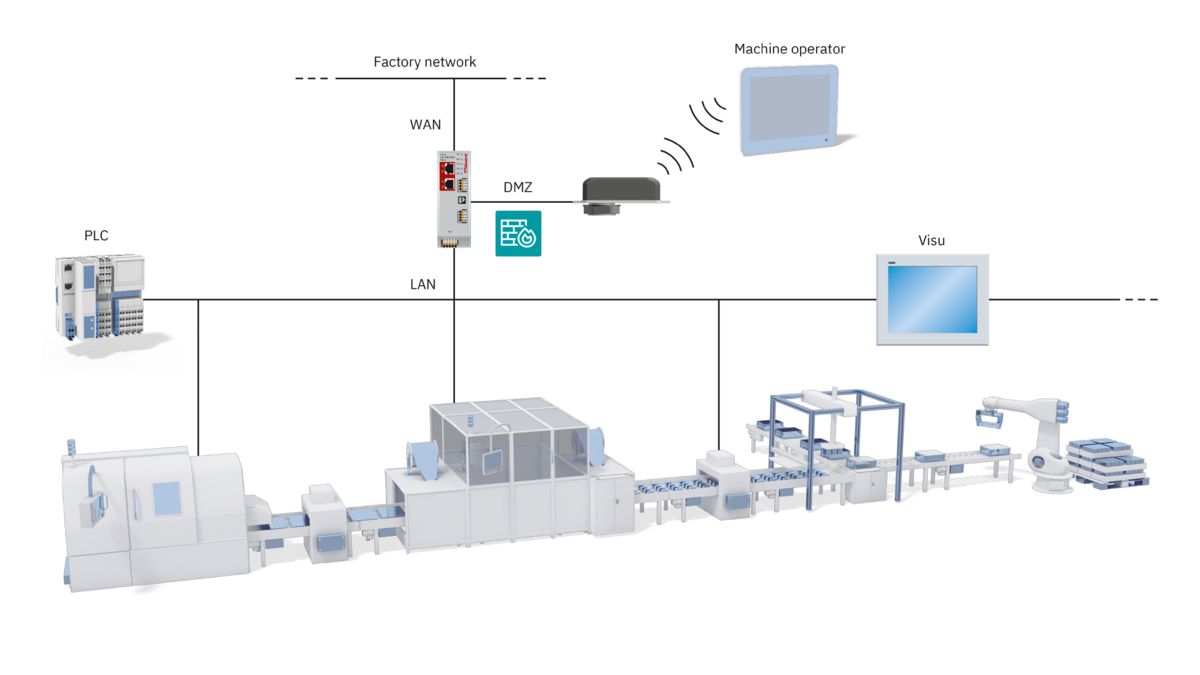

La sécurité de votre entreprise se trouve dans deux univers : l'informatique (Information Technology) et les technologies d'exploitation (Operational Technology). Pour assurer la protection de vos réseaux et de vos installations, il faut considérer ces deux univers et prévoir un concept de sécurité global. Seule une approche coordonnée permet d'élaborer une démarche efficace et efficiente.

L'objectif de la série de normes internationales CEI 62443 est de faciliter le fonctionnement sécurisé des systèmes d'automatisation industriels (systèmes ICS), de la conception jusqu'à la gestion, en passant par l'implantation.

À cette fin, elle décrit les exigences fondamentales pour les fabricants de composants, les intégrateurs de système et les exploitants. La norme CEI 62443 complète ainsi la norme ISO 27001, qui comprend principalement des réglementations relatives à la sécurité informatique. Ensemble, ces deux normes permettent une approche globale de la protection contre les cyberattaques.

Les principales menaces

Les avantages d'une mise en réseau croissante, tels que la productivité ou la flexibilité, sont évidents. Cependant la mise en réseau croissante, et en conséquence la fusion rapide de l'informatique et de l'OT, entraînent forcément de plus en plus de possibilités d'attaques dans les réseaux des entreprises.

Les criminels arrivent régulièrement à exploiter les éventuels points faibles de l'IIoT (Internet industriel des objets) et à obtenir l'accès aux entreprises et aux infrastructures. Ainsi, il faut se demander dans quelle mesure les environnements d'automatisation sont mis en réseau, et comment il est possible simultanément de protéger les installations industrielles contre les piratages informatiques et les logiciels malveillants. Les points suivants vous donneront un aperçu des plus grandes menaces et des mesures de protection possibles.

Notre concept de cybersécurité

Notre concept complet de sécurité à 360°

La sécurité à 360° – notre offre complète sans compromis

Une bonne protection contre les cyberattaques n'est possible que s'il existe une interaction de mesures techniques et organisationnelles harmonisées. C'est pourquoi nous proposons la sécurité à 360° qui facilite la protection des installations de tous les côtés :

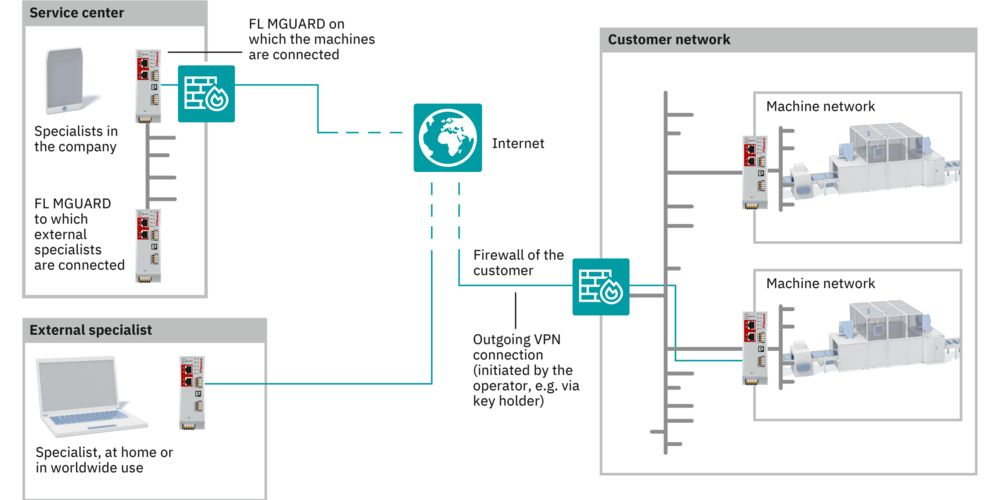

Des prestations de service sûres

Nos spécialistes compétents et formés en matière de sécurité vous conseilleront pour minimiser les risques dans votre installation et pourront établir sur demande un concept de sécurité (certifié selon la norme CEI 62443-2-4). Afin de préparer également vos collaborateurs à la cybersécurité, nous transmettons nos connaissances à l'occasion de formations.

Des solutions sûres

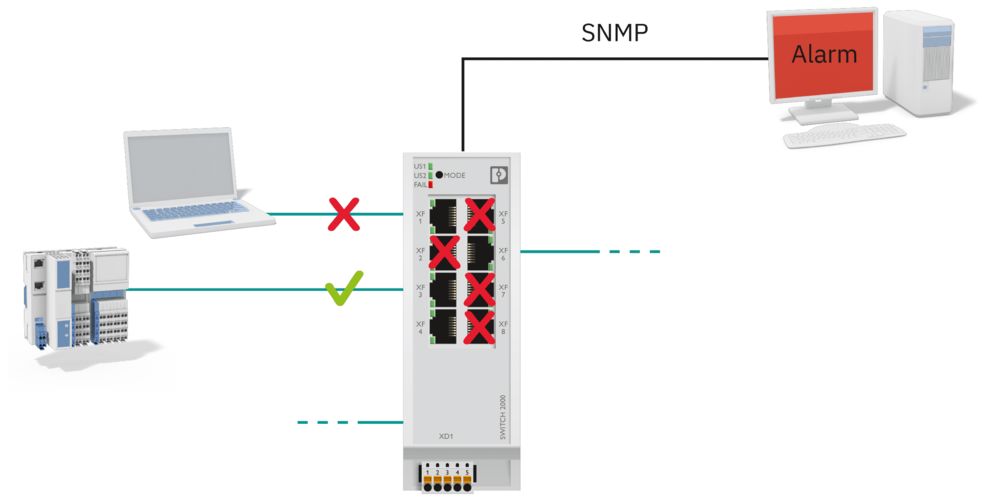

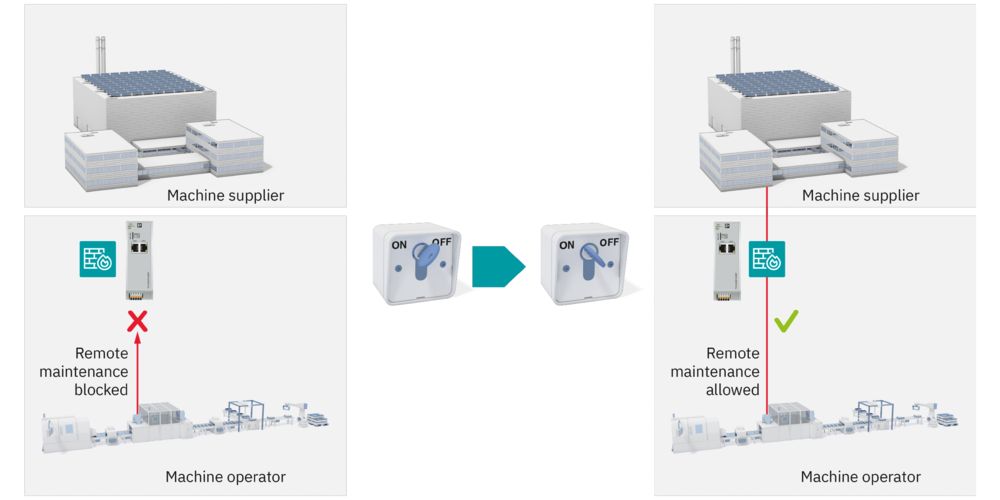

Nos concepts de sécurité protègent vos processus critiques, p. ex. avec des concepts de zones, un contrôle du flux des données et l'utilisation de composants plus résistants. De plus, des processus sécurisés sont établis et enregistrés.

Des produits sûrs

La sécurité est ancrée dans l'ensemble du cycle de vie de nos produits. Nos produits sont développés selon le processus de développement CEI 62443-4-1 et bon nombre de nos appareils sont également déjà certifiés selon la norme CEI 62443-4-2. De plus, notre PSIRT, qui possède aussi la certification CEI 62443-4-1, assure une sécurité supplémentaire grâce à une communication transparente sur les failles de sécurité et des mises à jour de sécurité régulières.

Liens et téléchargements

LinkedIn : Industrial Communication and Cyber Security Rejoignez notre communauté dès maintenant !

Les réseaux de communication industriels nous permettent de transmettre des données de manière fiable depuis le terrain jusqu'au cloud en passant par le niveau de commande. Sur notre page LinkedIn Industrial Communication and Cyber Security (communication industrielle et cybersécurité), vous trouverez des informations intéressantes sur les thèmes de la disponibilité du réseau, de la cybersécurité, de la télémaintenance et bien plus encore. Rejoignez notre communauté !