Sicurezza industriale

Gli attacchi informatici rappresentano una grave minaccia per individui, aziende e organizzazioni governative

Il cybercrime come rischio principale La Cyber Security è un fattore decisivo nel mondo degli affari moderno

L'importanza della Cyber Security è aumentata notevolmente negli ultimi anni. La crescita del cybercrime pone grandi sfide alle aziende e alle istituzioni pubbliche. Con l'aumento dei collegamenti in rete e della digitalizzazione, aumenta anche la vulnerabilità ai cybercrime. Nell'Unione europea, ad esempio, si verifica un attacco ransomware ogni undici secondi. E gli aggressori e i metodi di attacco stanno diventando sempre più professionali.

L'implementazione di una strategia di sicurezza completa è essenziale per proteggere dalle minacce in continua evoluzione e prevenire sabotaggi, tempi di inattività o perdite di dati. La Cyber Security è un fattore decisivo per garantire l'operatività della tua azienda.

L'implementazione delle misure di Cyber Security diventa legge

La Cyber Security diventa legge L'implementazione della Cyber Security non è più obbligatoria solo per le infrastrutture critiche

La digitalizzazione dei dati relativi alla produzione, ai prodotti e ai clienti è uno dei fattori decisivi per aumentare il valore aggiunto di un'azienda. Questi dati devono quindi essere particolarmente protetti.

La Commissione europea ha riconosciuto questo aspetto e ha presentato una strategia europea per la Cyber Security a dicembre 2020. Questa definisce gli standard per la sicurezza e le capacità di difesa di componenti, sistemi e aziende contro gli attacchi informatici. I requisiti legali per l'implementazione della Cyber Security sono gia stati stabiliti da tempo per le infrastrutture critiche. Tale aspetto viene ora ampliato dalla nuova direttiva NIS 2 (Network and Information Security) dell'UE. Tuttavia, i severi requisiti della direttiva NIS 2 possono essere soddisfatti solo se i prodotti utilizzati sono stati sviluppati secondo la strategia Security by Design. Il Cyber Resilience Act (CRA) è stato definito dall'UE per risolvere questa sfida. Il nuovo regolamento macchine dell'UE è un'integrazione del CRA, che riconosce anche le macchine come prodotti.

Cyber Security nell'industria

È necessario tenere conto dei requisiti di sicurezza ICS e IT

Interazione tra IT e OT

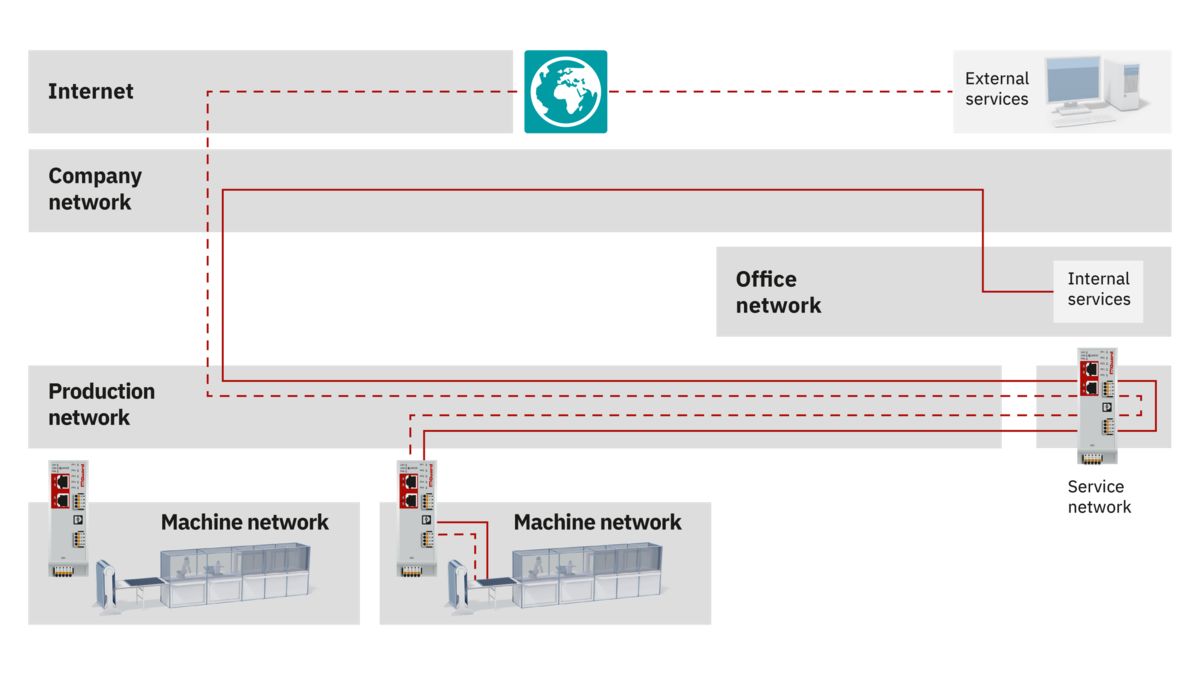

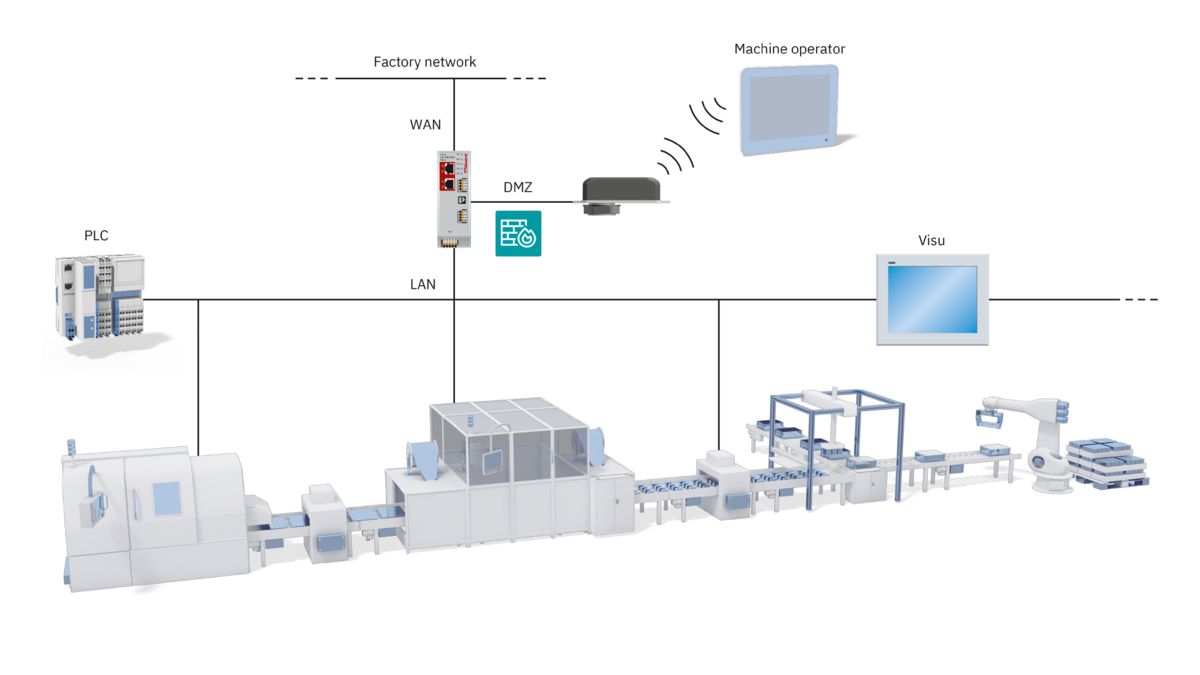

La sicurezza della tua azienda è basata su due mondi: IT (Information Technology) e OT (Operational Technology). Per garantire la protezione delle tue reti e impianti, è necessario osservare entrambi i mondi e un piano di sicurezza olistico. Un approccio efficace ed efficiente può essere sviluppato solo attraverso un approccio coordinato.

La normativa internazionale IEC 62443 ha lo scopo di fornire un ausilio per la gestione sicura dei sistemi di automatizzazione industriali (sistemi ICS) – dal design all'implementazione fino alla gestione.

A tal fine, descrive i requisiti di base per i produttori di componenti, i system integrator e gli operatori. Lo standard IEC 62443 integra quindi la norma ISO 27001, che comprende principalmente le direttive per la sicurezza IT. Insieme, i due standard offrono un approccio olistico per la protezione dagli attacchi informatici.

Le principali minacce

I vantaggi di un'interconnessione crescente sono evidenti: aumento della produttività o maggiore flessibilità. Ma con l'aumento dei collegamenti in rete e la conseguente fusione di IT e OT si creano superfici di attacco sempre più ampie nelle reti aziendali.

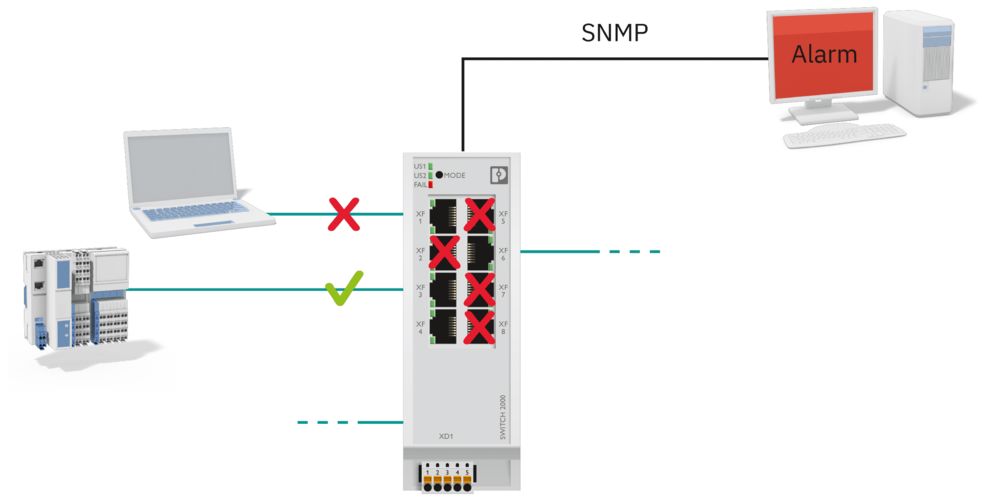

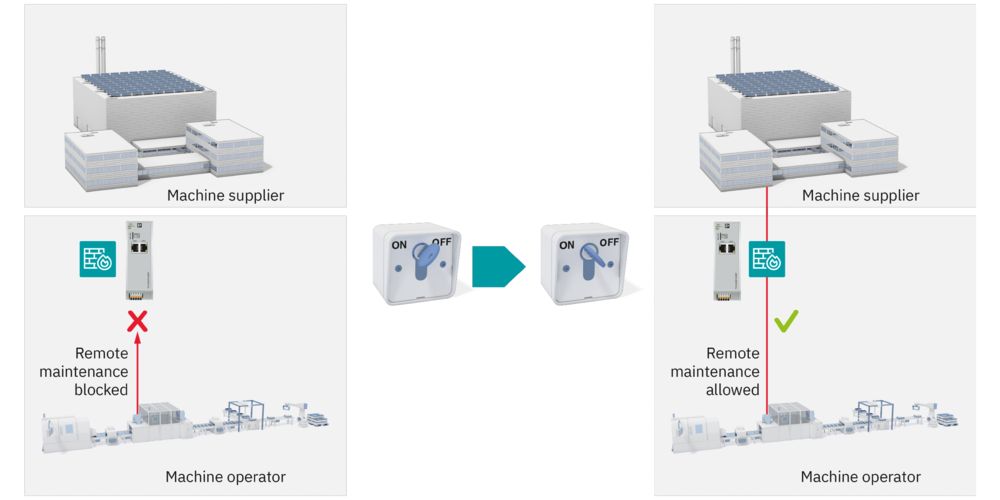

Gli hacker riescono sempre a sfruttare possibili punti deboli nell'IIoT (Industrial Internet of Things) e quindi ad avere accesso alle aziende e alle infrastrutture. A tale proposito ci si chiede come sia possibile collegare in rete ambienti di automazione su larga scala e allo stesso tempo proteggere gli impianti industriali da attacchi di hacker o software dannosi. I seguenti punti ti offrono una panoramica delle principali minacce e delle possibili misure di protezione.

Il nostro piano di Cyber Security

Il nostro piano di sicurezza completo a 360°

Sicurezza a 360°: la nostra offerta completa senza compromessi

Una buona protezione contro il cybercrime risulta efficace solo se vengono adottate misure tecniche e organizzative coordinate. Per questo offriamo una sicurezza a 360°, che semplifica la protezione degli impianti e li protegge completamente:

Servizi sicuri

I nostri esperti di sicurezza qualificati e competenti ti offrono una consulenza sulle possibilità di riduzione al minimo dei singoli rischi per la sicurezza del tuo impianto e creare su richiesta un piano di sicurezza (certificato secondo IEC 62443-2-4). Affinché anche i tuoi dipendenti prendano confidenza con la Cyber Security, offriamo corsi di formazione.

Soluzioni sicure

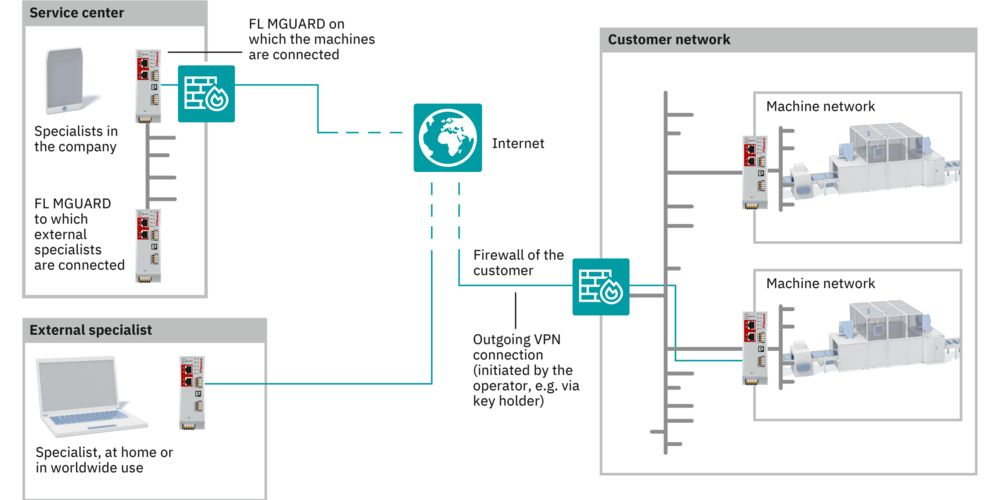

I nostri piani di sicurezza proteggono i tuoi processi critici, ad esempio con l'ausilio di piani a zone, un controllo del flusso dei dati e l'uso di componenti irrobustiti. Inoltre, vengono stabiliti e documentati processi sicuri.

Prodotti sicuri

La sicurezza è radicata nell'intero ciclo di vita dei nostri prodotti. I nostri prodotti sono sviluppati in conformità con il processo di sviluppo secondo la IEC 62443-4-1 e un numero a due cifre di dispositivi è già certificato in conformità con la IEC 62443-4-2. Inoltre, il nostro PSIRT, anch'esso certificato secondo la IEC 62443-4-1, fornisce ulteriore sicurezza attraverso una comunicazione trasparente sulle vulnerabilità e aggiornamenti regolari della sicurezza.

Link e download

LinkedIn: Industrial Communication and Cyber Security Diventa subito parte della nostra Community!

Le reti di comunicazione industriale ci permettono di trasmettere in modo affidabile i dati dal campo al livello di controllo fino al cloud. Sulla nostra pagina LinkedIn Industrial Communication and Cyber Security troverai informazioni interessanti sulla disponibilità della rete, sulla Cyber Security, sulla manutenzione remota e molto altro ancora. Entra a far parte della nostra Community!