Industrial Security

Cyberaanvallen vormen een ernstige bedreiging voor personen, bedrijven en overheidsorganisaties

Cyberaanvallen als grootste risico Cybersecurity is een beslissende factor in de moderne zakenwereld

Cybersecurity is in de afgelopen jaren aanzienlijk belangrijker geworden. De toename van cyberaanvallen stelt bedrijven en openbare instellingen voor grote uitdagingen. Met de toenemende netwerkkoppeling en digitalisering neemt tegelijkertijd ook de aanvalsoppervlakte voor cyberaanvallen toe. In de Europese Unie vindt bijv. elke elf seconden een ransomware-aanval plaats. En de aanvallers en aanvalsmethoden worden steeds professioneler.

Het implementeren van een allesomvattende security-strategie is essentieel voor de beveiliging tegen de voortdurend veranderende bedreigingen en om sabotage, uitvaltijd of gegevensverlies te voorkomen. Cybersecurity is een beslissende factor om ervoor te zorgen dat uw bedrijf blijft functioneren.

De implementatie van Cyber Security-maatregelen wordt wet

Cyber Security wordt wet Implementatie van Cyber Security niet langer alleen verplicht voor kritieke infrastructuren

De digitalisering van productie-, product- en klantgegevens is één van de beslissende factoren om de toegevoegde waarde van een bedrijf te verhogen. Daarom moeten deze gegevens speciaal worden beschermd.

De Europese Commissie heeft dit erkend en heeft in december 2020 een Europese strategie voor Cyber Security gepresenteerd. Hierin worden standaarden gedefinieerd voor de beveiligings- en verdedigingsmogelijkheden van componenten, systemen en bedrijven tegen cyberaanvallen. Wettelijke vereisten voor de implementatie van Cyber Security zijn voor kritieke infrastructuren al lang vastgesteld. De nieuwe NIS 2-richtlijn (Network and Information Security) van de EU breidt dit nu uit. Aan de strenge eisen van de NIS 2-richtlijn kan echter alleen worden voldaan, wanneer de gebruikte producten volgens Security-by-design zijn ontwikkeld. De Cyber Resilience Act (CRA) is door de EU gedefinieerd om deze uitdaging op te lossen. De nieuwe EU-machineverordening is een aanvulling op de CRA, die machines ook als product erkent.

Cybersecurity in de industrie

Er moet rekening worden gehouden met de vereisten voor ICS- en IT-security

Het samenspel van IT en OT

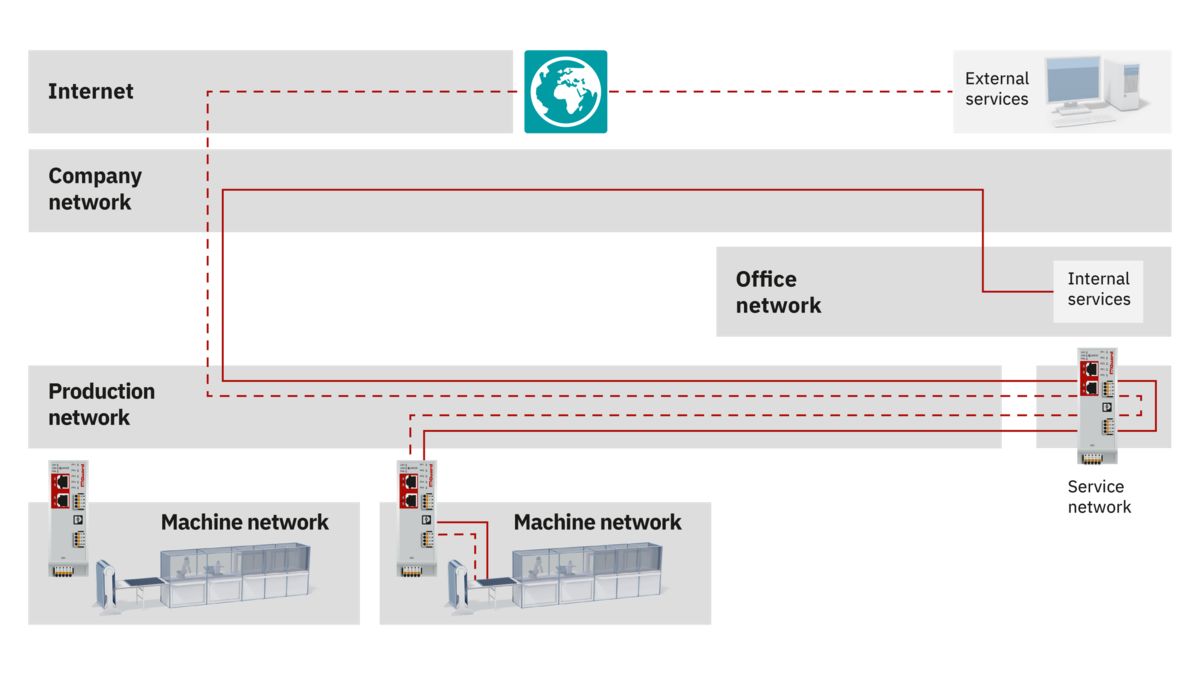

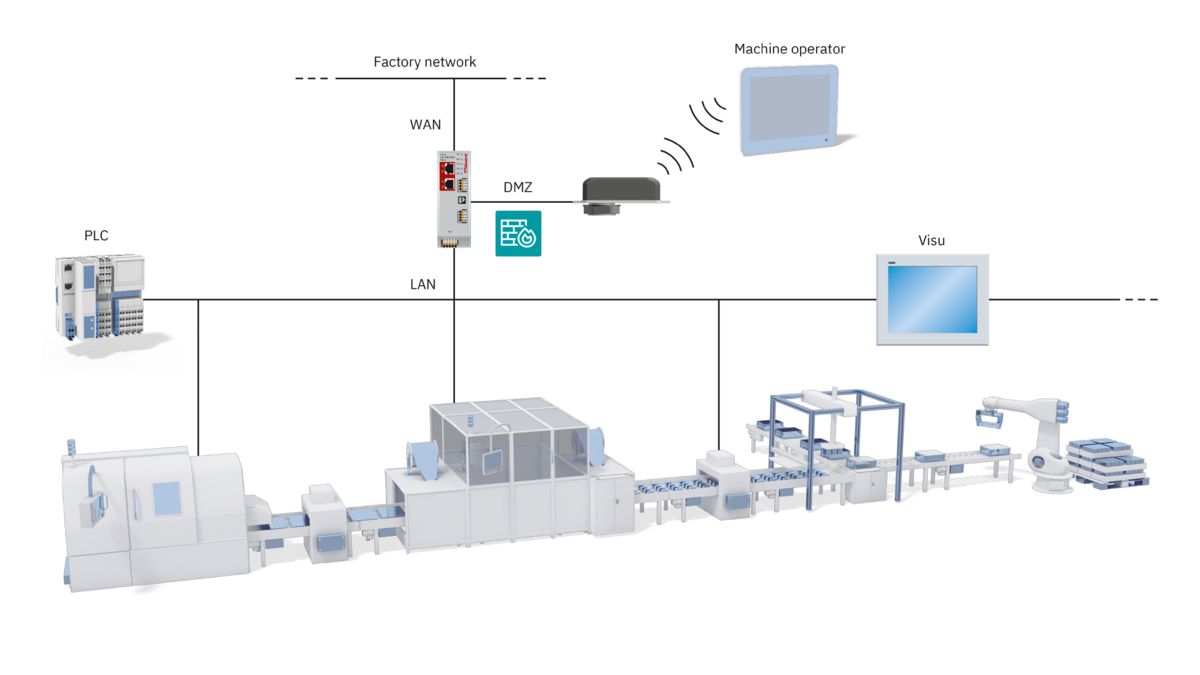

De beveiliging van uw onderneming bevindt zich in twee omgevingen: IT (Information Technology) en OT (Operational Technology). Om de bescherming van uw netwerken en installaties te waarborgen, dienen beide omgevingen en een compleet beveiligingsconcept te worden bekeken. Een effectieve en efficiënte aanpak kan alleen worden uitgewerkt via een gecoördineerde benadering.

De internationale normenreeks IEC 62443 is bedoeld als richtlijn voor de veilige werking van industriële automatiseringssystemen (ICS-systemen), van het design tot de implementatie en het beheer.

Hiertoe worden basisvereisten beschreven voor fabrikanten van componenten, systeemintegrators en exploitanten. Daardoor vult IEC 62443 de norm ISO 27001 aan, die hoofdzakelijk regelingen voor de IT-veiligheid omvat. Samen bieden de twee normen een uniforme benadering ter bescherming tegen cyberaanvallen.

De grootste bedreigingen

De voordelen van een groeiende netwerkkoppeling, zoals verhoging van de productiviteit of flexibilisering, zijn duidelijk. Door de toenemende netwerkkoppeling en de daaropvolgende samensmelting van IT en OT ontstaan in bedrijfsnetwerken echter steeds vaker uitgebreide aanvalsinterfaces.

Telkens weer lukt het criminelen om mogelijke zwakke punten in het IIot (Industrial Internet of Things) te benutten en daardoor toegang tot het bedrijf en de infrastructuren te verkrijgen. Dus is hier de vraag in welke mate automatiseringsomgevingen in netwerken zijn gekoppeld en daarbij tegelijkertijd industriële installaties tegen hackeraanvallen of schadelijke software kunnen worden beveiligd. De volgende punten bieden u een overzicht van de grootste bedreigingen en mogelijke beveiligingsmaatregelen.

Ons cybersecurity-concept

Ons volledige 360°-securityconcept

360°-security – ons volledige aanbod zonder compromissen

Een goede beveiliging tegen cyberaanvallen is alleen succesvol, wanneer op elkaar afgestemde technische en organisatorische maatregelen worden gecombineerd. Daarom bieden wij 360°-security, die de bescherming van installaties vereenvoudigt en deze vanaf alle kanten beveiligt:

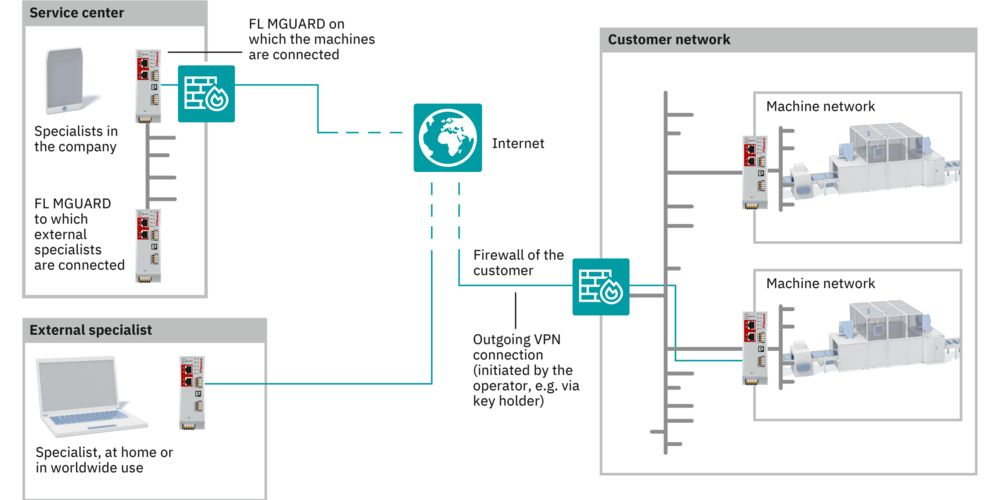

Veilige services

Onze opgeleide en deskundige securityspecialisten adviseren u hoe u de afzonderlijke veiligheidsrisico's in uw installatie kunt minimaliseren en stellen op verzoek een securityconcept op (gecertificeerd volgens IEC 62443-2-4). Om ook uw medewerkers voor te bereiden op cybersecurity geven we onze kennis in trainingen door.

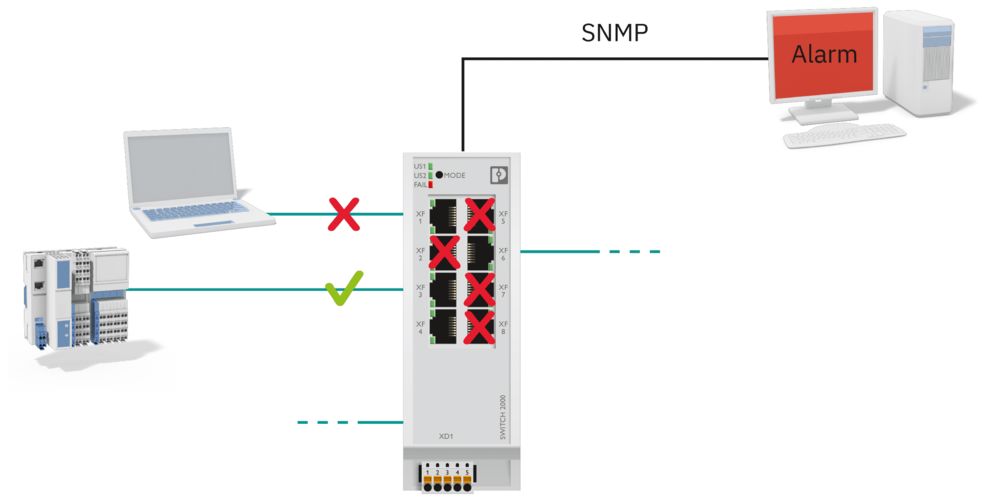

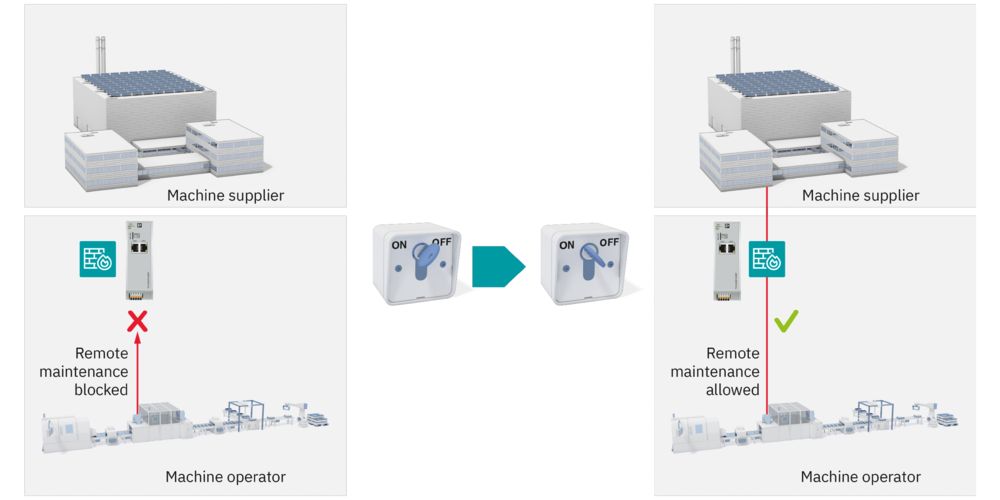

Veilige oplossingen

Onze securityconcepten beschermen uw kritieke processen, bijv. met behulp van zoneconcepten, controle van gegevensstromen en het gebruik van geharde componenten. Bovendien worden veilige processen tot stand gebracht en gedocumenteerd.

Veilige producten

Security is in de volledige levenscyclus van onze producten en oplossingen verankerd. Onze producten worden ontwikkeld in overeenstemming met het IEC 62443-4-1 ontwikkelingsproces en een dubbelcijferig aantal apparaten is al gecertificeerd in overeenstemming met IEC 62443-4-2. Daarnaast biedt ons PSIRT, dat ook gecertificeerd is volgens IEC 62443-4-1, extra beveiliging door transparante communicatie over beveiligingsproblemen en regelmatige beveiligingsupdates.

Links en downloads

LinkedIn: Industrial communication en cyber-security Voeg u nu bij onze gemeenschap!

Industriële communicatienetwerken stellen ons in staat om op betrouwbare wijze gegevens van het veld via het besturingsniveau naar de cloud te verzenden. Op onze LinkedIn-pagina Industrial communication en cyber-security vindt u interessante informatie over netwerkbeschikbaarheid, cyber-security, onderhoud op afstand en nog veel meer. Voeg u bij onze gemeenschap!