免受 URGENT/11 漏洞的侵害 保護您的 VxWorks 自動化元件免受攻擊和未經授權的存取。

2019 年 7 月,物聯網安全公司 Armis Inc. 宣佈在 Wind River VxWorks 即時系統中發現了 11 個零日安全漏洞, 涉及眾多工業自動化元件。使用 mGuard 的安全組件保護您的網路。

VxWorks – 這是什麼?

VxWorks 是應用最廣泛的即時作業系統,共有 20 多億個設備使用該系統。典型的應用領域有航空航太、國防、機器控制器、醫療設備和網路基礎設施。

這 11 個安全性漏洞使得惡意軟體傳播到網路內部中去

URGENT/11

Urgent/11 羅列了 11 個 VxWorks 安全漏洞,存在於 TCP/IP 堆棧 (IPnet) 中,部分甚至 13 年未被發現。因此它們影响了多個版本的 VxWorks。這 11 個安全性漏洞有 6 個漏洞被歸類為關鍵漏洞,5 個漏洞為資訊洩露或邏輯缺陷。

這些安全性漏洞使攻擊者可以遠端接管設備,無需使用者交互,並使得攻擊者可以將惡意軟體傳播到網路內部中去。它們甚至可以繞過防火牆和 NAT 網路地址轉換解決方案。此類攻擊類似於 EternalBlue 漏洞,可用於傳播 WannaCry 惡意軟體。攻擊目標可以是 SCADA 系統,也可以是工業控制器、防火墻、路由器、印表機,甚至是 MRT 設備。

攻擊情形

原則上有三類攻擊,具體取決於網路設備位置和攻擊者位置。在所有情况下,攻擊者都可以遠端完全控制目標設備,無需使用者交互。

在第二種情况下,攻擊是透過外部網路連接發生的。URGENT/11 可以控制採用此類連接的設備,無論實施任何防火牆或網路位址轉換解決方案,都難以抵禦攻擊。

情況 1:攻擊網路防禦系統

第一種攻擊情形是攻擊網路的防禦系統,例如防火牆。如果防火牆使用了 VxWorks,那麼 URGENT/11 就可以直接發起攻擊,並對其及其監測的設備進行完全控制。

情況 2:從網路外部攻擊設備

在第二種情况下,攻擊是透過外部網路連接發生的。URGENT/11 可以控制採用此類連接的設備,無論實施任何防火牆或網路位址轉換解決方案,都難以抵禦攻擊。

情況 3:從網路內部進行攻擊

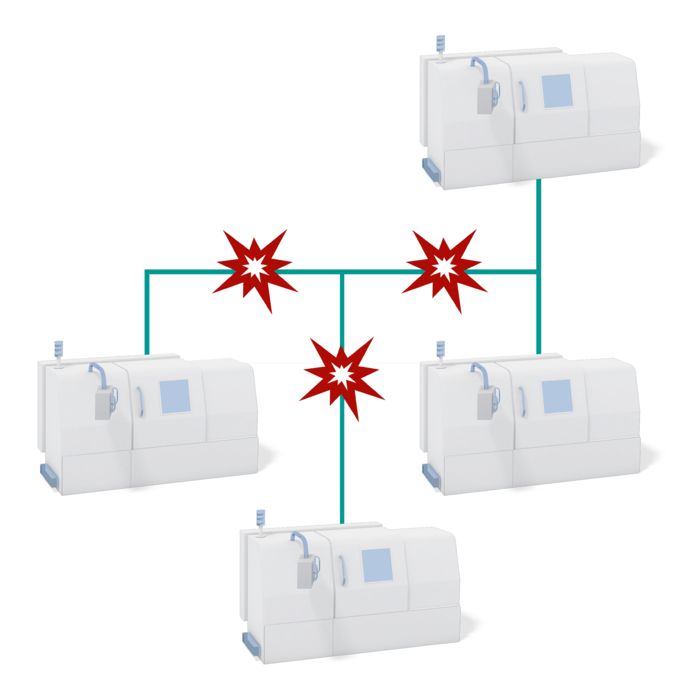

在第三種情形下,從網路內部進行攻擊。一旦攻擊者已經在網路中(比如透過情況 1 或 2 實現),那麼透過 Urgent/11 就能完全控制住設備,無需使用者交互。因此一旦在網路上傳播惡意資料包,可以立即破壞生產設施中的所有設備。比如可以控制整個生產線,甚至關停整個生產線。

mGuard 的安全組件保護您的網路

我們能做什麼呢?

一般而言,更新所有運行 VxWorks 的設備並非易事,或者說根本不可行:首先必須識別所有 VxWorks 設備,而這本身就是一項艱鉅的任務。其次,某些更新尚不適用於所有設備。即使更新可用,安裝也存在風險,並且費時費力,甚至可能導致系統更新後不再按照預期運行。

另一個更為簡便的解決方案就是安裝分佈式安全組件,比如保護網路免受已知風險的 mGuard 安全路由器。mGuard 可封鎖每個設有 Urgent Flag 的 TCP 資料包。啟動 mGuard 安全路由器中的此類組態或其他安全組態可全面保護 VxWorks 設備免受所有 6 個關鍵安全漏洞的威脅利用。此外,如果 mGuard 在隱身模式下運行,它在局域網內部將提供同等保護。欲瞭解更多關於組態 mGuard 安全路由器以解除 Urgent/11 威脅的資訊,請查閱下面提供的白皮書。

如果您不清楚自己是否涉及其中或需要實施幫助,請隨時聯絡我們。我們的專家會檢測您的網路,並根據您的要求為您的系統制定客制化方案。

想要瞭解更多資訊嗎?

下載白皮書,或是瞭解更多網路保全產品。