Sécurité fonctionnelle et cybersécurité Construisez vos machines en toute sécurité : découvrez comment sécuriser vos machines de manière globale et conforme aux normes.

La digitalisation et la mise en réseau progressives des machines et des systèmes entraînent une fusion croissante de la sécurité et de la sûreté. Par ailleurs, la cybercriminalité ne cesse de croître en tant que menace potentielle pour les entreprises. Un grand nombre d'entreprises ont déjà subi des cyberattaques entraînant des pertes de production. La cybercriminalité est donc considérée comme l'un des principaux risques commerciaux.

Nouvelles prescriptions de l'UE La sécurité fonctionnelle et la cybersécurité se rapprochent

Pour faire face à cette menace potentielle, des développements réglementaires sont actuellement en cours dans l'Union européenne. Citons notamment le nouveau règlement sur les machines, la loi sur la cyberrésilience (Cyber Resilience Act) et le NIS2.

Le règlement européen sur les machines (MVO), qui sera applicable à partir du 20 janvier 2027, fixe des objectifs de protection à l'échelle de l'UE pour la conception et la construction de machines. Il tient compte des nouveaux risques et adapte les consignes de sécurité aux progrès technologiques actuels. En revanche, la loi sur la cyberrésilience (CRA) protège les consommateurs et les entreprises qui achètent ou utilisent des produits ou des logiciels numériques. Il définit des normes de cybersécurité obligatoires pour les fabricants et les distributeurs, et prévoit un marquage CE pour les produits cybersécurisés mis à disposition dans l'Espace économique européen.

La sécurité fonctionnelle et la sécurité ne peuvent plus être considérées isolément : elles sont des aspects complémentaires de la sécurité des machines et des systèmes. La sécurité des machines et des systèmes dépend à la fois de mesures de protection physique (Safety) et de mesures de défense contre les cybermenaces (Security). Une approche globale, qui prend en compte les deux aspects et exploite les synergies, est encouragée par le nouveau règlement sur les machines et la loi sur la cyberrésilience.

Sécurité fonctionnelle vs. cybersécurité Comment la cybersécurité se démarque-t-elle de la sécurité fonctionnelle ?

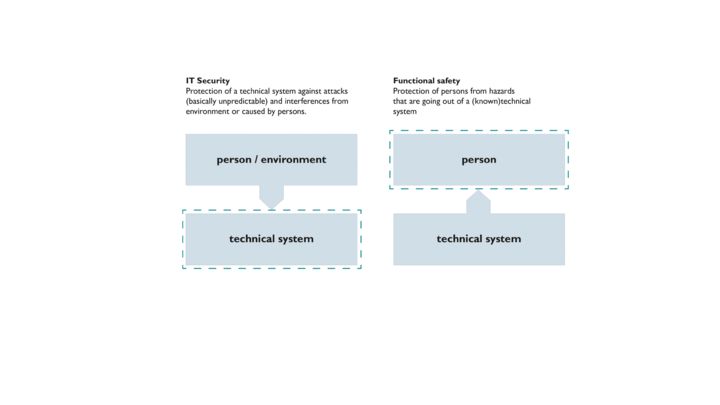

La sécurité fonctionnelle est synonyme de fonction correcte du système (de commande) relatif à la sécurité et d'autres mesures pour réduire les risques. Si une erreur critique se produit ici, l'automate enclenche l'état sécurisé. Les exigences sur les caractéristiques des parties des systèmes de commande relatives à la sécurité sont décrites dans la norme B EN ISO 13849 ainsi que dans la série CEI 61508/CEI 61511/CEI 62061. Selon le niveau de risque, on classe les mesures de réduction des risques correspondantes en différents niveaux de sécurité : niveau de performance (PL) ou niveau d'intégrité de sécurité (SIL).

Vergleich zwischen Cyber Security und funktionaler Sicherheit

En revanche, la cybersécurité protège les produits contre les attaques concernant la disponibilité, l'intégrité et la confidentialité de vos données. Cette protection est possible grâce à des mesures organisationnelles et techniques préventives ou réactives. Si les aspects de sécurité dans l'environnement de sécurité sont négligés, cela peut avoir des conséquences directes sur les équipements de production. Indirectement, cela peut également influencer le processus de production et par conséquent le produit fini. Il s'agit par exemple d'articles pharmaceutiques ou de composants de sécurité pour l'industrie automobile. Ici, toute modification peut avoir des répercussions négatives considérables sur les consommateurs.

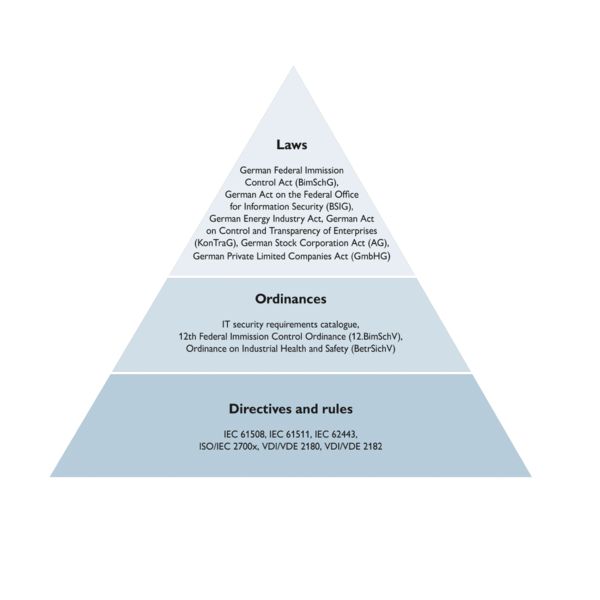

Vue d'ensemble des lois, ordonnances, directives et réglementations pertinentes